Los artículos anteriores cubrieron varios temas generales sobre la solución de monitoreo Cisco StealthWatch . Permítame recordarle que StealthWatch es una solución para monitorear el tráfico de la red en busca de incidentes de seguridad y la legitimidad de la interacción de la red. StealthWatch se basa en recopilar NetFlow e IPFIX de enrutadores, conmutadores y otros dispositivos de red.

Enlaces a todos los artículos del ciclo:

1) StealthWatch: conceptos básicos y requisitos mínimos. Parte 1

2) StealthWatch: implementación y configuración. Parte 2

3) StealthWatch: análisis e investigación de incidencias. Parte 3

4) StealthWatch: Integración con Cisco ISE. Parte 4

5)Nube de Stealthwatch. Solución rápida, conveniente y eficiente para la nube y las infraestructuras empresariales. La

monitorización de la Parte 5 , en particular Cisco StealthWatch, es principalmente una solución de detección de amenazas y ataques. Todas las soluciones de monitoreo no implican la prevención de amenazas, pero a menudo se requiere. StealthWatch tiene una integración inmediata con Cisco ISE (Identity Services Engine). La integración consiste en que StealthWatch detecta un incidente de seguridad y Cisco ISE pone en cuarentena el host hasta que el administrador lo saca de cuarentena manualmente.

Este artículo analiza la configuración de la integración y un ejemplo de activación.

Cisco ISE es

En resumen, Cisco ISE es una solución de control de acceso a la red (NAC) para proporcionar control de acceso contextual a los usuarios de la red interna. Cisco ISE le permite:

- Cree acceso de invitados de forma rápida y sencilla

- Detectar dispositivos BYOD (como los PC domésticos de los empleados que traen al trabajo)

- Centralice y aplique políticas de seguridad a usuarios de dominio y no dominio utilizando etiquetas de grupo de seguridad SGT (tecnología TrustSec )

- Verifique que las computadoras tengan cierto software instalado y cumplan con los estándares (postura)

- Clasifique y perfile dispositivos de red y terminales

- Proporcionar visibilidad de endpoints

- Enviar registros de eventos de inicio / cierre de sesión de los usuarios, sus cuentas (identidad) en NGFW para formar una política basada en el usuario.

- Haga todo lo que pueda hacer el servidor AAA

Muchos colegas de la industria han escrito sobre Cisco ISE, le recomiendo que se familiarice con: la práctica de implementar Cisco ISE , cómo prepararse para la implementación de Cisco ISE y la integración con Cisco FirePOWER .

Cómo funciona la cuarentena

El flujo de trabajo de la política ANC "agregar / quitar de la cuarentena" (Adaptive Network Control) en Cisco ISE se describe a continuación:

- El usuario primero debe iniciar sesión en la red corporativa a través del WLC (controlador de punto de acceso). Luego, se envía una solicitud de cuarentena de API REST desde el Nodo de administración de políticas .

- (Monitoring Node), , PrRT PSN (Policy Service Node, ISE). CoA .

- .

- .

- RADIUS (Monitoring Node).

- .

- , .

- , .

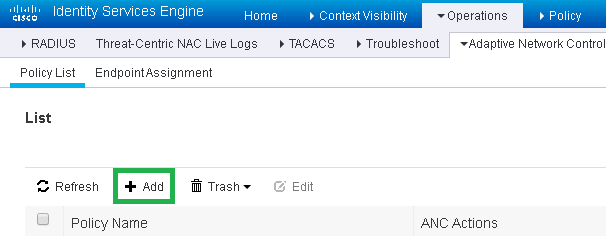

1. En la interfaz web de Cisco ISE, vaya a la pestaña Operaciones> Lista de políticas y cree una nueva política haciendo clic en Agregar .

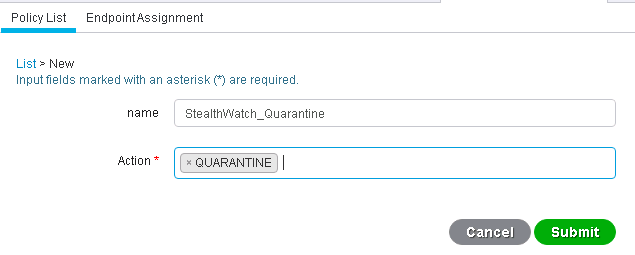

2. Vamos a llamarlo StealthWatch_Quarantine y seleccione la acción "Cuarentena " y haga clic en Enviar .

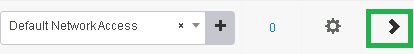

3. El siguiente paso es configurar la política. Vaya a Política> Conjuntos de políticas y haga clic en la flecha del extremo derecho debajo de la columna Ver .

4. En la pestaña Política de autorización> Excepciones globales , se crea una nueva regla (haga clic en el "+"). A continuación, en la columna Condiciones, vuelva a hacer clic en "+" y seleccione el atributo Sesión ANCPolicy . Acción en esta reglaEs igual a: StealthWatch_Quarantine .

En la columna Perfil> Denegar acceso y, opcionalmente, en la columna Grupos de seguridad , puede especificar su grupo de seguridad (por ejemplo, invitados o departamento de marketing). Finalmente, guarde los cambios.

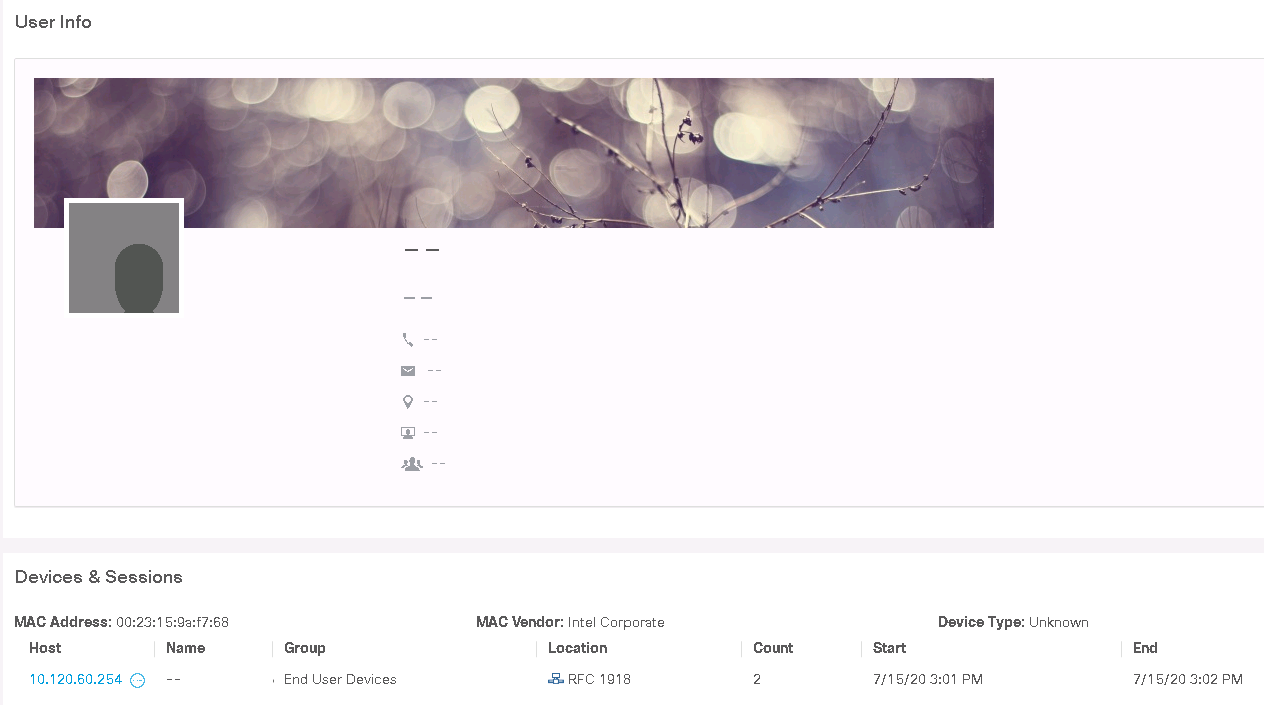

5. En la pestaña Operaciones> Registros en vivo (RADIUS o TACACS), puede ver los registros por usuario o dirección. Supongamos que encontramos al usuario wesley.

6. Vaya a la interfaz web de StealthWatch y busque este usuario en la pestaña Monitor> Usuarios .

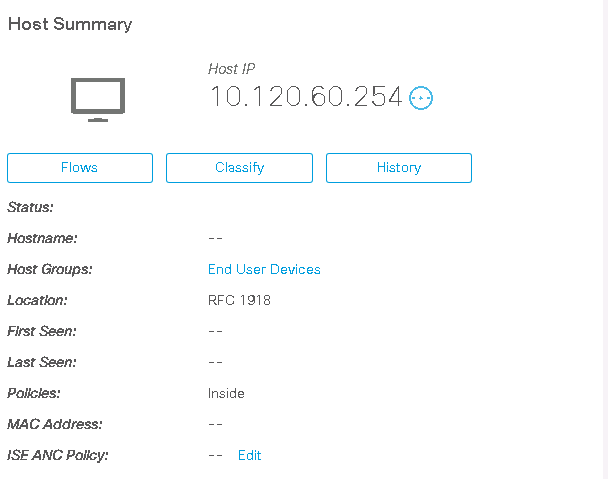

7. Vaya a su host haciendo clic en la dirección IP.

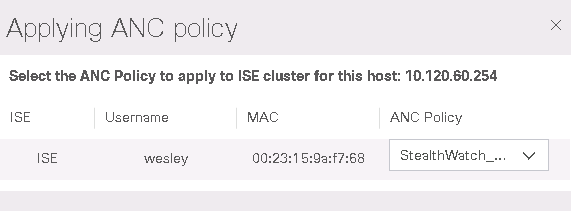

8. En la política ISE ANC, seleccione Editar> StealthWatch_Quarantine> Guardar... El anfitrión está en cuarentena pendiente de una mayor investigación.

Además, la política de ANC puede usar las acciones port_shutdown (apagado de un puerto de un dispositivo de red) y port_bounce (apagado / no apagado de un dispositivo). Por ejemplo, si el malware ha logrado extenderse por una VLAN completa, sería más lógico y rápido apagar el puerto en el conmutador de nivel de acceso, en lugar de poner en cuarentena cada host.

Conclusión

Así como Cisco StealthWatch es una valiosa solución de monitoreo de incidentes de seguridad, Cisco ISE es una excelente solución de control de acceso de usuarios. La integración de estas dos soluciones realmente funciona y le permite minimizar el tiempo de respuesta a incidentes de seguridad de la información.

Pronto, Cisco promete agregar una respuesta automática a los incidentes seleccionados y aplicarles políticas ANC, o puede escribir un script usted mismo. Tanto StealthWatch como ISE tienen una API REST abierta . Sin embargo, esta integración automática debe configurarse solo después de mucho tiempo, cuando StealthWatch haya formado los modelos correctos de comportamiento de host y el número de falsos positivos sea mínimo.

Más información sobre Cisco StealthWatch está disponible en el sitio web . En un futuro próximo, estamos planificando varias publicaciones técnicas más sobre varios productos de seguridad de la información. Si está interesado en este tema, ¡permanezca atento a nuestros canales ( Telegram , Facebook , VK , TS Solution Blog )!