Los investigadores de ciberseguridad de Check Point han descubierto una nueva vulnerabilidad crítica que afecta a las versiones de Windows Server 2003–2019 con una calificación CVSS de 10 sobre 10.

Una falla de software de 17 años conduce a la ejecución remota de código (CVE-2020-1350) apodado por Check Point "SigRed" y podría permitir que un atacante remoto no autenticado obtenga privilegios de administrador de dominio sobre los servidores de destino y tome el control total de la infraestructura de TI organizaciones.

Un atacante podría aprovechar la vulnerabilidad SigRed enviando consultas DNS maliciosas especialmente diseñadas al servidor DNS de Windows y ejecutando código arbitrario, lo que le permite interceptar y procesar los correos electrónicos de los usuarios y el tráfico de la red, recopilar credenciales de los usuarios y más.

En un informe publicado en el blog de la compañía , el investigador de Check Point, Saga Tzadik, confirmó que la falla es grave, lo que permite a los atacantes lanzar un ataque que puede propagarse de una computadora vulnerable a otra sin ninguna intervención humana. Aquellos. la vulnerabilidad es de una evidente naturaleza "desparasitante".

, Check Point Microsoft, Windows , , , 122 .

Microsoft , , , .

«Windows DNS Server — . , , , Windows ».

, DNS- IP- (, www.google.com ), DNS- (NS).

, SigRed NS («deadbeef.fun») («ns1.41414141.club») DNS- , , .

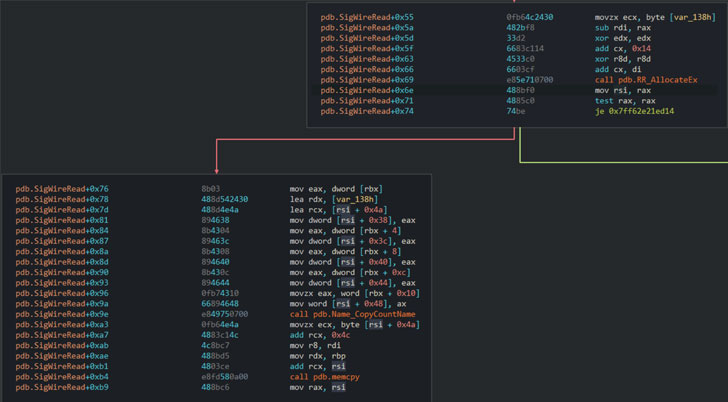

, («dns.exe!SigWireRead»), DNS, SIG 64 , .

, («RR_AllocateEx»), 65 535 , , , .

DNS, 512 UDP ( 4096 , ) 65 535 TCP, , SIG , .

, DNS- DNS, .

SigRed (, Internet Explorer Microsoft Edge Chromium), DNS- Windows , «» DNS- HTTP- DNS- - .

DNS- («dnsapi.dll») , , Microsoft DNS- DNS- .

, DNS- Windows .

Como solución temporal, la longitud máxima del mensaje DNS (sobre TCP) se puede configurar en "0xFF00" para eliminar la posibilidad de un desbordamiento del búfer:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters" /v "TcpReceivePacketSize" /t REG_DWORD /d 0xFF00 /f && net stop DNS && net start DNS