Hace solo unos días , los expertos de Check Point descubrieron una nueva vulnerabilidad en los servidores DNS basados en Windows. Aquellos. prácticamente todas las redes corporativas están en riesgo. El nombre de esta vulnerabilidad es CVE-2020-1350 | Vulnerabilidad de ejecución remota de código del servidor DNS de Windows . Puntuación CVSS - 10.0. Según Microsoft, todas las versiones de Windows Server se ven afectadas.

La vulnerabilidad apunta a un desbordamiento de búfer y requiere poca o ninguna interacción del usuario. Debajo del corte encontrarás un video con la implementación de este ataque, su descripción detallada y, lo más importante, cómo protegerte ahora mismo.

Video de ataque

Breve descripción

¿Cómo protegerse?

Método 1. Actualización

Instale la actualización urgentemente en Windows Server, que actúa como servidor DNS.

Método 2. Solución alternativa

Si ahora no es posible instalar una actualización, puede reducir la longitud máxima de los mensajes DNS para evitar el desbordamiento del búfer.

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ DNS \ Parameters" / v "TcpReceivePacketSize" / t REG_DWORD / d 0xFF00 / f && net stop DNS && net start DNS

Método 3. IPS

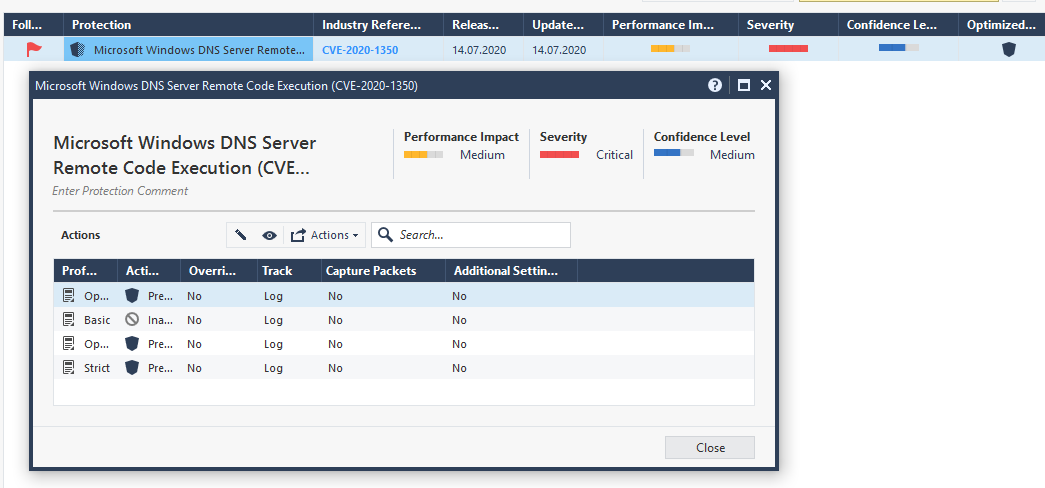

Si está utilizando IPS en el perímetro de la red (por ejemplo, como parte de una solución UTM o NGFW), asegúrese de tener una firma (puede venir después de una actualización). Así es como se ve en Check Point:

debería haber Prevent. Si necesita ayuda con la configuración, escriba .

Intentaremos actualizar la información a medida que esté disponible. ¡Esté atento a las actualizaciones en nuestros canales ( Telegram , Facebook , VK , TS Solution Blog )!