En el último artículo, hablamos sobre Nemesida WAF Free , una herramienta gratuita para proteger sitios web y API de ataques de piratas informáticos, y en este artículo decidimos revisar el popular escáner de vulnerabilidades Wapiti .

Escanear un sitio en busca de vulnerabilidades es una medida necesaria que, junto con un análisis del código fuente, le permite evaluar el nivel de su protección contra amenazas de compromiso. Puede escanear un recurso web utilizando herramientas especializadas.

Nikto, W3af (escrito en Python 2.7, que ha finalizado) o Arachni (que ya no se admite desde febrero) son las soluciones más populares presentadas en el segmento gratuito. Por supuesto, hay otros, por ejemplo, Wapiti, en el que decidimos parar.

Wapiti trabaja con los siguientes tipos de vulnerabilidades:

- expansión de archivos (local y remoto, fopen, readfile);

- inyección (inyección PHP / JSP / ASP / SQL e inyección XPath);

- XSS (Cross Site Scripting) (reflejado y persistente)

- detección y ejecución de comandos (eval (), system (), passtru ());

- Inyección CRLF (respuestas HTTP divididas, fijación de sesiones);

- XXE (XML ) ;

- SSRF ( );

- ( Nikto);

- .htaccess, ;

- , ( );

- Shellshock;

- ;

- HTTP, (PUT).

:

- HTTP, HTTPS SOCKS5;

- : Basic, Digest, Kerberos NTLM;

- (, , , URL-);

- URL;

- (: ifor, );

- URL- ( );

- URL- (: URL logout);

- cookie ( wapiti-getcookie);

- / SSL;

- URL JavaScript ( JS-);

- HTML5;

- crawler’a;

- ;

- HTTP- User-Agent.

:

- (HTML, XML, JSON, TXT);

- ( SQLite3);

- ;

- ;

- / .

Wapiti 2 :

Wapiti .

Wapiti sites.vulns.pentestit.ru ( ), (Injection, XSS, LFI/RFI) -.

. !

:

# wapiti -u <target> <options>, :

--scope —

URL scope, , , , .

-s -x — URL-. , URL- .

--skip — , . , - , .

--verify-ssl — .

Wapiti . , , , , -m . , . :

# wapiti -u http://sites.vulns.pentestit.ru/ -m sql,xss,xxe, SQL, XSS XXE . , . -m “xss: get, blindsql: post, xxe: post”. xss , GET, blibdsql — POST- .. , - , , , Ctrl+C , .

Wapiti - -p -a. : Basi, Digest, Kerberos NTLM. . , ( User-Agent) .

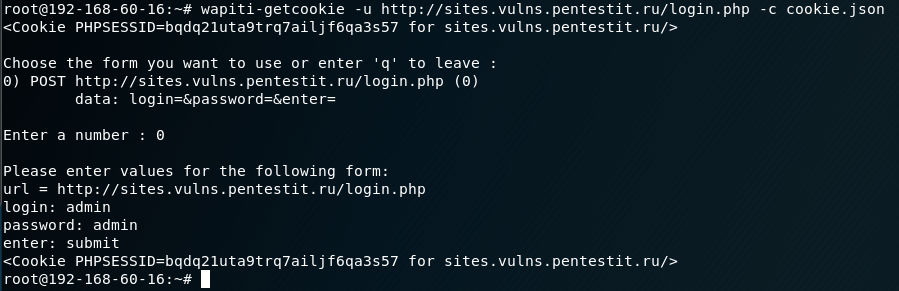

wapiti-getcookie. C cookie, Wapiti . cookie :

# wapiti-getcookie -u http://sites.vulns.pentestit.ru/login.php -c cookie.json: , :

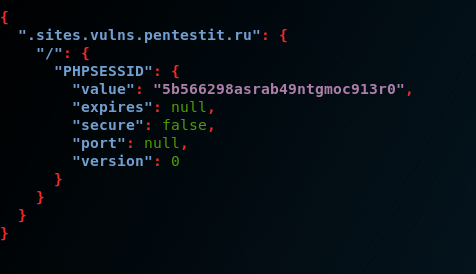

JSON. — -d:

# wapiti-getcookie - http://sites.vulns.pentestit.ru/login.php -c cookie.json -d "username=admin&password=admin&enter=submit":

, - :

# wapiti --level 1 -u http://sites.vulns.pentestit.ru/ -f html -o /tmp/vulns.html -m all --color - cookie.json --scope folder --flush-session -A 'Pentestit Scans' -p http://myproxy:3128:

-f -o — ;

-m — — , .. ;

--color — Wapiti;

-c — cookie, wapiti-getcookie;

--scope — . folder URL, . URL ( );

--flush-session — , ;

-A — User-Agent;

-p — -, .

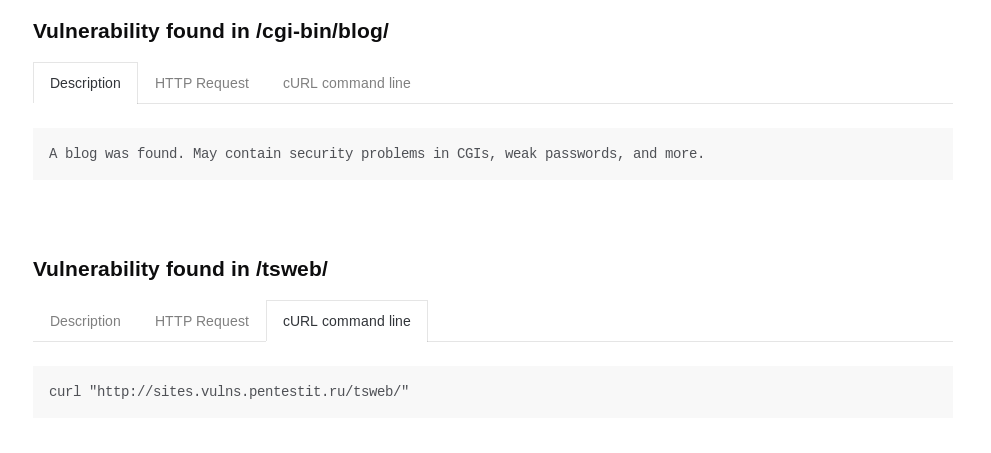

HTML-, . , , , curl , . , :

— -, , . . « » « ». , :

, . ( ), . , — --color :

.

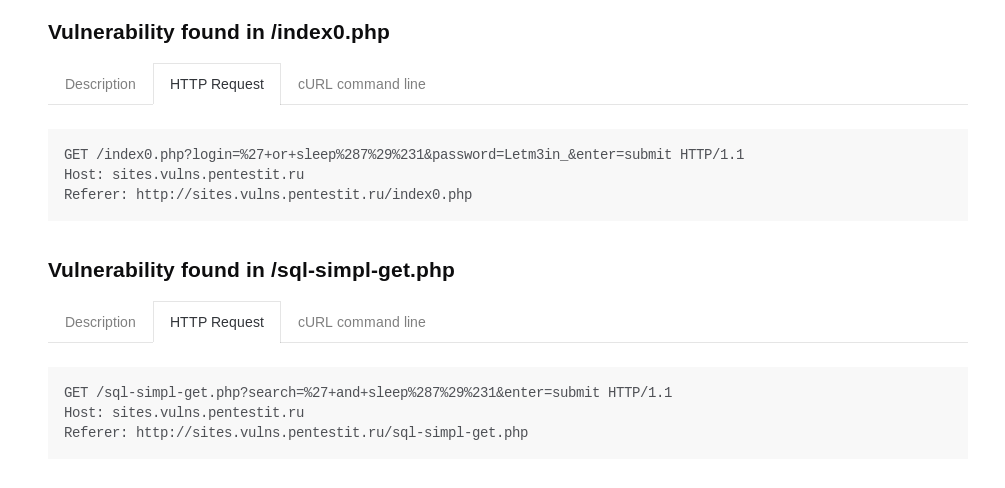

SQLi

C SQLi. SQL- , , :

, , cookie, " " cookie . , , -x, . . , , - .

XSS

:

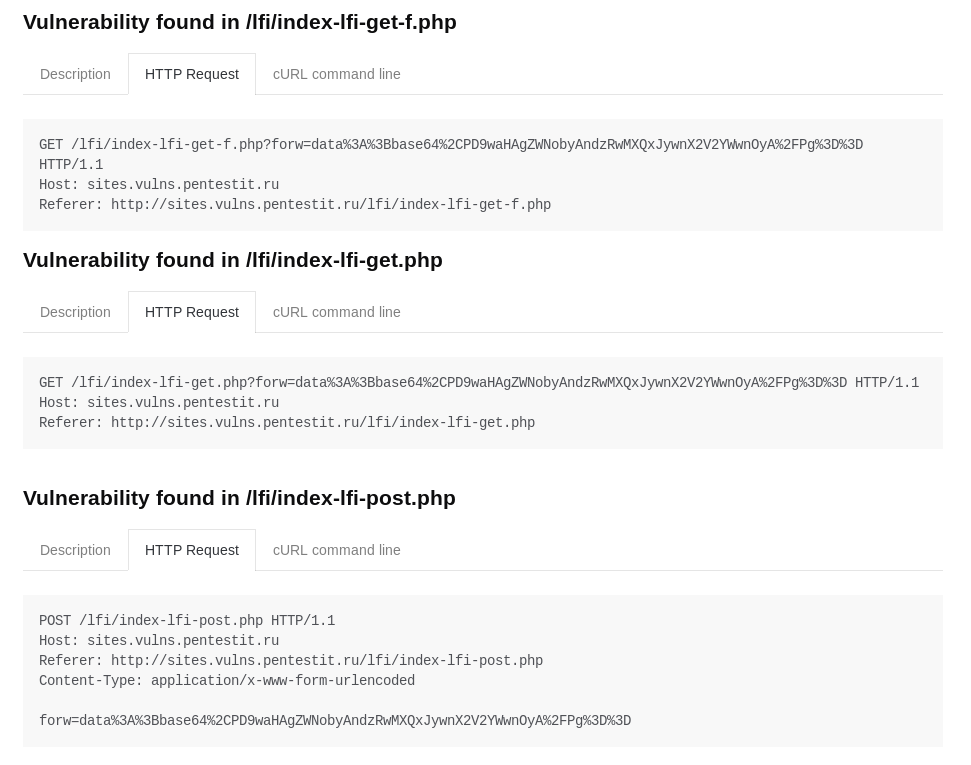

LFI/RFI

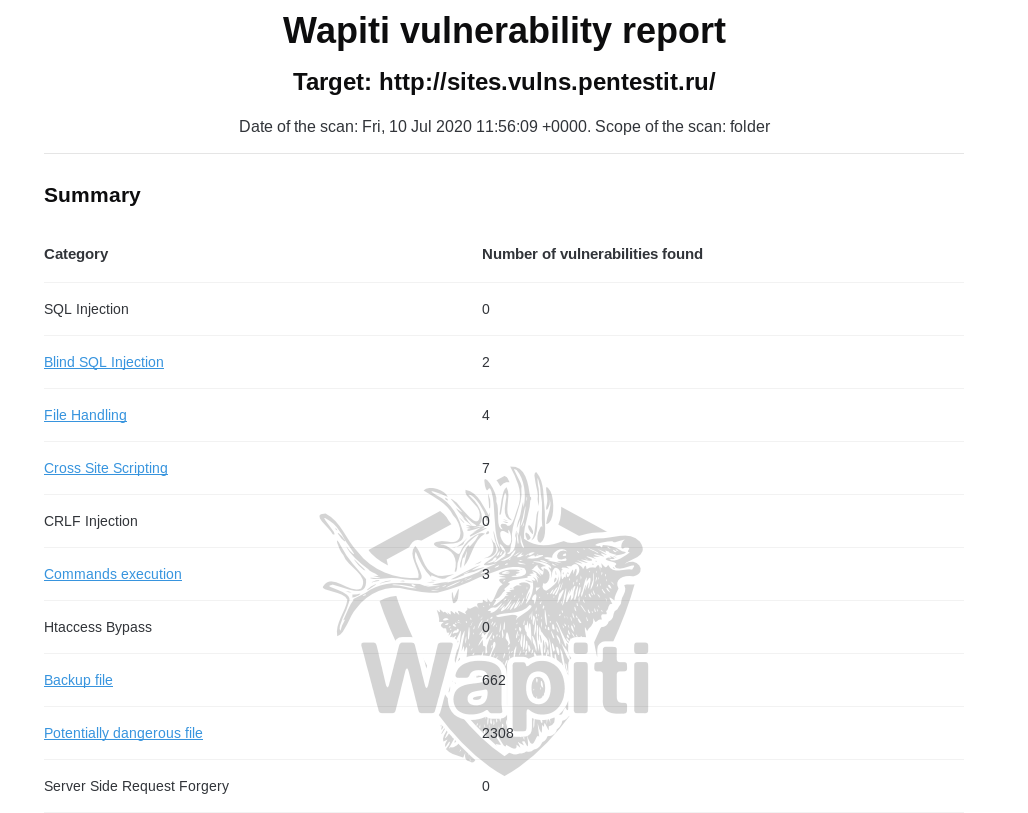

El escáner encontró todas las vulnerabilidades inherentes:

En general, a pesar de los falsos positivos y las vulnerabilidades faltantes, Wapiti, como herramienta gratuita, muestra resultados bastante buenos. En cualquier caso, vale la pena reconocer que el escáner es bastante potente, flexible y multifuncional, y lo más importante, es gratuito, por lo tanto tiene derecho a usarlo, ayudando a administradores y desarrolladores a obtener información básica sobre el estado de seguridad de una aplicación web.

¡Mantente sano y protegido!