Cómo empezó todo

Hace algún tiempo, el departamento estaba conectado a Internet por un nuevo proveedor; anteriormente, los servicios de Internet se entregaban al departamento utilizando la tecnología ADSL. Como paso poco tiempo en casa, la demanda de Internet móvil es mayor que en casa. Con la transición a una ubicación remota, decidí que la velocidad de 50-60 Mb / s para Internet en el hogar es bastante pequeña y decidí aumentar la velocidad. Con la tecnología ADSL, por razones técnicas, no se puede aumentar la velocidad por encima de 60 Mb / s. Se decidió cambiar a otro proveedor con una velocidad de trabajo declarada diferente y ya con la prestación de servicios que no son ADSL.

Podría haber sido de alguna manera diferente

Me puse en contacto con un representante del proveedor de Internet. Vinieron los instaladores, perforaron un agujero en el apartamento e instalaron un cable de conexión RJ-45. Dieron un contrato e instrucciones con la configuración de red que deben establecerse en el enrutador (IP dedicada, puerta de enlace, máscara de subred y direcciones IP de su DNS), tomaron el pago durante el primer mes de trabajo y se fueron. Cuando ingresé la configuración de red que me dieron en el enrutador de mi casa, Internet irrumpió en el departamento. El procedimiento para la entrada inicial en la red de un nuevo suscriptor me pareció demasiado simple. No se realizó una autorización inicial y mi identificador fue la dirección IP que me dieron. Internet funcionaba de manera rápida y estable: un enrutador wifi funcionaba en el apartamento y la velocidad de conexión disminuía un poco a través del muro de carga. Un día, fue necesario descargar un archivo de dos decenas de gigabytes. pensé¿Por qué no conectar el RJ-45 que va al apartamento directamente a la PC?

Conoce a tu vecino

Después de descargar todo el archivo, decidí conocer mejor a los vecinos de los enchufes del interruptor.

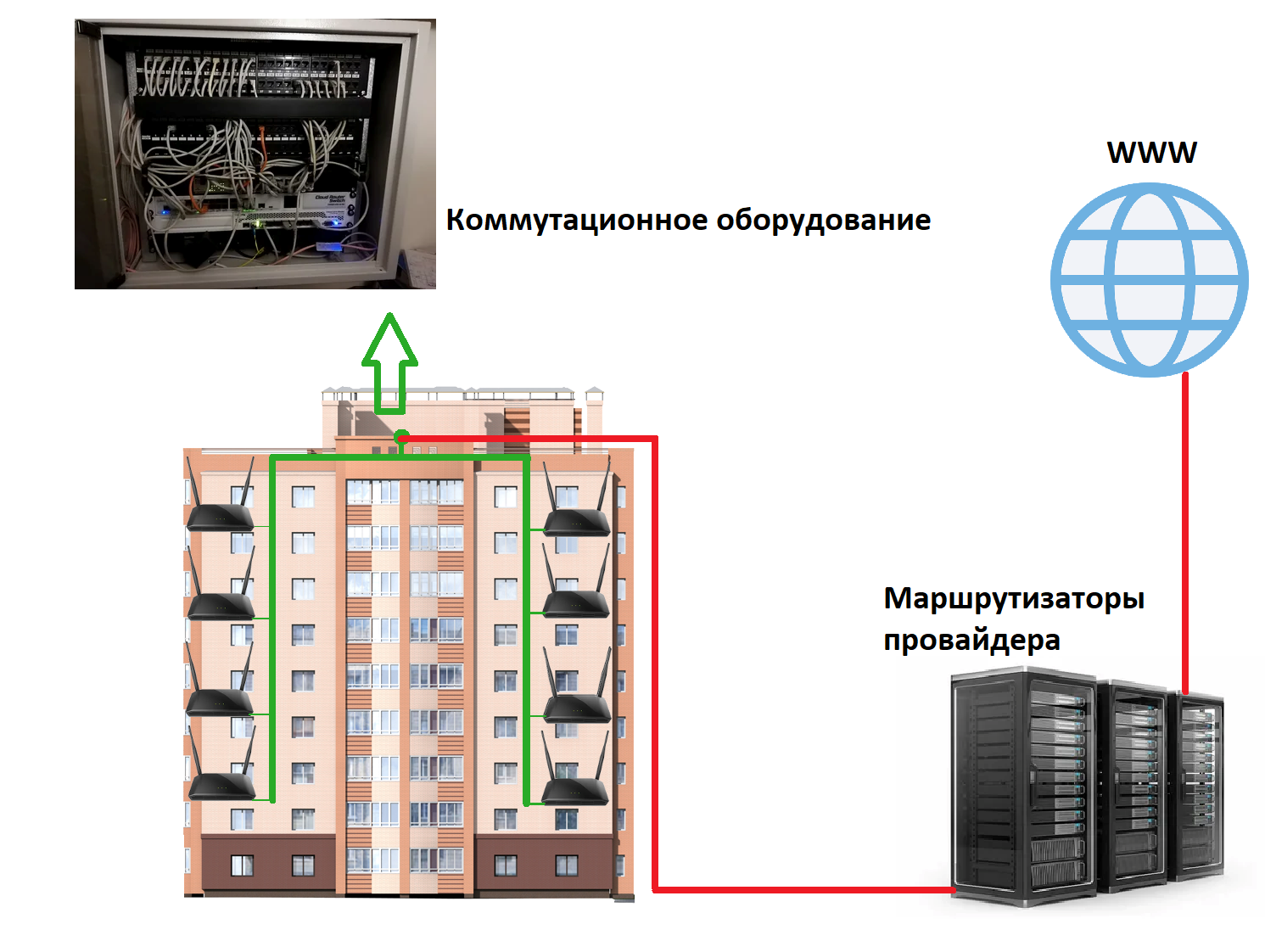

En los edificios de apartamentos, la conexión a Internet a menudo va del proveedor a través de la óptica, ingresa al armario de cableado en uno de los interruptores y se distribuye entre las entradas, los apartamentos a través de cables Ethernet, si consideramos el esquema de conexión más primitivo. Sí, ya existe una tecnología cuando la óptica va directamente al departamento (GPON), pero esto aún no está tan extendido.

Si tomamos una topología muy simplificada en la escala de una casa, se ve así:

Resulta que los clientes de este proveedor, algunos apartamentos vecinos, trabajan en la misma red local en el mismo equipo de conmutación.

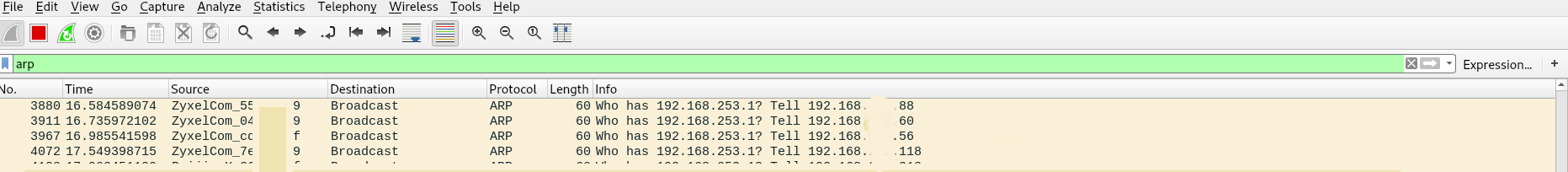

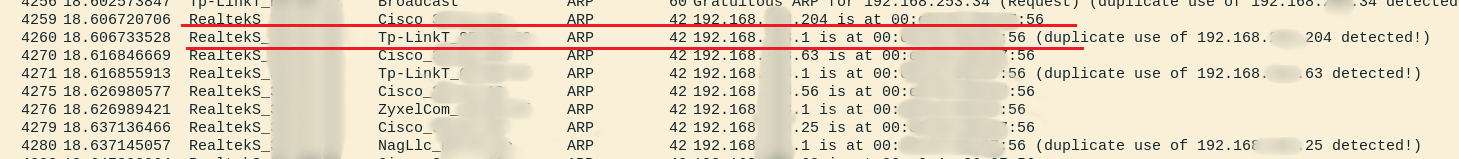

Al habilitar la escucha en una interfaz conectada directamente a la red del proveedor, puede ver el tráfico ARP transmitido desde todos los hosts de la red.

El proveedor decidió no molestarse demasiado en dividir la red en segmentos pequeños, por lo que el tráfico de transmisión de 253 hosts podría caminar dentro del mismo conmutador, sin contar los desconectados, obstruyendo así el ancho de banda del canal.

Habiendo escaneado la red usando nmap, determinamos la cantidad de hosts activos de todo el conjunto de direcciones, la versión del software y los puertos abiertos del interruptor principal:

Y donde ARP está ahí y ARP-spoofing

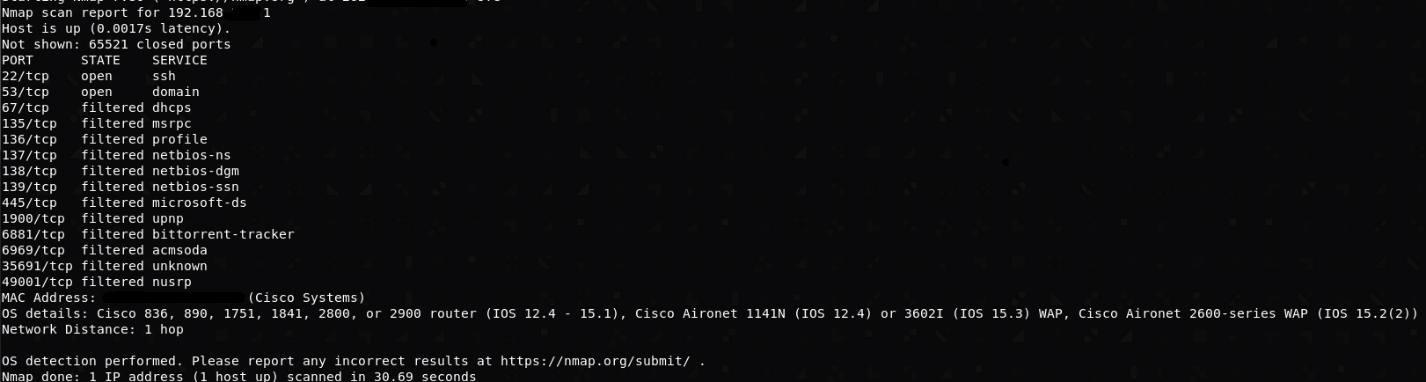

Para llevar a cabo más acciones, se utilizó la utilidad ettercap-graphical, hay análogos más modernos, pero este software atrae con su interfaz gráfica primitiva y facilidad de uso.

La primera columna contiene las direcciones IP de todos los enrutadores que respondieron al ping, y la segunda contiene sus direcciones físicas.

La dirección física es única, se puede utilizar para recopilar información sobre la ubicación geográfica del enrutador, etc., por lo que se ocultará en el marco de este artículo.

El objetivo 1 agrega la puerta de enlace principal con la dirección 192.168.xxx.1, el objetivo 2 agrega una de las otras direcciones.

Nos presentamos a la puerta de enlace como un host con la dirección 192.168.xxx.204, pero con su propia dirección MAC. Luego nos presentamos al enrutador del usuario como una puerta de enlace con la dirección 192.168.xxx.1 con nuestro MAC. Los detalles de esta vulnerabilidad ARP se detallan en otros artículos fáciles de buscar en Google.

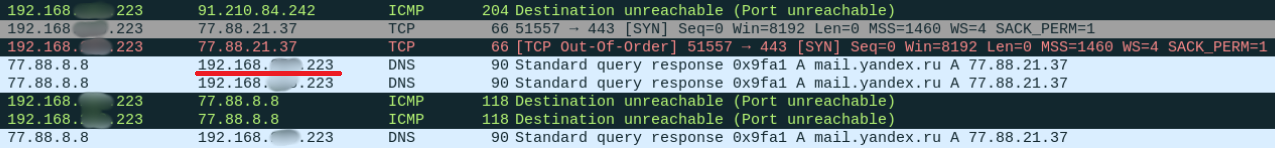

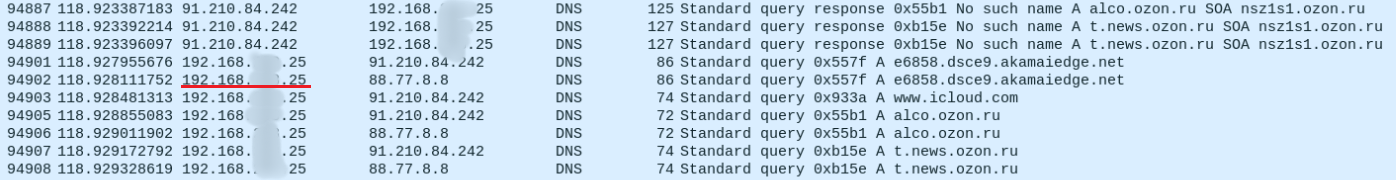

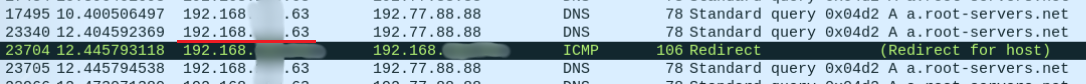

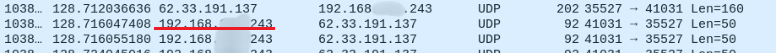

Como resultado de todas las manipulaciones, tenemos tráfico de los hosts que nos atraviesan, habiendo habilitado previamente el reenvío de paquetes:

Sí, https ya se usa en casi todas partes, pero la red todavía está llena de otros protocolos inseguros. Por ejemplo, el mismo DNS con el ataque de suplantación de DNS. El hecho mismo de que un ataque MITM sea posible da lugar a muchos otros ataques. Las cosas empeoran cuando hay varias docenas de hosts activos disponibles en la red. Vale la pena considerar que este es el sector privado, no una red corporativa, y no todos tienen los medios de protección para detectar y contrarrestar los ataques asociados.

Como evitarlo

El proveedor debe preocuparse por este problema, es muy sencillo configurar la protección contra tales ataques, en el caso del mismo conmutador Cisco.

Habilitar la inspección dinámica de ARP (DAI) evitaría que la puerta de enlace maestra falsifique la dirección MAC. Dividir el dominio de difusión en segmentos más pequeños evitó al menos la propagación del tráfico ARP a todos los hosts en una fila y una disminución en el número de hosts que podrían ser atacados. El cliente, a su vez, puede protegerse contra tales manipulaciones configurando una VPN directamente en el enrutador doméstico, la mayoría de los dispositivos ya admiten esta funcionalidad.

conclusiones

Lo más probable es que los proveedores no se preocupen por esto, todos los esfuerzos están dirigidos a aumentar el número de clientes. Este material fue escrito no para demostrar el ataque, sino para recordarle que incluso la red de su ISP puede no ser muy segura para la transmisión de sus datos. Estoy seguro de que hay muchos pequeños proveedores regionales de servicios de Internet que no han hecho nada más de lo necesario para el funcionamiento básico de los equipos de red.