La vulnerabilidad se descubrió por primera vez el 26/06/2020, lo que el autor informó inmediatamente al soporte técnico de Dom.ru. El autor trató de resolver el problema de manera no persistente durante mucho tiempo, pero se encontró con una falta total de comprensión por parte de especialistas técnicos. El proveedor asegura que el caso del autor es aislado, pero hoy la confirmación del problema provino de otras fuentes. El autor no publica los datos personales de nadie y no solicita acciones ilegales. La redacción de este artículo es una medida obligatoria.

Aunque, si el proveedor dice directamente que todo está bien, entonces la descripción públicamente disponible de la operación de sus servicios no debería correr ningún riesgo.

¿Cuál es el punto de?

Un gran proveedor de Internet, Dom.ru, intercepta el tráfico http del usuario y, de vez en cuando, lo redirige a su página de publicidad en lugar de a la de destino. En el cuerpo de la página de publicidad, el proveedor envía un enlace para configurar o darse de baja de las notificaciones de publicidad, lo que conduce a la cuenta personal del usuario. Este enlace proporciona acceso completo a la cuenta personal del usuario sin ingresar un nombre de usuario y contraseña y le permite hacerlo desde cualquier parte del mundo. La página publicitaria se transmite a través del protocolo http no cifrado. Esto significa que podría haberse producido una fuga en cualquier nodo (o incluso a través de una inserción ) entre usted y el servidor responsable de emitir páginas publicitarias (info.ertelecom.ru), y no importa que la cuenta personal en sí misma, después de hacer clic en el enlace, funcione a través de https.

¿Se han filtrado mis datos?

El proveedor en sí no le dirá exactamente. Si recientemente ha visto una página similar abierta a través del protocolo http, entonces es susceptible a una fuga.

¿Cómo protegerte?

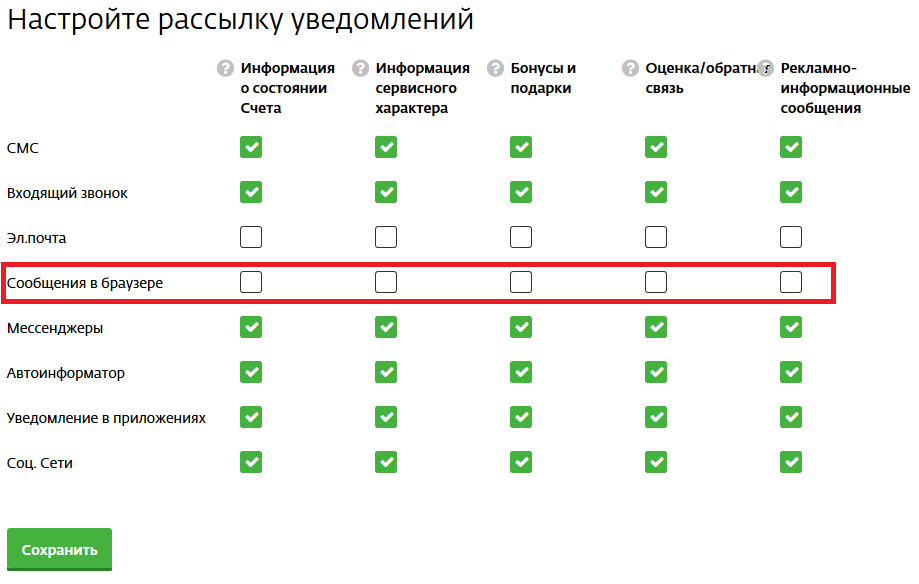

- Vaya a la configuración de su cuenta personal, luego, en la parte inferior de la página, seleccione "Configurar notificaciones de Dom.ru" y, al menos, desactive toda la publicidad del navegador.

- Si recientemente vio una página publicitaria, entonces solo tiene que esperar que los datos no se hayan filtrado y que el proveedor pronto negará el acceso a los enlaces de puerta trasera. Al menos para aquellos que ya están "expuestos".

- Si nunca ha visto un anuncio de este tipo, solo puede esperar que deshabilitar la publicidad del navegador lo ayude. No tengo datos confiables, pero los usuarios de otro tema mencionaron que se mostraron otros anuncios a pesar de estar desconectados.

Detalles ¿Qué podría haberse filtrado?

La vulnerabilidad se encontró por primera vez el 26/06/2020. No tengo datos sobre cuánto tiempo estuvo activa esta vulnerabilidad antes del 26/06/2020. El 07/02/2020 recibí una captura de pantalla de otro suscriptor, en la que se abrió la página usando el protocolo https, pero el 05/07/2020 recibí otra captura de pantalla con una página publicitaria abierta a través de http, lo que sugiere que sus datos aún pueden filtrarse, incluso si nunca antes has visto una página de anuncios. Durante mucho tiempo y sin éxito intenté llamar la atención de los especialistas técnicos del proveedor sobre el problema. En la captura de pantalla al final del artículo, el último mensaje del proveedor para mí, recibido el 07/04/2020.

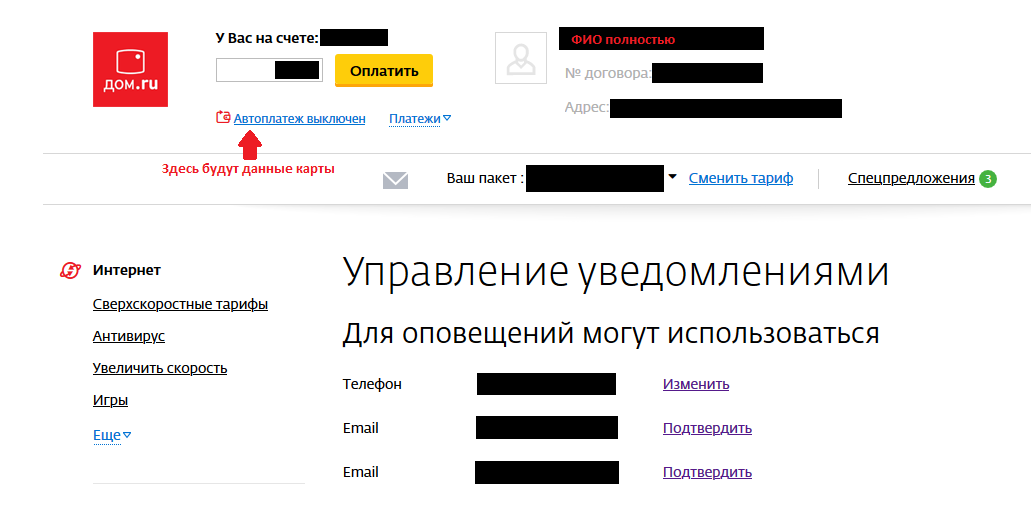

Y ahora sobre el enlace de puerta trasera en sí. En la parte inferior de la página de publicidad hay un enlace estándar para darse de baja de las notificaciones de publicidad. Así es como se ve:

https://lk.domru.ru/settings/ppr?token=&city_id=

city_id es un número de dos dígitos, el token es una secuencia alfanumérica de 31 caracteres.

Al hacer clic en el enlace, se abre el acceso total a su cuenta personal, sus funciones administrativas, como cambiar la tarifa y los datos personales del usuario:

- Nombre completo

- Dirección de residencia exacta al apartamento

- Número completo de tarjeta bancaria, si la tarjeta se agregó a la cuenta, enmascarada con solo dos asteriscos

- Número de teléfono enmascarado con 4 asteriscos: fácil de vincular a una base de datos de teléfonos existente por ciudad, nombre

- Saldo de la cuenta del cliente

- Sus preferencias de televisión para paquetes adicionales servicios

y otros datos

Del bien: el proveedor no proporciona ningún servicio como una billetera domra, ni ninguna otra forma de retirar dinero del saldo. Solo obtendrá el dinero si el atacante activa el servicio.

Sin embargo, el hecho de que los atacantes puedan tener otro conjunto de datos sobre usted, a veces datos bastante raros, no es un buen augurio.

- Ingeniería social. El atacante puede presentarse como usted en una conversación telefónica con un banco u otra organización. El conjunto de datos para chatear con él ahora se expande.

- Fraude telefónico El discurso de los oficiales de pseudo-seguridad del banco será aún más personalizado. Le dirán dónde vive y cuál es el número de su tarjeta bancaria, sabiendo solo su número de teléfono y nombre antes.

No sé si el proveedor sabe cómo extraer páginas http del cuerpo de solicitudes sin cifrar a calcetines y proxy HTTP y colocar anuncios en su lugar.

Además, no sé cuántos enlaces de puerta trasera podrían haberse filtrado, lo que significa cuántos de ellos todavía se pueden usar.

Sobre subjetivo

Mi opinión personal es que dicho vínculo no debería existir aquí en principio. Incluso transmitido a través de https. En esta situación, el enlace debe conducir a una cuenta no iniciada o a un pequeño formulario de cancelación de suscripción, pero en ningún caso a la versión completa de la cuenta personal. Incluso si se garantiza que la transmisión de dicho enlace sea segura, los usuarios de Internet de su hogar no siempre son inteligentes. Un niño que ve tal anuncio puede sorprender a sus padres en la forma de conectar una nueva tarifa de alta velocidad. La tarifa es de alta velocidad, de hecho, se mostró en la publicidad.

No voy a especular, pero incluso con una transferencia segura del enlace, en el peor de los casos, puede estar disponible para muchos empleados del proveedor. No estoy seguro de que no esté registrado en los registros de acceso de los servidores de aplicaciones, al igual que las contraseñas no deben registrarse. No estoy seguro de que el token, como un reemplazo conveniente para la ID de usuario, no se use en esos. apoyo. La tentación de usar dicho enlace "en el lateral" puede ser muy grande si está disponible y disponible en cualquier lugar, y su uso no se rastrea de ninguna manera. El proveedor de dicha actividad, si alguna vez se rastrea, entonces encontrar al culpable será muy problemático. Y al final, claramente no vale la pena crear tentaciones y riesgos innecesarios donde esto pueda evitarse.

En cuanto a si se hizo a propósito, y no por error, tampoco voy a especular.

El proveedor llama a este enlace transferencia, pero creo que no lo es. ¿Y, qué piensas?

Cereza en el pastel, me gustaría publicar la última respuesta del proveedor.

- La página aparece mágicamente de inmediato en mi enrutador, y pensé en nodos intermedios en la traza.

- No sé cuál es la vida útil de los tokens, pero aún puedo iniciar sesión con el token con fecha 26/06/2020 (no es el hecho de que tampoco fue secuestrado). El 07/05/2020, recibí otro token de mi cuenta. Ambos son válidos al mismo tiempo.

- Y en general, el culpable es del navegador del usuario.

Por cierto, obtuve el segundo token en otro navegador.

El 07/05/2020, incluso tuve la suerte de atrapar el siguiente paquete en la interfaz del enrutador.

El navegador tiene la culpa

17:04:27.910885 IP (tos 0x28, ttl 126, id 54321, offset 0, flags [none], proto TCP (6), length 415)

___ > __: Flags [P.], cksum 0xad30 (correct), seq 1:376, ack 731, win 65534, length 375: HTTP, length: 375

HTTP/1.1 303 See Other

Cache-Control: no-cache,no-store,max-age=1

Pragma: no-cache

Expires: Thu, 01 Jan 1970 00:00:00 GMT

Connection: close

Content-Length: 13

Location: http://info.ertelecom.ru/?campId=&machine=perm&ourl=__

El 07/06/2020 recibí un informe de otra fuente sobre la apertura de una página de publicidad a través de http.

UPD 14/07/2020. Los tokens antiguos no funcionan, pero la publicidad y, por lo tanto, un enlace que abre el acceso total a su cuenta personal, todavía se transmite a través de http.

Captura de pantalla fresca

En lugar de una conclusión

Todavía no me disgusta el proveedor, aunque creo que muchos en mi lugar sentirían un enojo agudo. Entiendo que el factor humano a veces puede ser muy fuerte. Nunca he perseguido objetivos para hacer que alguien sea malo, no se trata de mí. Mi objetivo es finalmente comunicarme con el proveedor y advertirle. Y advertirás a tus amigos y seres queridos.

Como muchas compañías, Dom.ru no tiene un programa de recompensas de errores. Insto a todos los lectores a que nunca continúen con el beneficio momentáneo "negro". En primer lugar, actúas contra personas como tú, no contra el "sistema".

Me gustaría hacer un par de preguntas a los Khabrovitas.