- Disponibilidad;

- La seguridad;

- Automatización.

Los resultados de la investigación se muestran a continuación. Desde 2019, la funcionalidad de los controladores Cisco Catalyst de la serie 9800 se ha mejorado significativamente; estos puntos también se reflejan en este artículo.

Puede leer sobre otros beneficios de la tecnología Wi-Fi 6, ejemplos de implementación y aplicaciones aquí .

Resumen de la solución

Controladores Cisco Catalyst 9800 Series Wi-Fi 6

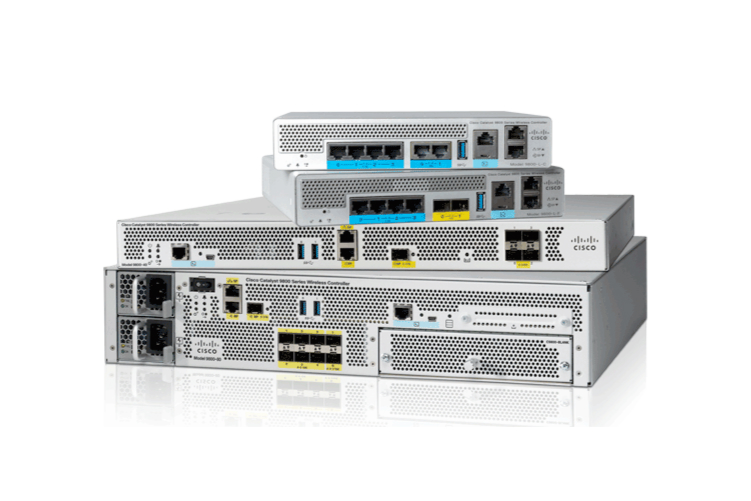

La serie de controladores inalámbricos Cisco Catalyst 9800 Series, basada en el sistema operativo IOS-XE (que también se usa para conmutadores y enrutadores Cisco), está disponible en una variedad de opciones.

El modelo anterior del controlador 9800-80 admite un ancho de banda inalámbrico de hasta 80 Gb / s. Un controlador 9800-80 admite hasta 6.000 puntos de acceso y hasta 64.000 clientes inalámbricos.

El modelo de rango medio, el controlador 9800-40, admite un ancho de banda de hasta 40 Gbps, hasta 2000 puntos de acceso y hasta 32,000 clientes inalámbricos.

Además de estos modelos, el controlador inalámbrico 9800-CL (CL significa nube) también se incluyó en el análisis competitivo. El 9800-CL se ejecuta en entornos virtualizados en hipervisores VMWare ESXI y KVM, y su rendimiento depende de los recursos de hardware dedicados para la máquina virtual del controlador. En su configuración máxima, el controlador Cisco 9800-CL, al igual que el modelo 9800-80 anterior, admite la escalabilidad hasta 6.000 puntos de acceso y hasta 64.000 clientes inalámbricos.

En el estudio con controladores, utilizamos una serie Cisco Aironet AP 4800 que admite 2,4 y 5 GHz con la capacidad de cambiar dinámicamente al modo dual de 5 GHz.

Banco de pruebas

Como parte de las pruebas, se montó un soporte que consta de dos controladores inalámbricos Cisco Catalyst 9800-CL que operan en un clúster y puntos de acceso Cisco Aironet AP serie 4800.

Se utilizaron computadoras portátiles Dell y Apple y un iPhone de Apple como dispositivos cliente.

Pruebas de accesibilidad

La accesibilidad se define como la capacidad de los usuarios para acceder y utilizar un sistema o servicio. Alta disponibilidad significa acceso continuo a un sistema o servicio, independientemente de ciertos eventos.

La alta disponibilidad se ha probado en cuatro escenarios, los primeros tres escenarios son eventos predecibles o programados que pueden ocurrir durante el horario comercial o después del horario comercial. El quinto escenario es un problema técnico clásico, que es un evento impredecible.

Descripción de escenarios:

- Corrección de errores: microactualización del sistema (corrección de errores o parche de seguridad), que le permite corregir este o aquel error o vulnerabilidad sin actualizar completamente el software del sistema;

- Actualización funcional: agregar o ampliar la funcionalidad actual del sistema mediante la instalación de actualizaciones funcionales;

- – ;

- – ;

- – .

A menudo, en muchas soluciones de la competencia, la aplicación de parches requiere una actualización completa del software del sistema del controlador inalámbrico, lo que puede resultar en un tiempo de inactividad no planificado. En el caso de una solución de Cisco, el parche se realiza sin detener el producto. Los parches se pueden aplicar a cualquiera de los componentes mientras la infraestructura inalámbrica continúa funcionando.

El procedimiento en sí es bastante sencillo. El archivo de parche se copia en la carpeta de inicio en uno de los controladores inalámbricos de Cisco y luego se confirma la operación a través de la GUI o la línea de comandos. Además, a través de la interfaz gráfica o la línea de comandos, aún puede deshacer y eliminar el parche, también sin interrumpir el sistema.

Actualización funcional

Se aplican actualizaciones de software funcional para activar nuevas funciones. Una de esas mejoras es una actualización de la base de datos de firmas de la aplicación. Este paquete se instaló en los controladores de Cisco como prueba. Al igual que con las revisiones, las actualizaciones de funciones se aplican, instalan o desinstalan sin tiempo de inactividad o interrupción del sistema.

Actualización completa

Por el momento, se realiza una actualización completa de la imagen del software del controlador de la misma forma que una funcional, es decir, sin tiempo de inactividad. Sin embargo, esta función solo está disponible en una configuración agrupada cuando hay más de un controlador. Se realiza una actualización completa secuencialmente: primero en un controlador, luego en el segundo.

Agregar un nuevo modelo de punto de acceso

Conectar nuevos puntos de acceso que no fueron operados previamente con la imagen del software del controlador usado a una red inalámbrica es una operación bastante frecuente, especialmente en redes grandes (aeropuertos, hoteles, instalaciones de producción). Muy a menudo en las soluciones de la competencia, esta operación requiere actualizar el software del sistema o reiniciar los controladores.

Al conectar nuevos puntos de acceso Wi-Fi 6 a un clúster de controlador de la serie Cisco Catalyst 9800, no se observan estos problemas. La conexión de nuevos puntos al controlador se realiza sin actualizar el software del controlador, y este proceso no requiere reinicio, por lo que no afecta la red inalámbrica de ninguna manera.

Fallo del controlador

En el entorno de prueba, se utilizan dos controladores Wi-Fi 6 (Activo / StandBy) y el punto de acceso tiene una conexión directa a ambos controladores.

Un controlador inalámbrico está activo y el otro, respectivamente, en espera. Si el controlador activo falla, el controlador de respaldo toma el control y su estado cambia a activo. Este procedimiento ocurre sin interrupción para el punto de acceso y Wi-Fi para los clientes.

La seguridad

Esta sección analiza los aspectos de seguridad, que son extremadamente importantes en las redes inalámbricas. La seguridad de la solución se evalúa según las siguientes características:

- Reconocimiento de aplicaciones;

- Seguimiento del flujo de tráfico (seguimiento de flujo);

- Análisis de tráfico encriptado;

- Detección y prevención de intrusiones;

- Herramientas de autenticación;

- Herramientas de protección de dispositivos del cliente.

Reconocimiento de aplicaciones

Entre los diversos productos en los mercados de Wi-Fi empresarial e industrial, existen diferencias en la forma en que los productos identifican el tráfico entre aplicaciones. Los productos de diferentes fabricantes pueden identificar un número diferente de aplicaciones. Al mismo tiempo, muchas de las aplicaciones que las soluciones de la competencia indican como posibles para la identificación son, de hecho, sitios web y no aplicaciones únicas.

Hay otra característica interesante del reconocimiento de aplicaciones: las soluciones varían mucho en cuanto a precisión de identificación.

Teniendo en cuenta todas las pruebas realizadas, podemos afirmar responsablemente que la solución Cisco Wi-Fi-6 realiza el reconocimiento de aplicaciones con mucha precisión: Jabber, Netflix, Dropbox, YouTube y otras aplicaciones populares, así como los servicios web, fueron identificados con precisión. Además, las soluciones de Cisco pueden profundizar en los paquetes de datos utilizando DPI (Deep Packet Inspection).

Seguimiento de los flujos de tráfico

Se realizó otra prueba para averiguar si el sistema puede rastrear e informar con precisión flujos de datos (como movimientos de archivos grandes). Para probar esto, se envió un archivo de 6,5 megabytes a través de la red mediante el Protocolo de transferencia de archivos (FTP).

La solución de Cisco ha hecho frente completamente a la tarea y pudo rastrear este tráfico gracias a NetFlow y sus capacidades de hardware. El tráfico se detectó e identificó de inmediato con la cantidad exacta de datos transferidos.

Análisis de tráfico cifrado

El tráfico de datos de los usuarios se cifra cada vez más. Esto se hace para protegerlo de ser rastreado o interceptado por intrusos. Pero al mismo tiempo, los piratas informáticos utilizan cada vez más el cifrado para ocultar su malware y llevar a cabo otras operaciones dudosas como Man-in-the-Middle (MiTM) o ataques de keylogging.

La mayoría de las empresas inspeccionan parte del tráfico cifrado descifrándolo primero mediante firewalls o sistemas de prevención de intrusiones. Pero este proceso lleva mucho tiempo y no beneficia el rendimiento general de la red. Además, una vez descifrados, estos datos se vuelven vulnerables a miradas indiscretas.

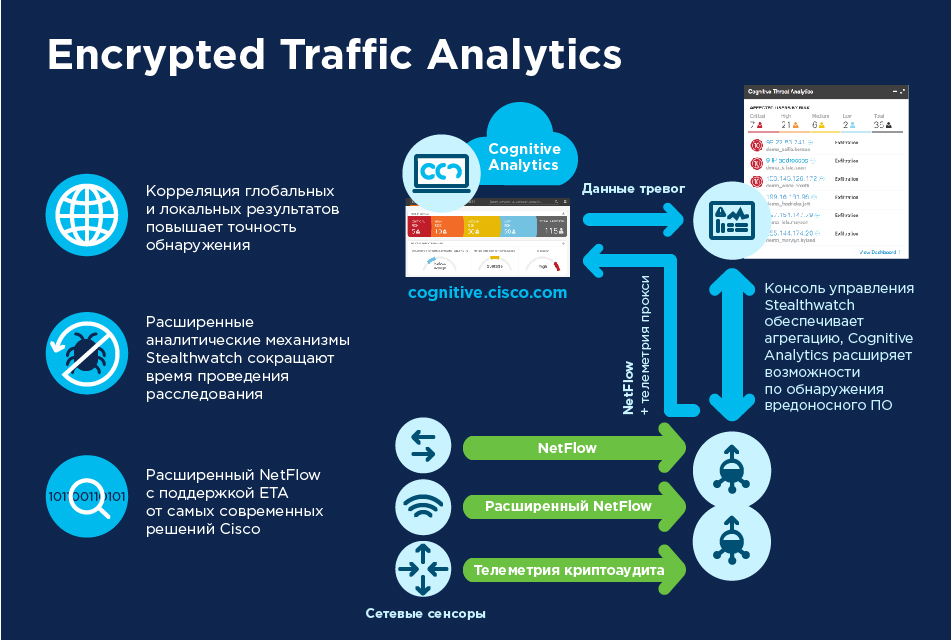

Los controladores de la serie Cisco Catalyst 9800 resuelven con éxito el problema de analizar el tráfico cifrado por otros medios. La solución se llama Análisis de tráfico cifrado (ETA). ETA es una tecnología que actualmente no tiene análogos en las soluciones de la competencia y que detecta malware en tráfico cifrado sin necesidad de descifrarlo. ETA es una función básica de IOS-XE que incluye NetFlow mejorado y utiliza algoritmos de comportamiento avanzados para detectar patrones de tráfico maliciosos que acechan en el tráfico cifrado.

ETA no descifra mensajes, pero recopila perfiles de metadatos de flujos de tráfico cifrados: tamaño del paquete, intervalos de tiempo entre paquetes y más. Luego, los metadatos se exportan en registros NetFlow v9 a Cisco Stealthwatch.

La función clave de Stealthwatch es la supervisión continua del tráfico y la creación de indicadores de referencia de la actividad regular de la red. Utilizando los metadatos de transmisión encriptados que le envía ETA, Stealthwatch aplica el aprendizaje automático de múltiples capas para identificar anomalías en el comportamiento del tráfico que podrían indicar eventos sospechosos.

El año pasado, Cisco contrató a Miercom para evaluar de forma independiente la solución Cisco Encrypted Traffic Analytics. En esta evaluación, Miercom envió por separado amenazas conocidas y desconocidas (virus, troyanos, ransomware) en tráfico cifrado y no cifrado a través de grandes redes ETA y no ETA para identificar amenazas.

Para las pruebas, se lanzó un código malicioso en ambas redes. En ambos casos se detectó gradualmente actividad sospechosa. La red ETA detectó inicialmente amenazas un 36% más rápido que la red que no es ETA. Al mismo tiempo, en el transcurso del trabajo, la productividad de detección en la red ETA comenzó a aumentar. Como resultado, después de varias horas de operación en la red ETA, se detectaron con éxito dos tercios de las amenazas activas, que es el doble del mismo indicador en la red no ETA.

La funcionalidad ETA está bien integrada con Stealthwatch. Las amenazas se clasifican por gravedad, se muestran con información detallada y opciones para acciones correctivas una vez confirmadas. Conclusión - ¡ETA funciona!

Detección y prevención de intrusiones

Cisco ahora tiene otra poderosa herramienta de seguridad, el Sistema Avanzado de Prevención de Intrusiones Inalámbricas (aWIPS), un motor de detección y prevención de amenazas para redes inalámbricas. AWIPS funciona en el controlador, el punto de acceso y el software de administración de Cisco DNA Center. El proceso de Detección, Alerta y Prevención de Amenazas combina el análisis del tráfico de red, el dispositivo de red y la información de la topología de la red, técnicas basadas en firmas y detección de anomalías para, en última instancia, brindar alta precisión y prevención de amenazas inalámbricas.

La integración completa de aWIPS en su infraestructura de red le permite monitorear continuamente el tráfico inalámbrico en redes cableadas e inalámbricas y usarlo para analizar automáticamente posibles ataques de muchas fuentes para identificar y prevenir posibles ataques de la manera más completa posible.

Herramientas de autenticación

Por el momento, además de los métodos de autenticación clásicos, la compatibilidad con WPA3 está disponible en las soluciones de la serie Cisco Catalyst 9800. WPA3 es la última versión de WPA y es un conjunto de protocolos y tecnologías que proporcionan autenticación y encriptación para redes Wi-Fi.

WPA3 utiliza la autenticación simultánea de iguales (SAE) para proporcionar la protección de usuario más segura contra ataques de fuerza bruta de terceros. Cuando un cliente se conecta a un AP, realiza un intercambio SAE. Si tiene éxito, cada uno de ellos creará una clave criptográficamente segura, de la cual se obtendrá la clave de sesión, y luego pasarán al estado de confirmación. A partir de entonces, el cliente y el punto de acceso pueden ingresar estados de reconocimiento cada vez que sea necesario generar una clave de sesión. El método utiliza el secreto directo, en el que un atacante puede descifrar una clave, pero no todas las demás claves.

Es decir, SAE está construido de tal manera que un atacante que intercepta tráfico solo tiene un intento de adivinar la contraseña antes de que los datos interceptados se vuelvan inútiles. Para organizar un ataque de fuerza bruta a largo plazo, se requiere acceso físico al punto de acceso.

Protección del dispositivo cliente

La principal protección del cliente para las soluciones inalámbricas Cisco Catalyst 9800 Series en la actualidad es Cisco Umbrella WLAN, un servicio de seguridad de red basado en la nube y basado en DNS que detecta automáticamente tanto las amenazas conocidas como las emergentes.

Cisco Umbrella WLAN proporciona a los dispositivos cliente una conexión segura a Internet. Esto se logra mediante el filtrado de contenido, es decir, bloqueando el acceso a los recursos en Internet de acuerdo con la política empresarial. Por lo tanto, los dispositivos cliente en Internet están protegidos contra malware, ransomware y phishing. La aplicación de políticas se basa en 60 categorías de contenido que se actualizan continuamente.

Automatización

Las redes inalámbricas modernas son mucho más flexibles y complejas, por lo que los métodos tradicionales para configurar y recuperar información de los controladores inalámbricos no son suficientes. Los administradores de red y los profesionales de seguridad de la información necesitan herramientas de automatización y análisis, lo que impulsa a los proveedores inalámbricos a ofrecer dichas herramientas.

Para abordar estos desafíos, los controladores inalámbricos de la serie Cisco Catalyst 9800 admiten el protocolo de configuración de red RESTCONF / NETCONF con el lenguaje de modelado de datos Yet Another Next Generation (YANG) junto con la API tradicional.

NETCONF es un protocolo basado en XML que las aplicaciones pueden usar para consultar información y cambiar la configuración de dispositivos de red como controladores inalámbricos.

Además de estos métodos, los controladores Cisco Catalyst de la serie 9800 brindan la capacidad de adquirir, buscar y analizar datos de flujo mediante NetFlow y sFlow.

Para el modelado de seguridad y tráfico, la capacidad de rastrear flujos específicos es una herramienta valiosa. Para solucionar este problema, se implementó el protocolo sFlow, que permite capturar dos paquetes de cada cien. Sin embargo, a veces esto puede no ser suficiente para el análisis y el estudio y evaluación adecuados del flujo. Por lo tanto, la alternativa es NetFlow, implementado por Cisco, que permite la recopilación y exportación del 100% de todos los paquetes en un flujo específico para su posterior análisis.

Otra característica, aunque solo está disponible en la implementación de hardware de los controladores, que automatiza la red inalámbrica en los controladores de la serie Cisco Catalyst 9800, es el soporte integrado de Python como complemento para usar scripts directamente en el controlador inalámbrico.

Finalmente, los comprobados SNMP v1, v2 y v3 son compatibles con las operaciones de supervisión y administración en los controladores Cisco Catalyst de la serie 9800.

Por lo tanto, en una clave de automatización, Cisco Catalyst 9800 Series responde completamente a las necesidades comerciales actuales, ofreciendo tanto novedades como exclusivas. y herramientas probadas en el tiempo para operaciones automatizadas y análisis en redes inalámbricas de cualquier tamaño y complejidad.

Conclusión

Con soluciones basadas en los controladores Cisco Catalyst de la serie 9800, Cisco ha tenido un buen desempeño en las categorías de alta disponibilidad, seguridad y automatización.

La solución cumple completamente con todos los requisitos de alta disponibilidad, como la conmutación por error en menos de un segundo durante eventos no planificados y cero tiempo de inactividad para eventos programados.

Los controladores de la serie Cisco Catalyst 9800 ofrecen una seguridad integral que proporciona una inspección profunda de paquetes para reconocer y administrar aplicaciones, visibilidad completa de los flujos de datos e identificación de amenazas ocultas en el tráfico cifrado, y mecanismos avanzados de autenticación y protección del cliente.

Para la automatización y el análisis de operaciones, la serie Cisco Catalyst 9800 es potente mediante el uso de modelos estándar populares: YANG, NETCONF, RESTCONF, API tradicionales y scripts Python integrados.

Así, Cisco vuelve a confirmar su condición de líder mundial en la fabricación de soluciones de red, manteniéndose al día y teniendo en cuenta todos los retos de las empresas modernas.

Para obtener más información sobre la familia de switches Catalyst, visite el sitio web de Cisco.