La historia de hoy trata sobre varias fugas de datos importantes y robos financieros en la historia de la World Wide Web.

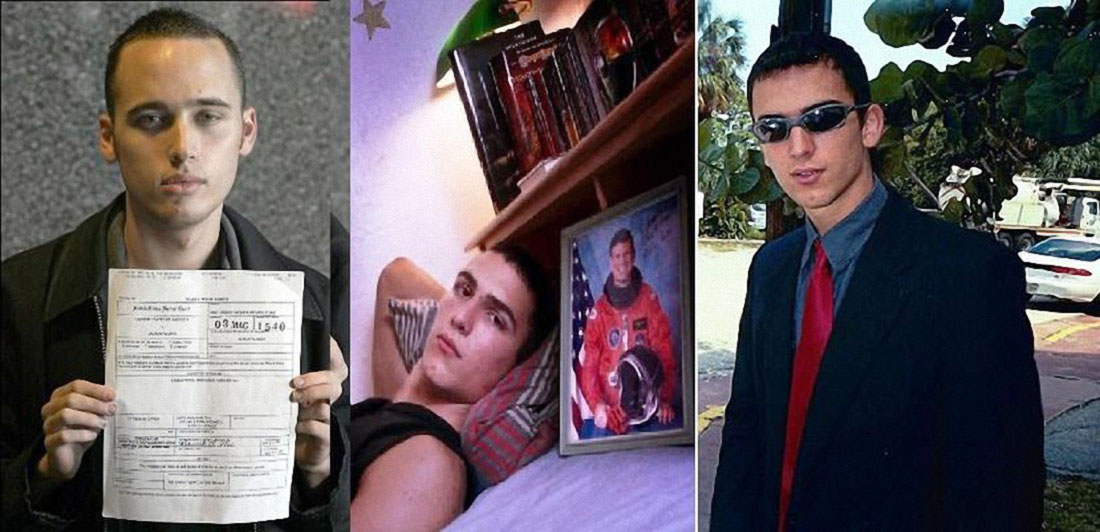

La trágica historia de un joven talento

El nombre del prodigio Jonathan Joseph James está asociado con uno de los capítulos más oscuros de la historia de la piratería. Un adolescente de quince años hackeó las redes de su propia escuela, la empresa de telecomunicaciones Bell South, eludió la protección de los servidores de la NASA y robó mucha información valiosa, incluidos los códigos fuente de la ISS, también en la lista de delitos de James, la penetración en los servidores del Ministerio de Defensa de su país de origen.

El mismo joven ha dicho en repetidas ocasiones que no confía en el gobierno y que los propios usuarios son los culpables de las vulnerabilidades de sus computadoras, en particular, James afirmó que ignorar las actualizaciones de software es un camino directo para ser pirateado algún día. Alguien ya había pirateado programas obsoletos, así que creía. El hacker trató los desarrollos de grandes ministerios y empresas con cierto desprecio, creyendo que estaban sobrevalorados.

El daño causado por los ataques de Jonathan se estimó en millones de dólares, y su historia terminó trágicamente, en 2008, a la edad de 24 años, un hacker se suicidó.

Muchos lo vincularon con los ataques masivos de piratas informáticos de 2007, incluido el robo de información de tarjetas de crédito de millones de clientes de TJX, pero James lo negó. Debido a esos eventos y al triste final, muchos creen que, de hecho, el hacker podría haber sido asesinado.

El colapso del intercambio de criptomonedas

No hace mucho, el rápido salto en el valor de bitcoin preocupaba a los internautas.

Aunque con un retraso, me gustaría recordar la historia de la quiebra de intercambio Mount Gox, que quebró como resultado de varios ataques de piratas informáticos. A agosto de 2013, alrededor del 47% de todas las transacciones en la red de Bitcoin se realizaron a través de esta plataforma, y el volumen de operaciones en dólares superó el 80 por ciento de la facturación mundial de criptomonedas, en enero de 2014 el servicio ocupó el tercer lugar en términos de volumen de operaciones en el mercado, lo que habla de su valor en el comercio de cifrado en ese momento.

De hecho, no se trataba solo de piratería, Mount Gox no tenía control de versiones, lo que dificulta el seguimiento de las vulnerabilidades del código, ni un sistema de contabilidad que le permite rastrear transacciones financieras, que es un ejemplo de una "puerta abierta" aquí. El ataque a la vulnerabilidad descubierta en 2014 fue solo cuestión de tiempo. Como resultado de las acciones de los malhechores, que se prolongaron durante unos 3 años, el intercambio perdió más de 500 millones de dólares.

Los locos costos financieros y de reputación destruyeron por completo Mount Gox, y las transacciones posteriores redujeron el precio de Bitcoin. Como resultado, debido a las acciones de los piratas informáticos, una gran cantidad de personas perdió sus ahorros almacenados en la moneda virtual. Como Mark Karpeles (CEO de Mt.Gox) declaró más tarde en un tribunal de Tokio, "los problemas técnicos en la plataforma abrieron el acceso para la incautación ilegal de fondos de nuestros clientes por parte de piratas informáticos".

No se ha identificado la identidad de todos los delincuentes, pero en 2018 Alexander Vinnik fue arrestado y acusado de lavado de dinero obtenido por medios delictivos por un monto de "entre cuatro y nueve mil millones de dólares". Es en tales cantidades (dependiendo del tipo de cambio actual) que se estiman 630 mil bitcoins, que se perdieron como consecuencia del colapso del monte Gox.

Hackear Adobe Systems

En 2013, se produjo el mayor robo de datos de usuarios por parte de piratas informáticos.

El desarrollador Adobe Systems informó que los delincuentes robaron el código fuente del software y los datos de casi 150 millones de personas.

La delicadeza de la situación fue creada por la propia empresa, los primeros signos de daño dentro del sistema se descubrieron 2 semanas antes del hack, pero los expertos de Adobe los consideraron no relacionados con los hackers. Más tarde, la compañía publicó cifras de pérdidas suavizadas, citando la falta de evidencia sólida. Como resultado, los piratas informáticos robaron los datos de casi 3 millones de tarjetas bancarias de usuarios de 150 millones de cuentas, algunos temores fueron causados por el robo del código, al poseer el código fuente, los atacantes podrían reproducir fácilmente software costoso.

Todo resultó ser un susto leve, por alguna razón desconocida los hackers no utilizaron la información que recibieron. Hay muchas ambigüedades y subestimaciones en la historia, información que difiere diez veces según el momento y la fuente de información.

Adobe se salió con la censura pública y el costo de protección adicional, de lo contrario, si los delincuentes decidieran utilizar los datos obtenidos, las pérdidas de la empresa y los usuarios serían colosales.

Los hackers son moralistas

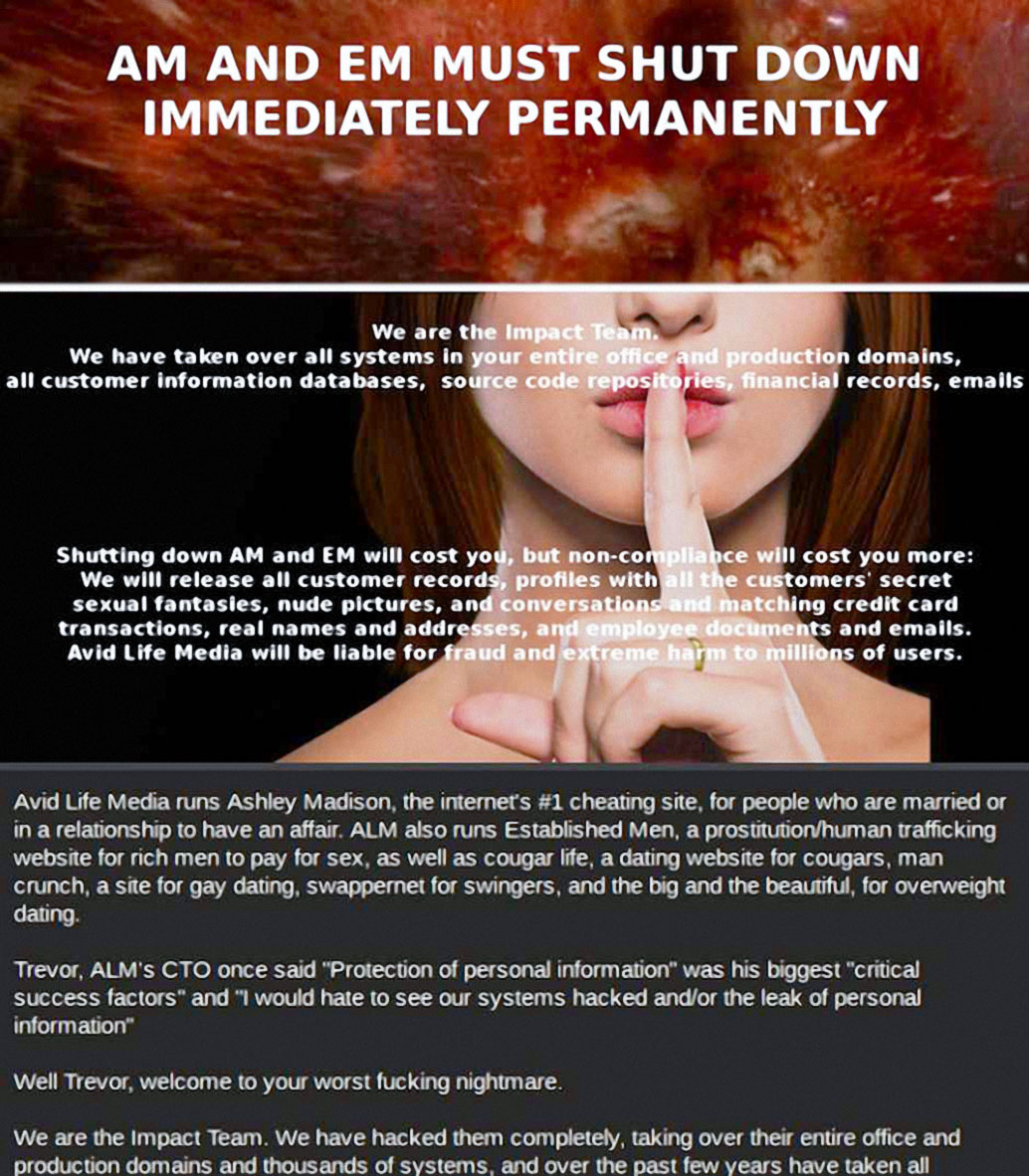

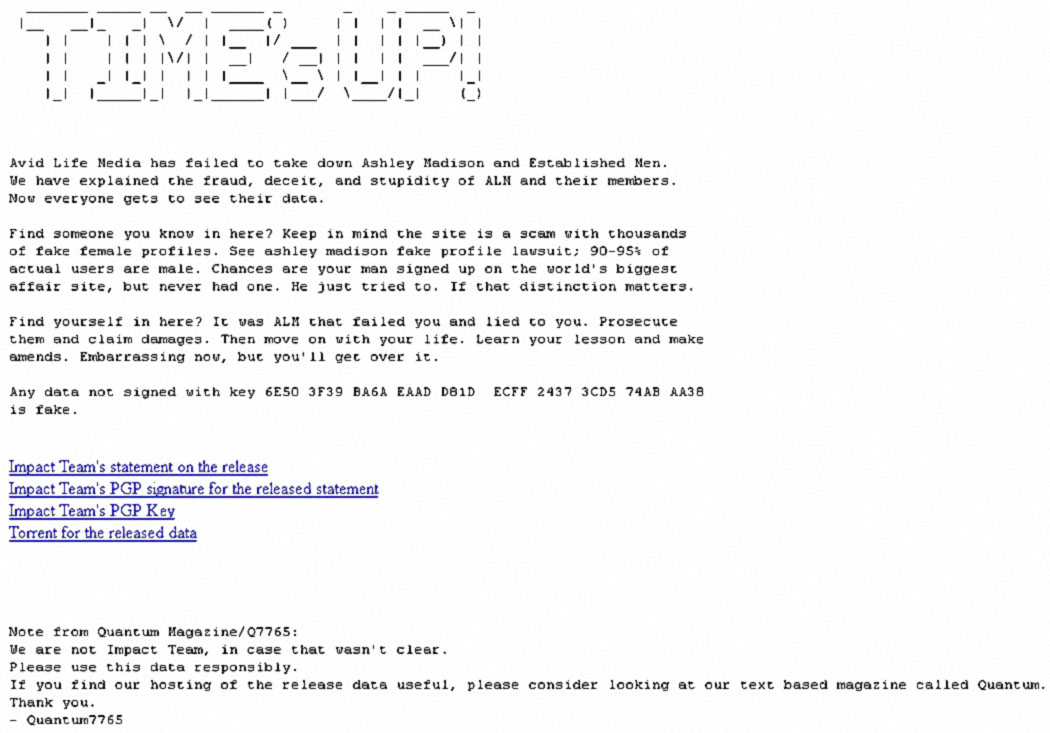

El Impact Team destruyó los sitios de Avid Life Media (ALM).

En la mayoría de los casos, los ciberdelincuentes roban dinero o datos personales de los usuarios para su uso o reventa; los motivos de The Impact Team eran diferentes. El caso más famoso de estos piratas informáticos fue la destrucción de sitios propiedad de Avid Life Media. Los tres sitios de la firma, incluido el portal Ashley Madison, fueron un punto de encuentro para personas interesadas en el adulterio.

El enfoque específico de los sitios ya era tema de controversia, pero el hecho permanece sin cambios, los servidores de Ashley Madison, Cougar Life y Establish Men almacenaron una gran cantidad de información personal de personas que engañaron a sus almas gemelas. La situación también es interesante porque la gerencia de ALM tampoco era reacia a piratear a los competidores; en la correspondencia entre el CEO y el CTO de la empresa, se mencionó el pirateo de su competidor directo Nerve. Seis meses antes, ALM quería asociarse con Nerve y comprar su sitio web. El Impact Team exigió que los propietarios del sitio cesen por completo sus actividades, de lo contrario, todos los datos de los usuarios estarán disponibles públicamente.

Avid Life Media decidió que los hackers estaban mintiendo y los ignoró. Cuando expiró el tiempo anunciado, 30 días, The Impact Team cumplió con lo prometido en su totalidad: los datos de más de 30 millones de usuarios aparecieron en la red, con sus nombres, contraseñas, direcciones de correo electrónico, datos externos e historial de correspondencia. Esto dio lugar a una serie de procedimientos de divorcio, escándalos de alto perfil e incluso posiblemente ... varios suicidios.

Es difícil decir si los motivos de los piratas informáticos eran puros, porque no pedían dinero. En cualquier caso, esa justicia difícilmente cuesta vidas humanas.

No ver fronteras en la búsqueda de ovnis

Gary McKinnon rompió los servidores de la NASA, el Departamento de Defensa, la Marina de los Estados Unidos y la Fuerza Aérea.

Me gustaría terminar nuestra historia con una nota divertida, dicen que "una cabeza mala no le da descanso a las manos", Gary McKinnon, uno de los piratas informáticos que invadió la NASA, este dicho encaja en su totalidad. La razón por la que un atacante hackeó los sistemas de seguridad de casi un centenar de computadoras con datos clasificados es asombrosa, Gary está convencido de que el gobierno y los científicos de EE. UU. Están ocultando información sobre extraterrestres a los ciudadanos, así como sobre fuentes de energía alternativas y otras tecnologías que son útiles para la gente común, pero no rentables para las corporaciones. ...

En 2015, Gary McKinnon fue entrevistado por Richard D. Hall en RichPlanet TV.

Dijo que durante varios meses recopiló información de los servidores de la NASA mientras estaba sentado en casa y usando una computadora simple con Windows y obtuvo acceso a archivos y carpetas que contienen información sobre la existencia de un programa secreto del gobierno estatal sobre vuelos interplanetarios y exploración espacial, tecnologías antigravedad, energía libre y mucho más. no es una lista exhaustiva de información.

McKinnon es un verdadero maestro de su oficio y un soñador sincero, pero ¿valió la pena la persecución de un OVNI? Debido a las pérdidas causadas al gobierno de Estados Unidos, Gary se vio obligado a permanecer en el Reino Unido y vivir con el temor de ser extraditado. Durante mucho tiempo estuvo bajo el patrocinio personal de Theresa May, quien en ese momento era la ministra del Interior británica, quien por orden directa prohibió su traslado a las autoridades estadounidenses. (Por cierto, ¿quién cree en la filantropía de los políticos? Quizás McKinnon realmente sea portador de información valiosa). Esperemos que el hacker siempre tenga tanta suerte, porque en Estados Unidos se enfrenta a una pena de prisión de 70 años.

Lo más probable es que en algún lugar haya piratas informáticos que se ocupan de sus negocios por el deseo de ayudar a alguien o el amor por el arte, por desgracia, esa actividad es siempre un arma de doble filo. Con demasiada frecuencia, la búsqueda de la justicia o los secretos de otras personas pone en peligro el bienestar de las personas. La mayoría de las veces, las víctimas son personas que no tienen nada que ver con los piratas informáticos.

Si te interesa alguno de los temas planteados en el artículo, escribe en los comentarios, quizás podamos desvelarlo con más detalle en alguno de los siguientes materiales.

¡Siga las reglas de seguridad de la red y cuídese!

Publicidad

Los servidores de Epic son VDS seguros con protección contra ataques DDoS, que ya está incluido en el precio de los planes tarifarios. La configuración máxima es de 128 núcleos de CPU, 512 GB de RAM, 4000 GB de NVMe.