Panorama es el sistema de monitoreo y control de firewall centralizado (NGFW) de última generación de Palo Alto Networks, que últimamente ha ganado cada vez más popularidad. En particular, en Angara Professional Assistance trabajamos con este producto con bastante frecuencia. En 2019, la agencia de análisis Gartner los reconoció como líderes en su Cuadrante Mágico 8 veces. Con Panorama, podemos agregar y almacenar registros de todos los firewalls, crear informes, administrar configuraciones (usando control de acceso flexible), licencias, actualizaciones e incluso monitorear el estado del hardware.

Pero empecemos en orden.

Panorama se entrega como un PAK o dispositivo virtual. Los applets virtuales tienen la misma funcionalidad que el PAK. Los applets virtuales se pueden implementar en VMware ESXi, Google Cloud Platform, Amazon Web Services, Microsoft Azure. La licencia es la misma en todas las plataformas. Panorama admite trabajo en clúster.

Panorama puede funcionar en tres modos (de hecho, en cuatro, pero este último está muy desactualizado y no se recomienda para nuevas instalaciones):

- El modo panorámico es el modo operativo predeterminado. En este modo, el dispositivo puede controlar otros firewalls y recopilar registros de ellos.

- Modo de recopilador de registros: en este modo, Panorama solo recopila registros de los firewalls correspondientes.

- Modo de solo administración: habla por sí mismo. Panorama solo gestiona dispositivos.

En consecuencia, hay varias soluciones arquitectónicas populares para integrar Panorama en la red.

Echemos un vistazo a la arquitectura más popular y al Modo Panorama. Este modo se usa de manera predeterminada, por lo que no se requieren pasos adicionales para activarlo.

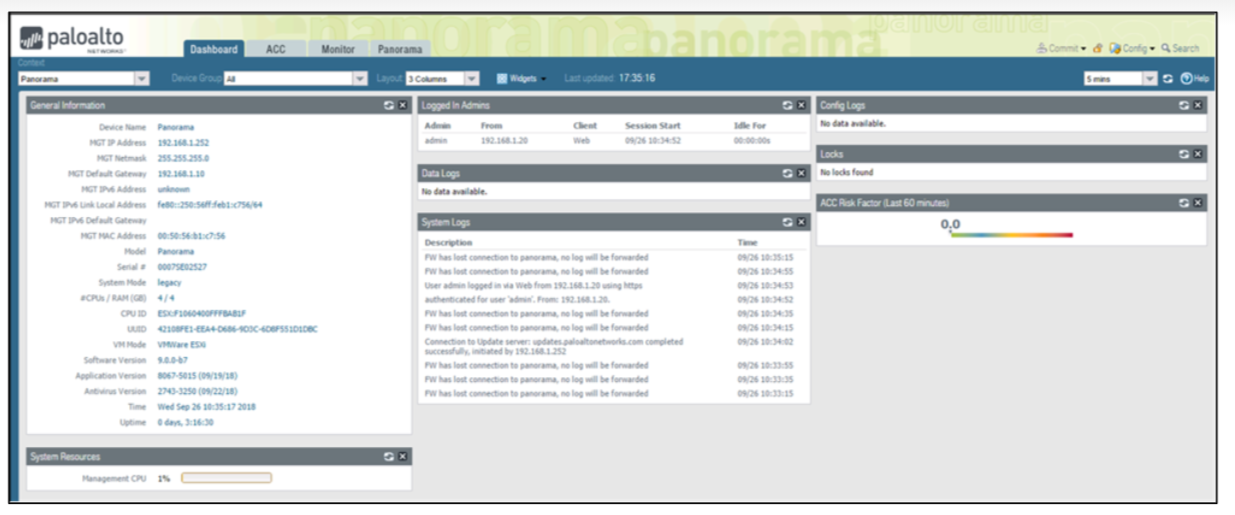

Después de registrar el dispositivo en el Portal de soporte, conéctese a Panorama a través de la interfaz MGT en IP 192.168.1.252, admin / admin. Si usamos applets virtuales, entonces necesitamos establecer la configuración inicial a través de la línea de comando:

# set deviceconfig system ip-address <Panorama-IP> netmask <netmask> default-gateway <gateway-IP> dns-setting servers primary <DNS-IP>

La interfaz inicial es muy similar a la que se ve en un firewall.

La interfaz completa estará disponible después de configurar las secciones Plantilla y Grupo de dispositivos, pero más sobre eso más adelante.

Licencia

Si usamos un dispositivo virtual, entonces necesitamos generar un número de serie para él en el Portal de Atención al Cliente de la Red de Palo Alto, y luego ingresarlo en la sección

Panorama > Setup > Management > General Settings. Luego debe cargar la licencia en la sección Panorama > Licenses > License Management.

Formación

En el panorama, se recomienda instalar la versión de PAN-OS y las actualizaciones dinámicas no inferiores a las instaladas en los firewalls. Esto se puede hacer en secciones

Panorama > Softwarey Panorama > Dynamic Updates. En la misma sección, es deseable configurar actualizaciones automáticas de firmas. En general, las versiones de Panorama pueden diferir del firewall hacia arriba en 5 a 6 versiones dentro del marco de la versión principal. Por ejemplo, Panorama versión 9.0.6 y firewall versión 9.0.2.

La configuración inicial del dispositivo no es muy diferente de lo que hará en el firewall. En la sección,

Panorama > Setup > Management Servicesregistre los servidores DNS y NTP (si no lo hicimos primero a través de la CLI).

La configuración se aplica de la misma manera: a través del menú Confirmar, que se divide aquí en tres partes: Confirmar a Panorama, Enviar a dispositivos, Confirmar y Enviar.

- Commit to Panorama: aplica la configuración solo al dispositivo Panorama.

- Empuje a dispositivos: envía el panorama aplicado (Configuración en ejecución) a los firewalls. Por cierto, la lista de datos de firewall y otras configuraciones se pueden seleccionar en la ventana que aparece después de realizar esta acción.

- Confirmar y enviar: aplica una configuración a Panorama y luego la envía a dispositivos esclavos.

Agregar firewalls a Panorama

Entonces, pasemos a la funcionalidad para la que se creó esta solución, a saber, para agregar firewalls para la administración posterior.

Esto sucede en tres pasos:

- Configuración de la dirección del servidor Panorama en el firewall.

- Agregar el número de serie del firewall a Panorama.

- Guardar todas las configuraciones a través de Commit.

En el firewall, vaya a la sección

Device > Setup > Management. Después de eso, en la sección Configuración de Panorama, indicamos la dirección IP del servidor de Panorama.

En Panorama, ve a la sección

Panorama > Managed Devices > Summary.

Haga clic en el botón Agregar y agregue el número de serie del firewall.

Aplicamos todas las configuraciones en el firewall y Panorama.

Después de eso, en el mismo menú,

Panorama > Managed Devices > Summaryveremos que el estado del dispositivo se ha "conectado", así como información sobre el número de serie, la dirección IP, el modelo, la versión de las bases de firmas y otra información.

Hay matices cuando, por ejemplo, necesita agregar un firewall que se ha utilizado durante mucho tiempo, transfiriendo todas las políticas y configuraciones existentes bajo el control Panorama. O cuando necesita migrar cientos de firewalls y automatizar el proceso. No tocaremos todos los matices en esta etapa, solo podemos decir que el proceso no es del todo difícil.

Plantillas

Las plantillas y los grupos de dispositivos son dos de las configuraciones clave que son las más difíciles de entender al principio para cualquiera que use Panorama.

Las plantillas y los grupos de dispositivos son dos de las configuraciones clave que son las más difíciles de entender al principio para cualquiera que use Panorama.

Las plantillas son objetos creados en Panorama que almacenan datos relacionados con las secciones Red y Dispositivo de los firewalls.

Las plantillas se crean en la sección

Panorama > Templates. Esta sección está inicialmente vacía. Necesitamos hacer clic en el botón Agregar y agregar la primera plantilla. Inmediatamente después, aparecerán dos nuevas secciones (Red y Dispositivo) en la interfaz web de Panorama.

Puede haber varias plantillas, por lo tanto, al realizar cambios en las secciones Red y Dispositivo en Panorama, debe seleccionar la Plantilla adecuada.

Menú de selección de plantilla

Template Stacks es un conjunto que se puede formar a partir de ocho plantillas. Jerárquicamente, se ve como 8 capas. La configuración de la capa superior se propaga a la inferior y tiene mayor prioridad. Se crean en la misma sección que las plantillas normales.

Variables de plantillas

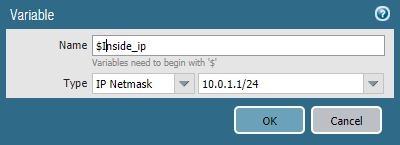

Digamos que tenemos muchos firewalls que son administrados por Panorama y tienen direcciones IP internas del 10.0.1.1/24 al 10.0.100.1/24. Para no crear 100 plantillas diferentes para cada una de ellas, puede usar la funcionalidad de valores variables.

Veamos cómo hacer esto usando el ejemplo de la situación anterior.

Vayamos al menú

Panorama > Templatesy creemos una Plantilla que será responsable de las direcciones IP en las interfaces del firewall. Llamémoslo "Interfaces de firewall". Vayamos al menú Network > Interfacesy, después de asegurarnos de que la Plantilla que creamos esté seleccionada desde arriba, iremos a la configuración de la interfaz que necesitamos, por ejemplo, ethernet1 / 1. Vaya a la sección IPv4, haga clic en el botón Agregar para agregar un valor de dirección IP, luego haga clic en Nueva XVariable. Aquí se puede crear una nueva variable. Vamos a darle un nombre y un significado.

Vayamos al menú

Panorama > Managed Devices > Summarydonde se muestran todos nuestros firewalls conectados a Panorama. Seleccione el firewall que, según la idea, debe tener la dirección 10.0.2.1/24, y haga clic en el botón Crear en la columna Variables, después de lo cual se abrirá la ventana Crear definición de variable de dispositivo.

Elija No y haga clic en Aceptar. Se abre la ventana Variables de plantilla para el dispositivo $ name.

Luego, seleccione la variable $ Inside_IP que creamos y haga clic en el botón Anular. Ingrese la dirección IP requerida 10.0.2.1/24.

Repitamos estos pasos para todos los firewalls que necesitamos, después de lo cual aplicaremos la configuración

Commit > Commit and Push.

Estas acciones nos permitieron, usando Panorama, ingresar valores diferentes para varios firewalls dentro de una Plantilla. También podemos tomar un camino menos conveniente utilizando la funcionalidad de anulación directamente en los firewalls. Si el administrador ha permitido sobrescribir los valores que provienen de Panorama, entonces, utilizando esta funcionalidad localmente en el firewall, puede sobrescribir el valor enviado desde Panorama (en este caso, la dirección IP).

Al final, es posible que no definamos las direcciones IP de las interfaces en Panorama, sino que lo hagamos localmente en cada ITU.

Las variables (plantillas de variables) se pueden exportar a un archivo, editar y luego importar. Esto se puede hacer en la sección

Panorama > Templates. Para hacer esto, seleccione la plantilla que necesitamos y, sin abrirla, haga clic enX Variable CSV > Export. Una vez abierto este archivo, debe cambiar el valor de cada firewall que usamos y luego importar este archivo de la misma manera. Este método es definitivamente más rápido y ahorra tiempo si gestionamos una gran cantidad de firewalls.

Grupos de dispositivos

Ahora hablemos de un concepto similar: Grupos de dispositivos.

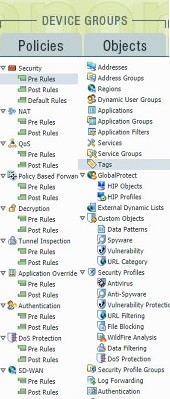

Los grupos de dispositivos son objetos creados en Panorama que almacenan datos relacionados con las secciones de Políticas y Objetos de los firewalls.

Los grupos de dispositivos se crean en la sección

Panorama > Device Groups. Esta sección está inicialmente vacía. Necesitamos hacer clic en el botón Agregar y agregar el primer grupo. Inmediatamente después, aparecerán dos nuevas secciones (Políticas y Objetos) en la interfaz web de Panorama.

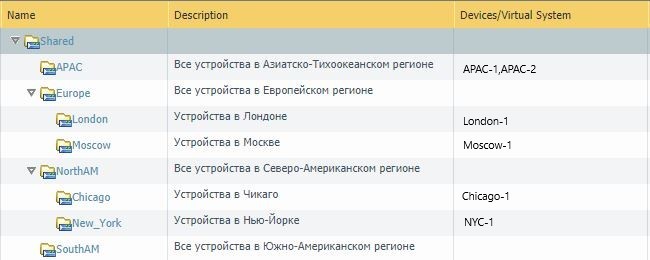

Al igual que las plantillas, los grupos de dispositivos se asignan a firewalls específicos. Un cortafuegos también puede pertenecer a una jerarquía de grupo. El principio es ligeramente diferente de las plantillas.

Ejemplo de jerarquía grupal

Vale la pena señalar que después de crear el primer grupo, tendremos un grupo común llamado Compartido, cuya configuración se aplicará a todos los demás grupos.

¿Qué sucede si asigna un grupo de dispositivos a un dispositivo, pero no asigna una plantilla?

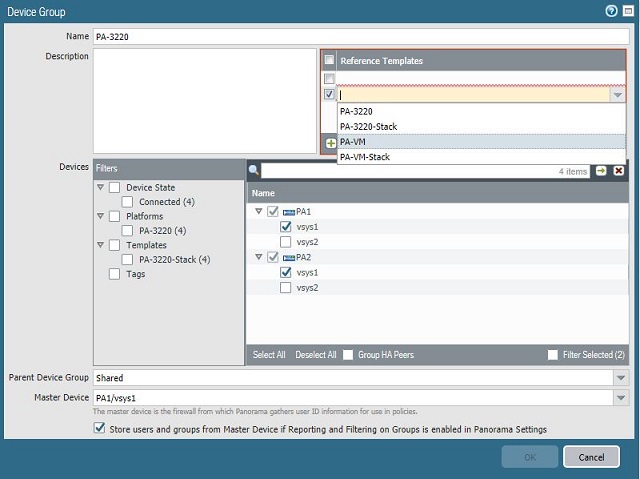

Podemos enfrentar dificultades, por ejemplo, al crear una nueva Política de seguridad: en la sección para seleccionar zonas, no tendremos nada disponible excepto Cualquiera. Esto se debe al hecho de que no hay una sola plantilla asignada al dispositivo, en la que se designarían estas zonas. Una forma de resolver este problema es con las plantillas de referencia. Cuando crea un Grupo de dispositivos y le agrega un dispositivo, también tiene la opción de proporcionar un enlace a la plantilla.

Plantillas de referencia

Podemos crear una plantilla en la que se designarán las zonas y luego simplemente vincularla desde el menú para crear o editar el grupo de dispositivos.

Políticas

Como ya sabemos, los Grupos de dispositivos también administran las políticas que se envían al firewall desde Panorama. A diferencia del editor habitual de políticas, aquí tenemos nuevas secciones: Reglas previas, Reglas posteriores, Reglas predeterminadas.

Desde un punto de vista jerárquico, todo funciona de la siguiente manera (no olvide que, además de los grupos de dispositivos habituales, también tenemos un grupo compartido común):

a primera vista, esto puede parecer un poco aterrador, pero de hecho, todo es mucho más simple. La jerarquía de políticas será clara después de las primeras reglas creadas. Además, siempre puede ver cómo se verán las reglas resultantes en el dispositivo final. Para hacer esto, puede usar el botón Vista previa de reglas en la sección de edición de políticas.

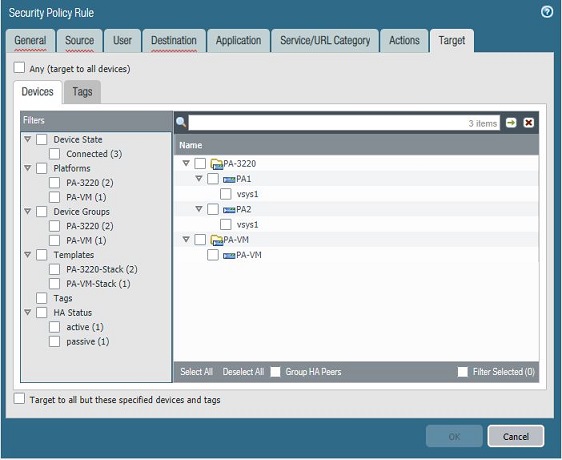

Cuando crea una regla, también es posible seleccionar un Destino para asignar la política a un dispositivo específico. En la práctica, el autor del artículo considera que esta funcionalidad no es la más conveniente, ya que puede generar confusión con las políticas en diferentes dispositivos cuando generalmente se muestran en una ventana. Sin embargo, todo depende de la persona. Quizás les parezca conveniente a algunos.

Seleccionar dispositivos a ser cubiertos por la póliza

También hay una funcionalidad muy interesante para los amantes del orden. En la configuración de Panorama, puede establecer los campos obligatorios que deben rellenarse al crear reglas, de lo contrario, se producirá "Error de confirmación". Esto es conveniente y, por ejemplo, enseña a los administradores a agregar siempre descripciones a las reglas que crean o añaden etiquetas. Por la descripción, podemos entender cuál era la idea para esta o aquella regla; por etiquetas, podemos agrupar las reglas, filtrando las innecesarias.

Globalmente, esto se configura en el menú

Panorama > Setup > Management > Policy Rulebase Settings.

En el nivel de Plantillas, esto se configura en el menú

Devices > Setup > Management > Policy Rulebase Settings.

Inicio sesión

Ahora repasemos los registros.

Panorama recibe información sobre registros de dos fuentes: local y remota.

Fuente local: registros enviados por el firewall a Panorama. Registros que Panorama solicitó y recibió de Log Collectors y el lago Cortex Data (no los tocaremos en este artículo).

Fuente remota: registros que se solicitan desde el firewall.

También hay dos tipos de registros: Base de datos de resumen y Registros detallados.

- Base de datos de resumen: el firewall agrega registros cada 15 minutos, los ensambla (algunos campos e información se eliminan de los registros) y los envía a Panorama, incluso si las reglas de reenvío de registros no están configuradas. Estos registros contienen información sobre estadísticas de aplicaciones, amenazas, tráfico, inspección de túneles y filtrado de URL.

- Registros detallados: estos registros contienen información completa y todos los campos. Panorama solicita estos registros del firewall en sí. Además, por su presencia en los firewalls, se deben configurar los ajustes para reenviar registros.

La interfaz para ver los registros en sí es casi idéntica a la que se ve en los firewalls. Hay ACC, y el Panel de control habitual, y la sección Monitor. E incluso las secciones para generar informes son las mismas.

Busca problemas

Ahora veamos los problemas de depuración en el nivel superior.

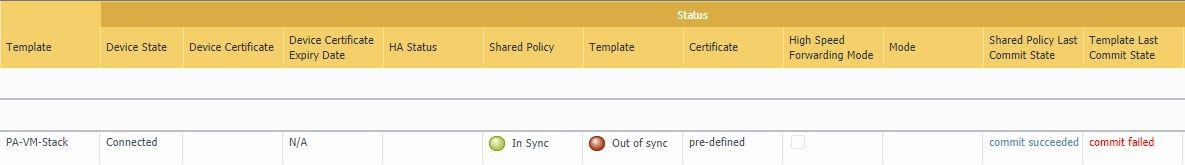

Vale la pena consultar la sección Resumen del dispositivo a menudo. Allí puede encontrar información sobre el estado de los dispositivos conectados a Panorama. Por ejemplo, podemos ver la siguiente situación:

En este caso, vemos que la configuración del firewall no está sincronizada con Panorama debido a un error de "confirmación fallida". La información sobre las causas de este error se puede ver haciendo clic en el enlace fallido de confirmación roja.

En el menú

Panorama > Managed Devices > Healthpuede obtener información sobre el estado de los dispositivos: rendimiento, la cantidad de sesiones nuevas por segundo, la cantidad total de sesiones, la carga del procesador en el plano de datos y el plano de administración, el uso de memoria, la cantidad de registros por segundo, el estado de los ventiladores y las fuentes de alimentación. Además, toda esta información se puede ver en forma de gráficos.

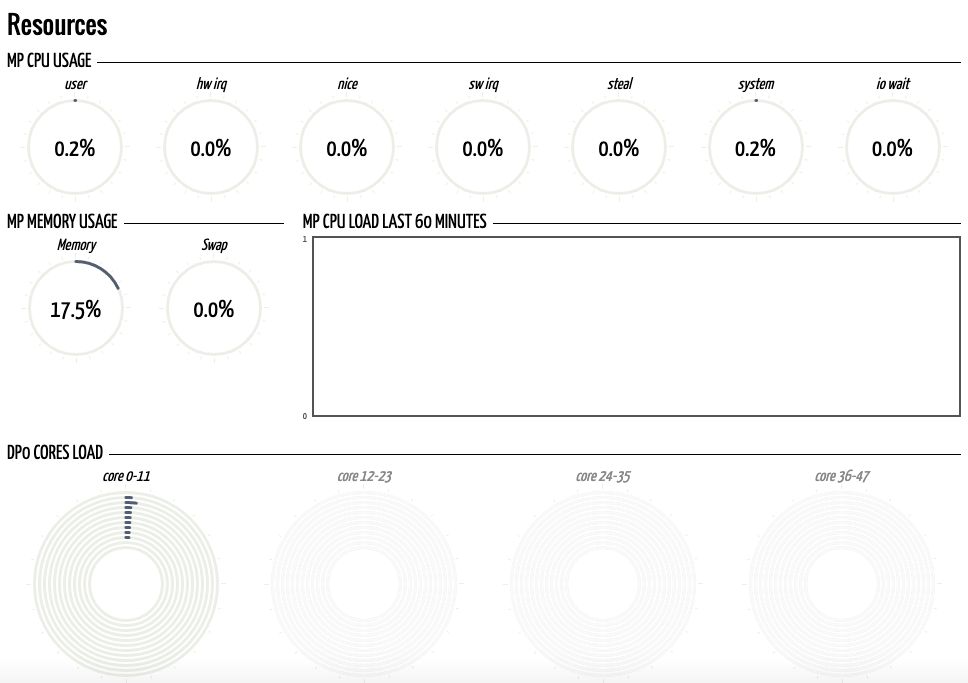

Como mencionamos recursos y depuración, en el marco de este artículo mencionaremos un maravilloso complemento para el navegador Chrome llamado Pan (w) achrome... Se enciende después de ingresar las credenciales en la interfaz web del firewall. En el complemento, puede ver información general sobre el estado del dispositivo y obtener no solo información más detallada sobre la carga de recursos que la que veremos en Panorama, sino incluso ver estadísticas sobre ciertos contadores (la lista completa no cabe en la captura de pantalla):

Por supuesto, esta información en una forma mucho más detallada y con una descripción de los contadores se puede encontrar a través de la CLI del dispositivo, sin embargo, este es un tema separado para otro artículo sobre depuración. Este complemento le permitirá evaluar visualmente en un formato gráfico lo que está sucediendo con un dispositivo en particular. Y para el 70% de los problemas emergentes, esto puede ser suficiente.

Bueno, volvamos a los problemas "terrenales". Y uno de los problemas más comunes asociados con la conectividad de Panorama a los firewalls. Para hacer esto, debemos verificar la disponibilidad de los siguientes puertos:

- 3978 - Comunicación panorámica con cortafuegos y recopiladores de registros;

- 28443 - actualización de software de Panorama a dispositivos esclavos;

- 28 - comunicación entre nodos Panorama HA (encriptados);

- 28260, 28769 - comunicación entre nodos Panorama HA (sin cifrar).

Además, no olvide que los errores se pueden ver en el firewall en la sección Monitor

> Logs > System, filtrándolos a través de un filtro ("la descripción contiene Panorama").

Sustitución de dispositivos

Finalmente, veamos una situación no muy común, como reemplazar los firewalls conectados a Panorama. Omitamos los matices de transferir licencias de un dispositivo antiguo a uno nuevo (puede leer sobre esto en los manuales oficiales sobre la solicitud "cómo transferir licencias a un dispositivo de repuesto") y pasar directamente a la secuencia de configuración:

- Realizamos la configuración básica del nuevo firewall. Necesitamos asegurarnos de que hemos configurado el acceso a través de la interfaz mgmt y que las versiones de PAN-OS coinciden. También vale la pena verificar las versiones de firma en la sección de actualizaciones dinámicas.

- Exportamos el "estado del dispositivo" del dispositivo antiguo a través de Panorama. Vamos a la línea de comandos y ejecutamos uno de los siguientes comandos (según el protocolo admitido en el servidor, donde exportaremos la configuración):

> scp export device-state device <old-serial#> to <login>@<serverIP>:<path>

o:

> tftp export device-state device <old-serial#> to <login>@<serverIP>:<path>

, :

> replace device old <old-serial#> new <new-serial#> - «device state» .

Device > Setup > Operations > Import device state. - Commit.

Por supuesto, solo pasamos por la parte superior de la configuración de Panorama y no tocamos muchos matices. Sin embargo, comprender la parte superior le permitirá conectar firewalls a Panorama, comprender sus funciones básicas e iniciar una personalización más granular usted mismo.

Si este tema resultó interesante para usted, en los siguientes artículos trataremos de cubrir con más detalle los problemas de depuración (solución de problemas) que generalmente se brindan al soporte técnico o ASC (Centro de soporte autorizado) para su solución y que están ausentes en los manuales oficiales del fabricante disponibles para clientes comunes.

Podemos tocar temas como:

- CLI Matices y trucos de la vida.

- Uso del archivo de soporte técnico para la resolución de problemas.

- Lógica de flujo.

- Captura paquetes.

- Paquete de diagnóstico.

- Solución de problemas de tráfico entrante. VPN, Ike, IPsec.

- Solución de problemas de tráfico en tránsito.

- Servicios del sistema (DAEMONS).

- Solución de problemas de certificados e inspecciones SSL.

- Solución de problemas de ID de usuario.

- Solución de problemas de GlobalProtect.

Deje comentarios si está interesado en este tema.