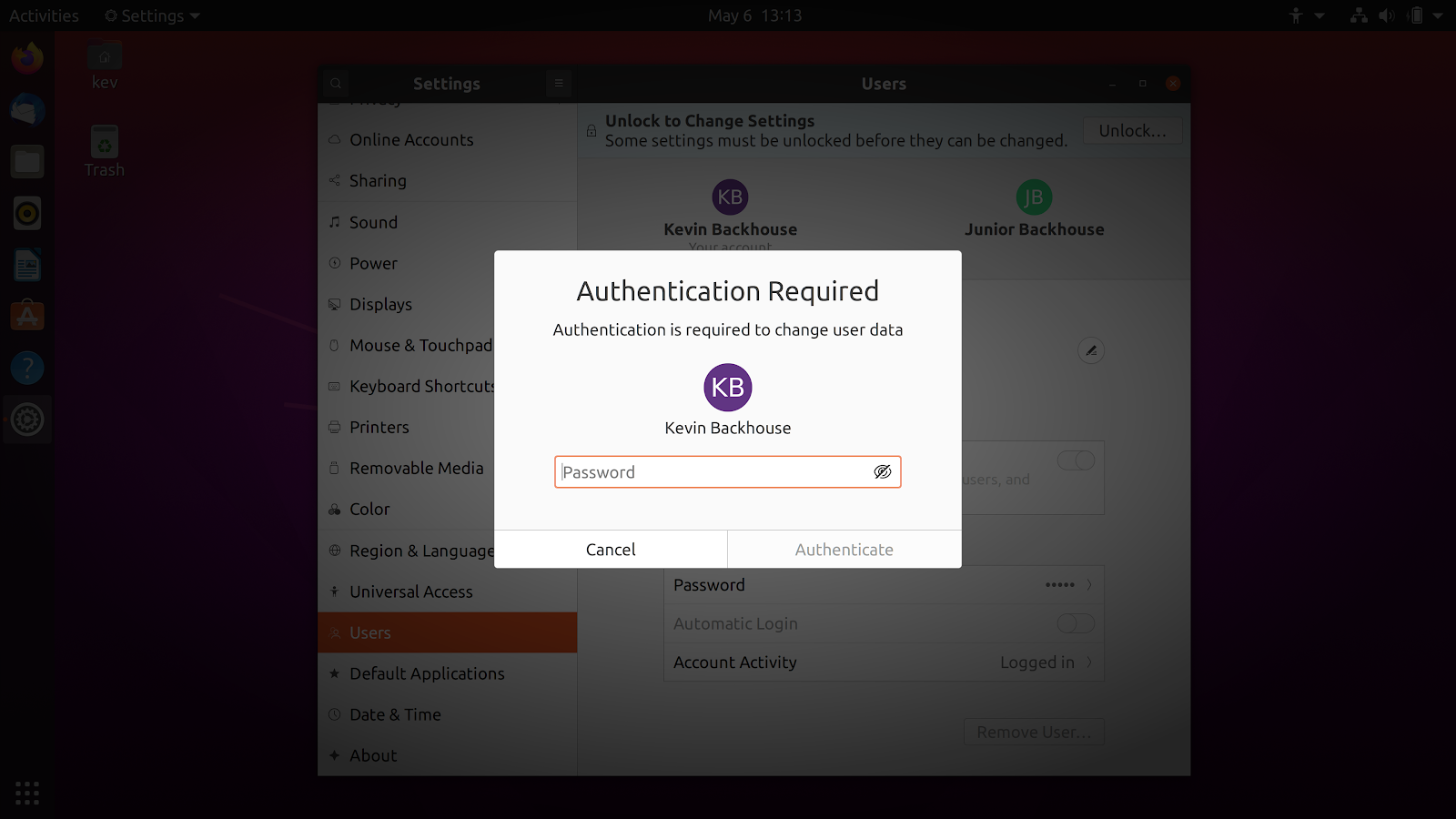

El servicio polkit se encarga de autorizar al usuario, verifica los derechos necesarios para ejecutar el comando, y en la interfaz gráfica su trabajo suele limitarse a una ventana que solicita una contraseña. Es utilizado por el software del sistema systemd; polkit también se puede invocar a través de la línea de comandos. La vulnerabilidad se explota mediante un sencillo conjunto de comandos. Si, en un buen momento, "mata" el proceso con una solicitud para crear un nuevo usuario, un error en el código polkit no solo creará un nuevo usuario, sino que también lo agregará al grupo sudo.

Entonces todo es simple: creamos una contraseña para el usuario (todavía no tenemos derecho a hacerlo, pero estamos usando la vulnerabilidad nuevamente) y obtenemos un control ilimitado sobre el sistema. La secuencia de comandos se describe en el artículo de Beckhouse y se muestra en este video:

El problema radica en el manejo incorrecto de errores cuando la conexión a un proceso que requiere verificación de derechos de usuario ya no está disponible (de ahí la necesidad de "matar" el proceso). En lugar de morir, polkit trata la solicitud como si proviniera del superusuario. El error entró en el código del programa hace 7 años. Las distribuciones como Red Hat Enterprise Linux 8, Fedora 21 y Ubuntu 20.04 se ven afectadas. Dado que algunas compilaciones usan una bifurcación de polkit, en la que la vulnerabilidad se coló más tarde, son seguras. Esto se aplica, en particular, a la versión estable de Debian 10. En la escala CVSS v3, el problema recibió una puntuación de 7,8 sobre 10, ya está disponible un parche para varias distribuciones .

Que mas paso

Continúa el secuestro de grandes empresas. La semana pasada se supo sobre el robo de códigos fuente de juegos y otra información de EA. Más tarde, los detalles de la piratería aparecido: de acuerdo a la publicación Vice (véase también la traducción en Habré), un chat privado en parafina y se convirtió en el punto de entrada a la red corporativa. Los piratas informáticos compraron un token para acceder a él en el mercado negro por $ 10 y luego, a través de la ingeniería social, penetraron directamente en la red local.

Otra filtración ocurrió la semana pasada en Volkswagen: los datos de más de 3 millones de clientes se encuentran en el dominio público en el servidor de uno de los contratistas.

El conjunto de parches de junio para Android corrige varias vulnerabilidades críticas que le permiten tomar el control de su dispositivo móvil.

Se ha cerrado una vulnerabilidad de día cero en el navegador Google Chrome . Funcionó junto con otro error , ya en Windows. Según Google, uno de los corredores comerciales vendía este kit. Los especialistas de Kaspersky Lab

describen en detalle otra vulnerabilidad explotada activamente, incluida en un nuevo conjunto de parches de Microsoft .

La información robada al desarrollador CD Projekt Red en febrero se puso a disposición del público .