¿Cuál es tu juego de PC favorito? Lineage, Doom, Cuphead, WOW, ¿otros? Me encanta jugar a juegos antiguos para las consolas Dendy o Sega, por ejemplo, en Mario, donde, pasando nivel tras nivel, llegas al jefe final. La trama del juego de la mayoría de los juegos de consola generalmente está estructurada de la misma manera: supera todos los obstáculos, "sufre" y no apagas la consola durante semanas para obligar al jefe a darte la princesa.

En la vida real, obtener el máximo de puntos de bonificación se obtiene con mayor frecuencia desde el primer nivel: piratear dispositivos / cuentas personales de ejecutivos clave de empresas es una forma rápida de obtener lo que desea: planes estratégicos de la empresa, datos financieros, acceso ilimitado a la contabilidad sistemas.

Mientras construyen defensas alrededor de los sistemas empresariales, superponiéndose con los medios de supervisión y protección, muchas empresas se olvidan de una cosa: los datos más "sabrosos" y, a menudo, menos seguros, suelen concentrarse en manos de varias personas: la alta dirección de la empresa.

Trabajo en un equipo que se especializa en auditorías de seguridad de la información y nuestros clientes nos pagan para piratear su infraestructura. Y constantemente tenemos que "difuminar" las capturas de pantalla de nuestros informes con información confidencial que se encuentra en los escritorios / carpetas de red / buzones de correo de los administradores, a los que pudimos acceder.

Tus jefes también pueden ser pirateados fácilmente. ¿Cómo? Debajo del corte, le contaré sobre los vectores de ataque más comunes, como regla, que conducen a un pirateo exitoso, es decir, permitiéndote comenzar el juego y terminarlo casi de inmediato. Allí también encontrará pautas para proteger los datos de la gestión de su empresa.

, , . «» , - . , :

|

|

- — |

- — |

: , ( , .) |

«» |

, « » |

Hardening : , GPO, , BIOS . |

VLAN, , «» GPO |

MacOS Windows- |

: , . |

, |

« hard, » |

: SandBox, anti-spam, . |

VIP- , s-mime |

|

Endpoint protection: , MDM . |

EDR |

«» , « » |

: « » , LAPS . |

, , |

vnc, |

? « » — , .

( — « »)

«» (OWA- , MS Office 365, , confluence ..) . :

«» ;

«» ;

().

, , , «» . — , : (ERP, CRM, BI .), «» . — VIP-fishing (aka Spear-phishing).

? . , , — . VIP-phishing — , : , , . .

- , , , . , « », .

: , «», ( «»). : , , .

— . , ( ). / .

, — -. , blue team & read team . , «» : , . , .

, : , , , . OSINT. OSINT . OSINT- , . : reverse photo location — .

«»: « » , DPD, PonyExpress WhatsApp . «» .

, . , « » () , :

OSINT - ( , );

;

.

— . , : , -, , .

, . «» — , «» : /. .

, : , , , . «», : , -: event@example.com, .

, : , , - . , .

( — « »)

(VNC, TeamViewer .) , «» . , ( ) . .

: « », « Mac», « » . : - ( «»). : , VNC SYSVOL , , .

, . : , , , .

? — : , , . - Windows (RDP).

, :

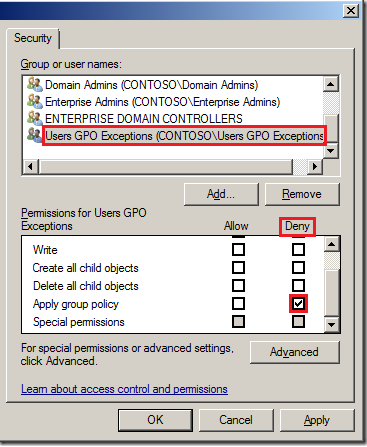

AD / (Group Policy). . — «» .

, , — SMS . , «» AD — Fine-Grained Password Policies — . : Windows , , .

? , «», . , : , : - ?

, , , , . : : , , .

— . - « » . All Domain Users «read/write» — , «», «Finance», «Buh».

? — ? ? , , « » .

mimikatz . Mimikatz , LSASS.EXE.

? , RD Session host (MS RDS), BI-.

, . , :

LM NTLM,

,

Protected Users,

,

debug,

.

, , , . . , « » .

— « » baseline . , . , , , .

?