¿Cómo organizar las conexiones Ethernet en áreas industriales?

La primera y aparentemente obvia opción que viene a la mente es colocar conmutadores Ethernet, conectarlos, si es posible, con ópticas y estirar un cable de par trenzado desde ellos hasta los dispositivos conectados.

Aquí es donde surge la primera dificultad y la primera diferencia entre las redes industriales y las de oficina: la mayoría de los conmutadores no se instalan en salas de servidores, sino en armarios de montaje repartidos por los talleres o en el territorio de la instalación. Es caro y difícil extraer dos líneas ópticas de cada recinto a lo largo de diferentes trayectorias, lo que dificulta la organización de la topología en estrella familiar y fiable. Tengo que usar anillos. Cualquiera que se haya sumergido en la construcción de redes Ethernet recuerda que los anillos de conmutación son malos. En el caso de Spanning-Tree, este es de hecho el caso. Este protocolo en una topología de anillo puede ejecutarse hasta por 30 segundos, lo que a menudo es inaceptable para redes que sirven a procesos industriales. Peor aún, la tasa de convergencia STP cae a medida que aumenta el número de saltos desde el conmutador raíz a los conmutadores más externos y, como regla,se recomienda no exceder una distancia de 7 saltos. Esto significa que no debe haber más de 14 interruptores en el anillo.

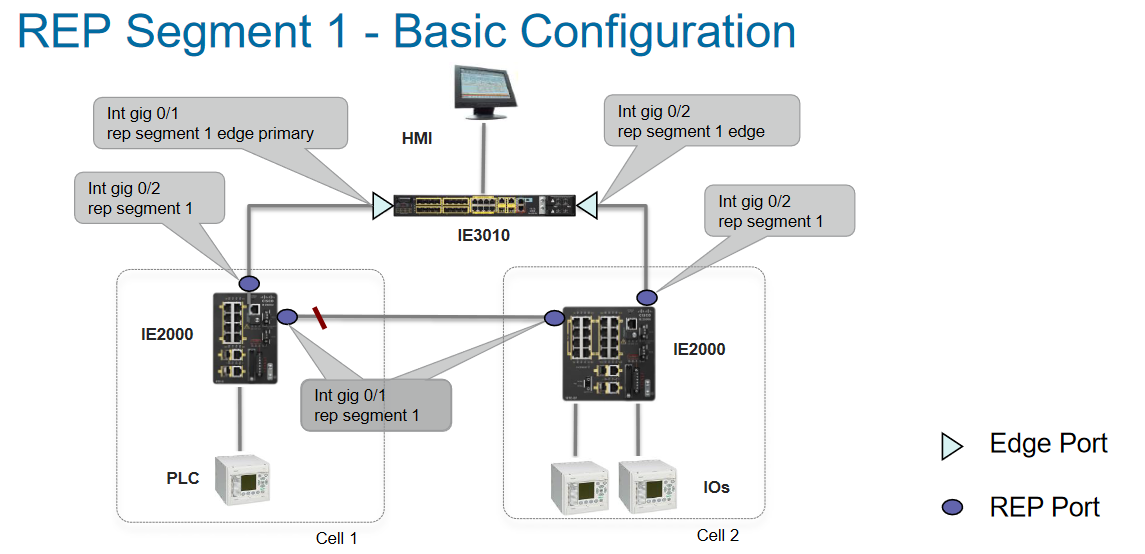

¿Qué puedes hacer al respecto? En el caso de los switches Cisco, la solución más sencilla es utilizar el protocolo Ethernet resistente - REP en lugar de STP y su modificación REP Fast. Este protocolo está especialmente diseñado para topologías de anillo y proporciona convergencia de red en un máximo de 50-100 ms para todo tipo de fallas y tamaños de anillo de hasta 50 conmutadores. Además, 50 conmutadores en un anillo no es el límite para dicho protocolo. El tiempo de convergencia con el crecimiento del anillo ciertamente aumentará, pero el mismo árbol de expansión en anillos de este tamaño nunca convergerá en absoluto. REP es compatible no solo en conmutadores industriales, sino también en oficinas, en particular en la serie Catalyst 9000, que pueden servir como conmutadores de agregación.

El protocolo es muy fácil de configurar, aquí tienes un ejemplo:

Para casos más complejos, los protocolos PRP y HSR están disponibles. Suponen una duplicación total del tráfico a lo largo de dos rutas de la red. Si una de las rutas falla, no hay ninguna pérdida en la transmisión de datos. Sin embargo, el costo de implementar dicha estabilidad es mayor: el protocolo solo se admite en modelos más antiguos y solo en conmutadores Ethernet industriales (IE3400, IE4000, IE4010, IE5000). Sin embargo, los requisitos para la confiabilidad y convergencia de la red industrial, por regla general, están rígidamente determinados por la naturaleza del proceso de producción al que servirá esta red. Un tiempo de inactividad, incluso 50 milisegundos, a veces puede costar más que un buen equipo de red.

¿Cómo garantizar la fiabilidad operativa requerida?

Como regla general, los requisitos de confiabilidad y tolerancia a fallas para el segmento de red industrial son más altos que para el de oficina. Los equipos de redes industriales se fabrican y prueban para cumplir con estos requisitos. En el caso de los switches Cisco, el diseño industrial significa:

• montaje en gabinetes compactos en un riel DIN, alimentado por CC;

• protección de microcircuitos y puertos de descargas electrostáticas hasta 4000 kV;

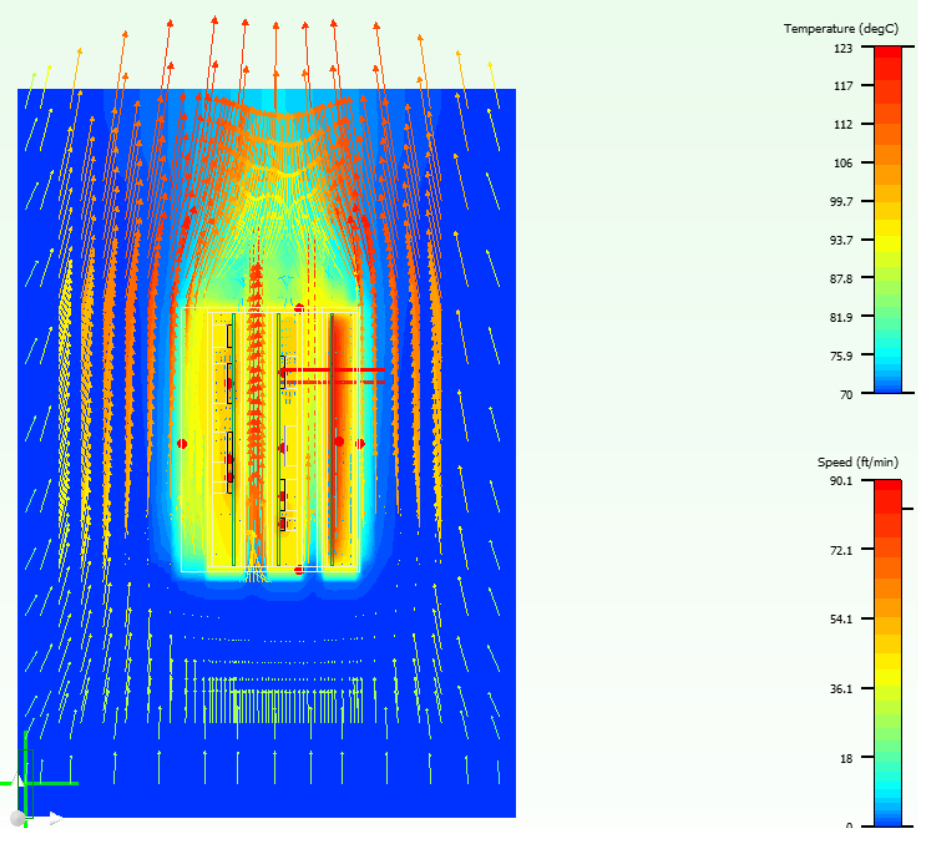

• sin ventiladores: refrigeración por convección de alta eficiencia a pesar del pequeño tamaño de las unidades;

• Capacidad para soportar sobretensiones de acuerdo con los requisitos de las certificaciones IEC 61000-4-11, IEC 61850: los switches Cisco continúan funcionando en caso de un corte de energía durante un período de hasta 50 ms y envían un mensaje de "Dying Señal de grito ”cuando se desconecta;

• reloj interno de alta precisión;

• la capacidad de reemplazar rápidamente un interruptor defectuoso simplemente moviendo la tarjeta SD a una nueva (el nuevo interruptor subirá no solo con la misma configuración que el anterior, sino también con la misma imagen de IOS);

• carga rápida (en 80 segundos);

• pruebas rigurosas para verificar el cumplimiento de las certificaciones de la industria.

Figura 1. Simulación del interruptor de enfriamiento por convección

Figura 2. Prueba de inmunidad del interruptor a las influencias electromagnéticas

Figura 3. Pruebas con exposición al agua en un interruptor con nivel de protección IP67

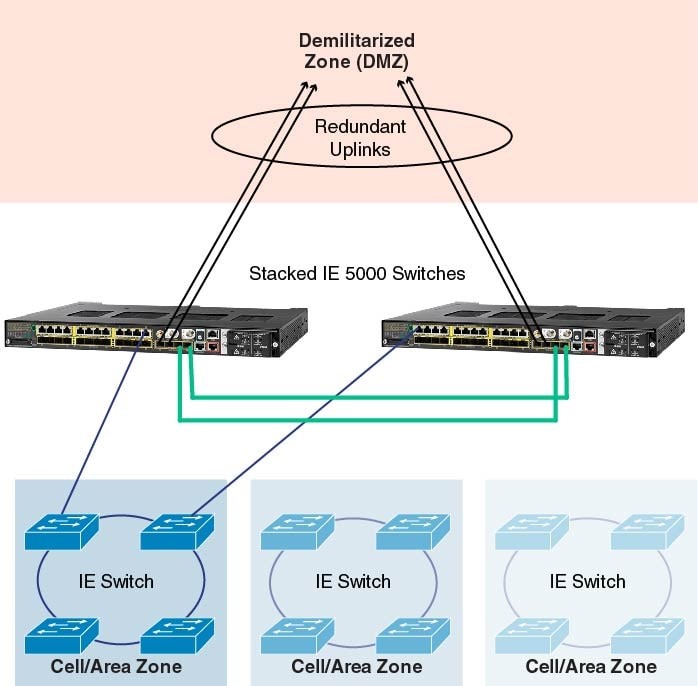

A menudo sucede que los interruptores industriales están conectados a interruptores de oficina ordinarios, como a interruptores de agregación, y si este último falla, el segmento industrial deja de funcionar. Para evitar esto, es necesario garantizar la agregación de interruptores industriales ubicados en talleres o en el territorio de una empresa industrial en interruptores de agregación industriales especiales. Cisco ofrece los switches de la serie Cisco IE5000 para este propósito:

Se montan en un gabinete de 19 pulgadas, se pueden alimentar tanto con CC como con CA, brindan alta densidad de puertos, alto rendimiento, pero al mismo tiempo confiabilidad industrial y soporte para protocolos industriales como PTP, PRP, HSR, PROFINET MRP . Al igual que otros interruptores en la línea industrial, Cisco IE5000 puede recibir alarmas de dispositivos de automatización, por ejemplo, dispositivos de control de clima o un sensor de puerta de habitación, y enviarlos, por ejemplo, para encender una sirena y una notificación de luz, además, por supuesto, mensajes de estado del conmutador SNMP y Syslog enviados a los sistemas de monitoreo. Además, estos conmutadores admiten el apilamiento en puertos 10G. A continuación, se muestra un ejemplo de cómo construir una red utilizando anillos REP y conmutadores IE5000 como agregadores:

Soporte de protocolo industrial

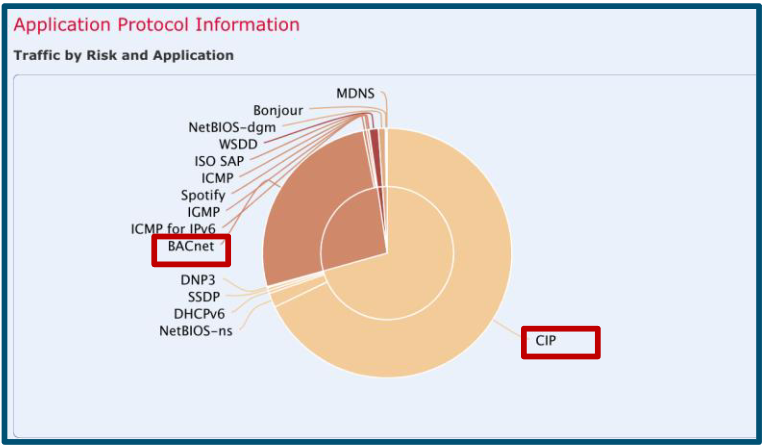

Las redes Ethernet industriales utilizan versiones Ethernet de varios protocolos industriales: PROFINET, CCLINK, CIP, etc. Al mismo tiempo, como regla general, se requiere equipo de red para admitir dichos protocolos de una forma u otra. Por ejemplo, cuando se usa PROFINET, se requiere controlar usando este protocolo no solo controladores, sensores o actuadores, sino también los propios interruptores que forman la red. Para ello, en los modelos de switches industriales Cisco a partir de IE3000, se implementa el soporte para trabajar sobre PROFINET como dispositivo de entrada-salida. Además, algunos modelos de conmutadores Cisco se pueden administrar mediante el portal TIA de Siemens.

Otro ejemplo de un estándar de la industria que a menudo se requiere para admitir son las redes sensibles al tiempo (TSN). Es un conjunto de estándares Ethernet que permiten la entrega de tramas Ethernet con un retardo predecible y constante en el tiempo. La Ethernet familiar, permítame recordarle, funciona de forma asincrónica y las tramas en ella llegan al destinatario "lo más rápido posible". La funcionalidad del protocolo TSN es compatible con los switches Cisco IE3400, IE4000, IE4010 e IE5000.

¿Cómo proteger una red industrial?

Muchos estándares y recomendaciones para la construcción de redes industriales prevén la implementación de una zona desmilitarizada DMZ entre las redes industriales y de oficinas. En esta área, las estaciones de trabajo se pueden ubicar para el acceso remoto a componentes industriales. Hay una serie de recomendaciones para construir una zona desmilitarizada de este tipo, por ejemplo:

• el tráfico no debe pasar entre la oficina y las redes industriales;

• cualquier protocolo permitido entre la DMZ y el segmento industrial debe estar explícitamente prohibido entre la DMZ y el segmento de oficinas;

• el segmento industrial de la red no debería tener acceso desde Internet, ni siquiera a través de un cortafuegos;

• Y, por supuesto, no "Cualquiera" en los campos de direcciones IP, puertos y protocolos en las políticas de firewall.

Idealmente, la DMZ debería disponerse de modo que si se desconecta físicamente de la red, el segmento industrial seguirá funcionando.

Los segmentos industrial, de oficina y DMZ están separados entre sí por cortafuegos. Aquí Cisco tiene una clara ventaja: puede construir una red segura por dentro y por fuera en sus productos.

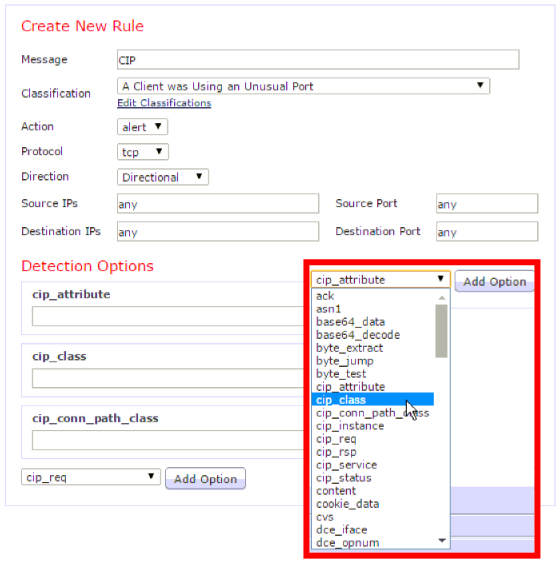

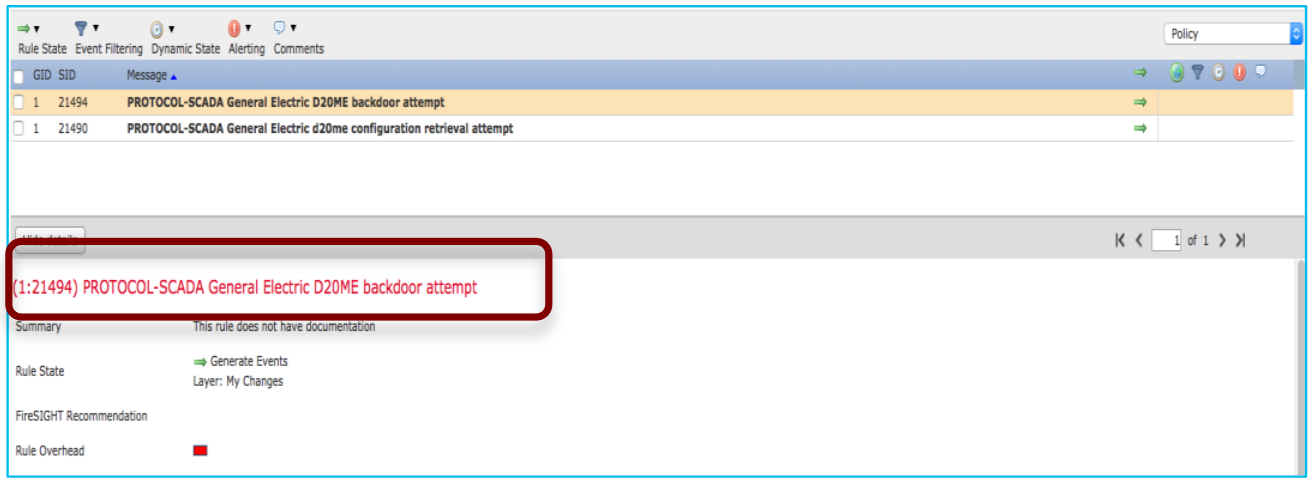

Los firewalls de Cisco pueden reconocer no solo los protocolos de red industrial,

sino también los dispositivos industriales conectados a la red:

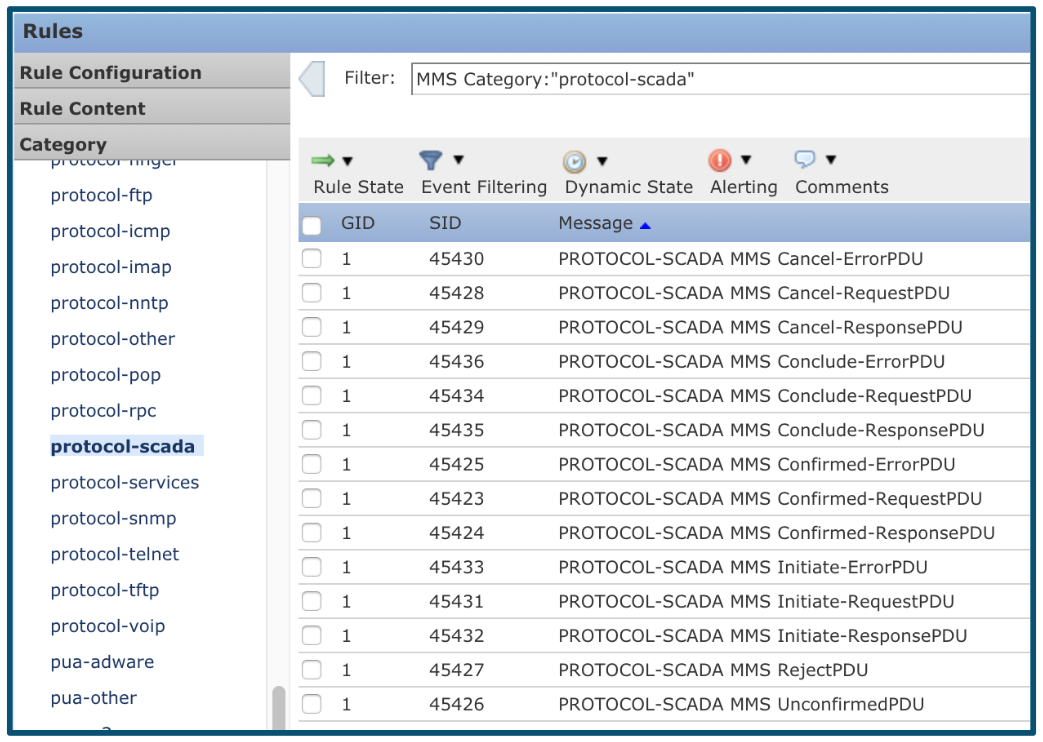

y también detectar, permitir o prohibir acciones específicas dentro de estos protocolos:

Esto le permite crear políticas de firewall no solo basadas en direcciones IP y puertos TCP / UDP, sino también basadas en los nombres de modelos de dispositivos específicos y protocolos de comunicación entre ellos. Para la mayoría de las situaciones, el firewall tiene reglas predefinidas que puede usar con sus propios parámetros. Tales reglas pueden proteger no solo de ataques deliberados, sino también "del tonto": comandos enviados por error a dispositivos industriales.

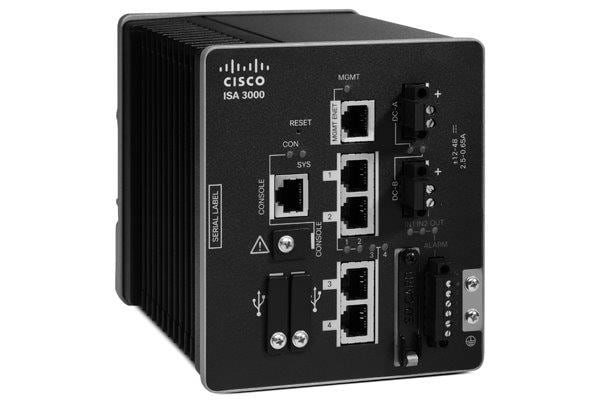

Los cortafuegos proporcionan la llamada macro-segmentación de la red: división en grandes secciones, el tráfico entre las cuales está prohibido o filtrado a través de reglas de cortafuegos. Así, no solo se separan los segmentos de DMZ, red industrial y de oficinas, sino también, por ejemplo, diferentes talleres y líneas de producción en el segmento industrial. Para la última tarea, el firewall de Cisco Industrial Security Appliance (ISA) puede ser útil: un firewall industrial completo.

¿Cómo proporcionar correctamente el acceso remoto?

Como regla general, en las redes industriales, es necesario proporcionar acceso remoto a las organizaciones que prestan servicio a los equipos ICS. Al mismo tiempo, es importante controlar bien quién y dónde se proporciona dicho acceso y protegerse contra el acceso no autorizado. El acceso remoto se realiza a través de la DMZ descrita anteriormente.

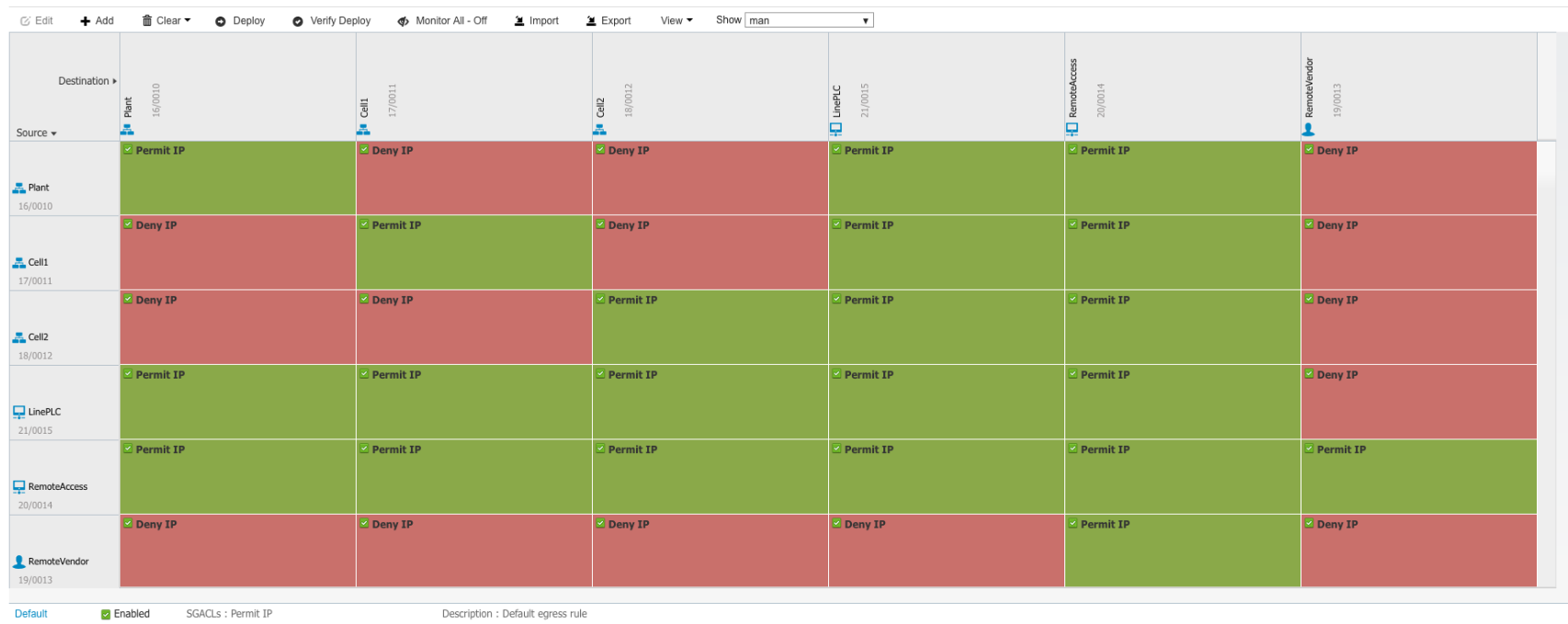

Aquí, además de los firewalls Cisco Firepower, Cisco Identity Services Engine puede ser de gran ayuda. Los cortafuegos proporcionan conexión mediante AnyConnect VPN o proxy de tráfico de escritorio remoto, e ISE le permite identificar claramente tanto a la persona que obtiene acceso como al objeto en la red a la que se proporciona este acceso, así como definir políticas para dicho acceso en forma de un tipo de matriz:

Además, Cisco Firewall Intrusion Prevention System puede detectar y bloquear ataques de protocolo industrial. Hablamos aquí no solo de una situación en la que un especialista del fabricante realiza algunas acciones maliciosas en la red del cliente, sino también del hecho de que el equipo del especialista del fabricante y el servidor de acceso remoto que utiliza pueden estar infectados con un virus que intenta Abrir el acceso no autorizado a terceros.- intrusos.

¿Cómo cumplir con los requisitos reglamentarios?

Los estándares internacionales y los documentos de diseño validado de Cisco solo brindan recomendaciones de "lo que es mejor". Pero además de las recomendaciones, también están los requisitos de los organismos reguladores que deben cumplirse a la hora de construir redes industriales. En Rusia, estos incluyen la Orden No. 239 de la FSTEC "Sobre la aprobación de los requisitos para garantizar la seguridad de los objetos importantes de la infraestructura de información crítica de la Federación de Rusia". Contiene una lista de soluciones arquitectónicas para la funcionalidad que se debe implementar.

Algunos de los requisitos del pedido, como la presencia de un firewall y un IPS actualizado en el perímetro del segmento industrial, la segmentación de la red, la organización de DMZ, están cerrados por los firewalls Cisco Firepower descritos anteriormente. Requisitos de autenticación y autorización: Cisco ISE. Además, la solución Cisco CyberVision cubre un conjunto completo de requisitos relacionados con la supervisión de la red industrial.

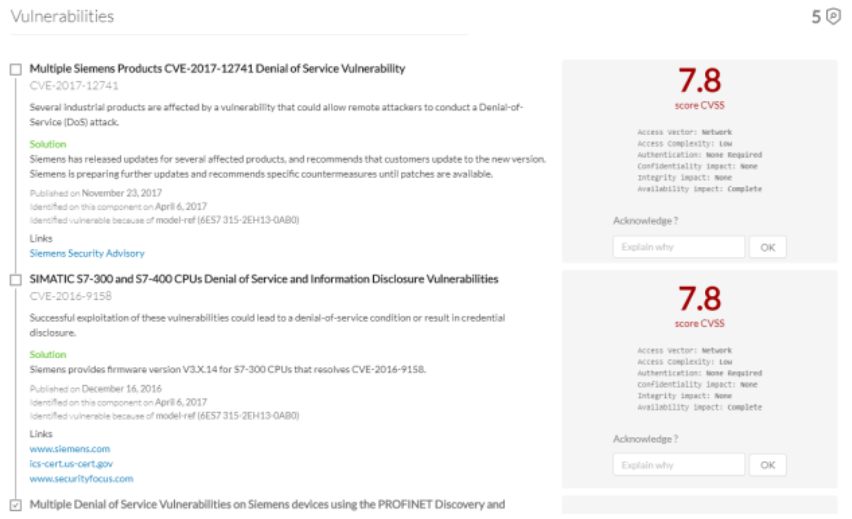

La solución Cisco CyberVision puede recopilar datos de la red industrial en forma de tráfico SPAN o de sensores especiales en dispositivos de red y presentar una imagen de lo que está sucediendo al administrador, así como enviar la información necesaria a los sistemas de gestión de configuración y SIEM. El administrador de la red puede obtener una lista completa de los dispositivos conectados al segmento de la red industrial (no solo conmutadores Ethernet, sino también dispositivos de automatización industrial), verificarlos en busca de vulnerabilidades conocidas y rastrear su comportamiento.

Figura 4. Un ejemplo de visualización de vulnerabilidades conocidas para dispositivos industriales

Discutiremos el tema de las redes industriales cableadas con más detalle en el seminario web del 22 de junio. Si desea registrarse, puede registrarse aquí.