Según la historia, el propietario de la computadora portátil nos dio su dirección IP, clave SSH e inicio de sesión. En la configuración de SSH, se configuró el acceso solo por claves para que los participantes no pudieran perder el tiempo adivinando la contraseña. La clave pública era así:

ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIDMyK0W5OMnzJFszo5ClCVbqAQ6s1NWYeast+WjIyWF7

El objetivo principal era subir a la computadora portátil de nuestro amigo y descargar un gif NFT con un gato hasta que el piano cayera sobre la computadora portátil. Pero pronto, después del inicio de la operación para rescatar al gato, resultó que los piratas informáticos ya habían pisoteado la computadora portátil, por lo que los participantes no pudieron acceder a la computadora portátil; la clave privada no encajaba. Un grupo de hackers se hacía llamar sp0rk b4gel

Les interesaba el código fuente de la empresa donde trabajaba el héroe de nuestra historia. Filtraron el código, y junto con él agarraron accidentalmente al gato, sin siquiera darse cuenta. Después de eso, los piratas informáticos comenzaron a chantajear a nuestro amigo, amenazando con publicar su trabajo, lo que lo amenazó con un procesamiento legal.

Para guardar de forma segura la clave SSH modificada, el grupo de piratas informáticos la dividió según el esquema de Shamir en 10 partes, de las cuales 8 eran necesarias para iniciar sesión en la computadora portátil. Se distribuyeron 9 claves entre los "hackers", y la décima, bonificación, la insertamos fuera de la trama (más sobre eso a continuación). Y los participantes tuvieron que resolver varios problemas, recibiendo para cada uno de ellos un fragmento de la clave privada correcta. Las tareas en sí tenían la forma de "errores" aleatorios por parte de los piratas informáticos.

Dado que los participantes no tenían otras pistas además del nombre del grupo de piratas informáticos, primero tuvieron que recurrir a Google.

En los resultados de la búsqueda, encontraron el manifiesto de hackers . Google indexó correctamente el texto del manifiesto en textbin.net y lo encontró por título . Al final del manifiesto, se indican los apodos de los piratas informáticos, para cada uno de los cuales fue posible encontrar la tarea correspondiente: "excavar" debajo del pirata informático, porque no solo darían la clave cambiada, ¿verdad?

▍ Tarea 50n1c4h0

Parte de la clave:

ssss-01-5dc6284446d3f3ae3d2b9e12167a118708f08686474e6471d178703938e3bc043796c79f72853a2cd77d2e956e41490b9b961a526f4911527bfe14c24f0022ce31a52f5fc118ca1dd1c1f0

Categoría de trabajo: cripto, con el apodo de

Google , como resultado encontramos el álbum de fotos (enlaces a él en Pinterest o Juxtapost indexados durante la búsqueda ) y el sitio https://50n1c4h0.netlify.app/ según una de las fotos del álbum de fotos, que recomienda utilizar este sitio:

El sitio es un "protector" para la protección de datos confidenciales. En su interior hay una máquina virtual casera de 16 bits con código de bytes, ligeramente cubierta con un ofuscador. El programa para esta máquina es una implementación del cifrado de flujo RC4 con una clave

4c524338f5169e91e0cc05971f5b9b6e

(hexadecimal). La foto del álbum de fotos muestra el resultado del trabajo del protector en la parte deseada de la clave (decodificamos del código QR :)

6efb5c8eaf511770715681cac161b49f45ad9c12837ae41b35639653fcbc03e55e16a5d4953ba1fee6f8d4a3606b0751fd6d6a0b8e14200f4ed78943d4553d0bebfabcb8c0e30fa3580ab08899edbadd878b6e7c033febf6679558d1511c74f8d9ca54ef4c646a08f1bfeefe1a3b7884d3f2c94ee14649dcdc11591b8a8b0a005c80a8ce4b7c3dde988d59065ec574ad194fdc204137fc6748994942237e

.

Dado que el algoritmo es reversible, puede usar cualquier implementación del cifrado RC4, sustituir la clave y obtener el texto sin formato original; esta es una forma inversa de resolver el problema.

Era posible ir de otra manera criptoanalítica: notando que el byte de salida del texto cifrado depende solo de la posición y el valor del byte de entrada y no cambia (por ejemplo, byte

0x41

en la posición 1 siempre se convertirá a

0x39

, byte

0x42

- a

0x5F

, etc.), era posible seleccionar los datos de entrada por byte para la salida conocida del código QR, obteniendo así también la parte deseada de la clave, byte a byte.

▍ GemmadohA Quest

Parte de la clave:

ssss-02-8e8425381bc24f44cbdefdae711d91c0a733350e949827f66a0ee00a5301afc3f68aad0a69e1b3d93465e70db0675089dd27fd993efe39bc881ad00b19d6055b856e9853af0b681213cb81

Categoría de búsqueda : casi pwn

No podíamos dejar de lado la última búsqueda (lee más sobre ella aquí ) y decidimos usar el sitio web del estudio Sokol como un homenaje a aquellos participantes que intentaron ahorrar dinero de las fauces de los glotones. trituradora de día y de noche.

Vamos al sitio https://ooosokol.ru/ (una pista de este proyecto estaba en el mensaje de los piratas informáticos). Vemos que el sitio ya ha sido pirateado por el hacker GemmadohA. También dejó un shell web allí (hay un comentario en la página de desfigurar, para no olvidar). Inicio de sesión y contraseña para el shell web:

gemmadoha:gemmadoha

casi como uno clásico

admin:admin

.

El hacker también creó una cuenta en el servidor pirateado. La clave privada no se eliminó del servidor (

/home/gemmadoha/.ssh/id_rsa

), ya que se generó en él. Leemos la clave privada con el shell web, vamos al servidor ooosokol.ru a través de SSH.

Vemos que el pirata informático todavía está colgado (pista "¿qué pasa si el pirata informático todavía está en el servidor, lo acaba de piratear recientemente" en Discord) a través de SSH (con IP 194.87.236.30), algo está buscando en los archivos. Hay un socket de agente SSH colgando

/tmp

, esto se puede detectar simplemente buscando todos los archivos propiedad del hacker (y para no perder el tiempo tratando de elevar los privilegios, Discord recibió una pista "lo que estás buscando es no en este servidor ").

Usando el comando:

SSH_AUTH_SOCK=/tmp/ssh-5j3MjI6mby/agent.23577 ssh gemmadoha@194.87.236.30

usamos su agente SSH contra sí mismo (pirateamos al pirata informático, se dio el mensaje "piratear el pirata informático" en Discord) y vamos a su servidor. Hay otro secret.txt en la carpeta de inicio.

▍ Misión thereane777

Parte clave:

ssss-04-44ed995def2ab783d02fdd783c528a347f29adc494130b65827721002fe47d0b5d3f29cf55620b596c49f23652cb4648cb3c7b5c605d5a9e2f0f3c46f32894c9980d028a7e7b33f8c8c48b

Categoría de trabajo: misceláneo apodo de

Google , entramos en temas en foros de hackers donde este hacker está registrado. La descripción del perfil del hacker contiene un enlace a Yandex.Disk para obtener "información útil": https://disk.yandex.ru/d/kQ9MPqO3anRiTA En el disco, entre todos los programas útiles (clientes ICQ), hay iconos protegidos por contraseña Archivo .zip. Contraseña suya: (larga y difícil de adivinar). Sin saber la contraseña, puede ver que el archivo contiene dos archivos .png (imágenes) y un archivo secret.txt interesante. La tarea se resuelve sin conocer la contraseña mediante un método zip poco conocido, pero aún relevante

v1pPGOuPS8HXFrS

ataque de texto plano conocido con bkcrack (sucesor de pkcrack ). Para implementar este ataque, el archivo contiene dos imágenes PNG aleatorias (su contenido es desconocido para los participantes, y esto no es obligatorio, pero también puede encontrarlas en Internet), ya que su encabezado, los primeros 16 bytes de los cuales son los lo mismo para cualquier archivo PNG, y es suficiente (solo 12 bytes son suficientes, y ni siquiera necesariamente secuenciales) para llevar a cabo un ataque.

Como resultado, obtenemos una clave ZipCrypto

dd8d62b4 83fed681 6761bbc1

, con la cual abrimos el archivo y obtenemos el contenido del archivo secret.txt, que contiene la parte requerida de la clave.

▍ Trabajo y4n4naby5

Parte de la clave:

ssss-05-9b5f9fef9cf5d85d206ed65b4a645888f6409b79c956309a2f1860daa0c4d8cd23113fdcee5fa5575ff7e9398d061eed52c62eee743f77c569c861fb1ade55a2149dc05a9f2e4f2e18bad5

Categoría de

tarea : apodo de Google forense , encontramos (durante la búsqueda) un tema en el foro que solicita ayuda para abrir la red Wi-Fi llamado "DIR-615 y4n4naby5" (aparentemente el Wi-Fi de el hacker deseado). El informe se adjunta al tráfico de volcado , que es necesario para la selección de la contraseña para la red Wi-Fi (protocolo de enlace WPA cuádruple).

El hilo del foro contiene un volcado de tráfico de la red Wi-Fi, y hay incluso más información en el volcado de la necesaria para adivinar la contraseña. La contraseña se selecciona de acuerdo con la antigua, muy conocida (incluso está incluida en la distribución de Pentester más famosa Kali Linux) y se usa en la primera oportunidad para casi cualquier selección por el diccionario RockYou . Esta contraseña es

fireheart79

(fue elegida con éxito por un miembro del foro). La selección no tomará más de una hora en un procesador moderno (no se necesitan tarjetas de video) usando el mismo hashcat .

Conocer la contraseña también permitirá y descifrará el tráfico WiFi "innecesario" utilizando el mismo Wireshark.y ver qué tipo de datos transmitió el pirata informático. Además de la basura (intercambio de datos con los servidores de Alibaba y Google), puede notar una conexión interesante a través de FTPS (FTP sobre SSL / TLS) al servidor soclose.numbers.com (dicho nombre no está registrado, no importa , pero la IP es generalmente "falsificada" en una IP de Google). Se sabe que TLS es un protocolo encriptado, pero los parámetros sin ninguna configuración especial adicional (el servidor era vsftpd y el cliente era andftp ) resultaron ser así (TLS 1.2 sin usar el secreto compartido Diffie-Hellman) que solo se necesita la clave privada del servidor para descifrar el tráfico del volcado (si se usara el esquema Diffie-Hellman, sería imposible sin los volcados de memoria del cliente o del servidor). Los parámetros clave del servidor (RSA-2048) se eligen de manera que (pyq estén cerca uno del otro) para que sean susceptibles al ataque de factorización de Fermat . Esto se insinúa en el nombre del servidor ("números tan cercanos"). El ataque se lleva a cabo instantáneamente utilizando el mismo RSACtfTool , y da

133205738301055492415292455053957573761950370019465363197330018804911429748841372623440097998280840848577224963374030102174633719338576372412863025595291812898461741802590180711710007911941796139236802646966981084378380345280502967196789430710224184344783160032007107024729298554505470658071546418304653261811 p =

q = 133205738301055492415292455053957573761950370019465363197330018804911429748841372623440097998280840848577224963374030102174633719338576372412863025595291812898461741802590180711710007911941796139236802646966981084378380345280502967196789430710224184344783160032007107024729298554505470658071546418304653247279

A, respectivamente, y la clave privada:

-----BEGIN RSA PRIVATE KEY----- MIIEoAIBAAKCAQEAjI7G8TjcvnASyKj8jlnIC8mj2BjCISJRKa91xVC2ATA6dgJQ Vq12wxCJ/4tvG/GHv4mtTF3T5EASTUD+KSIjGPxakcXFEF13VfNS6C0TwyBH5+yZ /f5AdzTPDqF2ScZQ1J461NVOscZN9eXU5JGO/b+NpP/QZ2Od4E3WBTfP1zpBSAno VOLs3TjWSAfW1AY6uEBS2NKT0VMRSya2u57ZdPkC2+pH1NG9GW6CR4KR2RVT2vdF COEyMNSixhklBdVNNIHkZYQH0NMt4FUfY5bE9W6wBvUtzIEVqNXCQv3IC6tmPYIg vy8FquGNln1mFr7+H4TMaoIlz4LYdK2UwtBanQIDAQABAoIBAHTRZT6uh6gu9S2Y ZO7aZ4yEdYvwZ8eqAdKnZTYssleigbP6kFK5sG7GnCqq9BlBUBU8k69Ye/bD2XIj hhkhqhHmClAFEpdbVwc0R793V2lgtuJmnkWevm1UkpISV4FRNXTAXRzue4z8x2aL MbkV0MXMIij0A30qKdh2WF3V2QOCx9dLjuL5AZ6B4keOYz3mKbp1fzU/xWzEgSaJ qBtcf4qZcj/c3Kov+3i3/WDXu4phCYVi/JpBok0zTKiMLFJ+xqISabd8yZJb5hVi VSu9YRyu4H1rg3N6a5Ukdgp56F3kW4sur6KsftQmLShdgGctF+SBF7ZiKcfkT9oX tQ0guvECgYEAvbD27ue9r5qmuBX4WdqtbM6tEGm5q914wKnpbTb1ZNp2fzoSU3ti cfpUpxvsFQy8P8SB0Lv6sTzC6wfPhGVMnXa4HE5NrZ4jtXdk1dxaC/TvaYGeHpTj /fGARDDRXBlbXVFgnPnC3EOUATWD5obWtaJg5HOSZwMFJB1ehPWc+/MCgYEAvbD2 7ue9r5qmuBX4WdqtbM6tEGm5q914wKnpbTb1ZNp2fzoSU3ticfpUpxvsFQy8P8SB 0Lv6sTzC6wfPhGVMnXa4HE5NrZ4jtXdk1dxaC/TvaYGeHpTj/fGARDDRXBlbXVFg nPnC3EOUATWD5obWtaJg5HOSZwMFJB1ehPWcwy8Cf0Kv9CAJWKZjuDj/gFAWkOGv xyf+A0holAsnsOi0aZELPJ19zPOMbQ+k8h3NszGzSHsimoDHlVq6Acye8lWZR1YU ZqWM4cIn1mX1k32b+gw6D/EHoI8fyQd935oZj4DRaU1lTpHhPKAzIdVK+xQQU2uH qoimGNIePbB0osYbkxUCgYBwECTBnNx96pJFvIz8oGjGGA873AnZk7xrrbV+VPKC A2Hv5aG/+et9xFLQanl9Mgngbjn206bVoDzS1slswN+TQvifmE7hm8Qix4clpMj5 uVja7r03+eP7OPn6zxBQJZbJOXMnKZJJyA6e7DuhK9WadnRhYjmCa9FUtZkKWYOj 9wKBgCzJOfLSMgROqzznGTesCXueTI0NnecG7WvZehtRc0LHEAiC12e9YvCqj7Ao JsZBfec+IGk2vX8AunUKvYUZL2J7WfCyp57Kj1YgnEyikTVPsOEwjb5lALK1FwIT xTH7xPD8OVIW0eQPvmhczoMKYPQG0mtZk+QkPr9dv0YcvwNB -----END RSA PRIVATE KEY-----

Con él, desciframos el tráfico TLS (nuevamente con el mismo Wireshark) y obtenemos el contenido del archivo secret.txt cargado a través de FTPS, que contiene la parte requerida de la clave. Es decir, realizamos dos pasos: hackear WPA y hackear TLS.

▍ Trabajo m0x143y

Parte de la clave:

ssss-06-ad1a38b7f24f17489ef204207f7c3b8cf17032b316d5cb9d123619d209676ad6e7ba567c33ac41376876265a70f45f73a991cb6e9100b0df4b8b102a51a147dc6d641cf8bbbecd07321e0b

Categoría de

tarea : apodo de Google forense , encontramos (durante la búsqueda había) un tema en el foro con una solicitud para verificar el error al abrir un volumen TrueCrypt:

Una publicación en el foro dice que hay un problema al abrir un volumen TrueCrypt específico . Se proporciona una captura de pantalla del error y enlaces a los servicios de intercambio de archivos , en los que se encuentran el contenedor y un volcado de memoria para depurar el problema. Contraseña de la longitud del contenedor y nepodbiraemy:

uBocLXywprQ9VJ6jxpYP

. Sin embargo, hay un volcado de memoria y, por ejemplo, utilizando el complemento de volatilidad truecryptmaster , puede extraer la clave maestra de TrueCrypt (truecryptsummary informará que el volumen fue montado y las rutas a él, pero truecryptpassphrase no dará nada, porque el La configuración predeterminada de TrueCrypt es no almacenar en caché las contraseñas).

Será así:

Container: \??\C:\Users\m0x143y\Documents\encrypted.tc Hidden Volume: No Removable: No Read Only: No Disk Length: 66846720 (bytes) Host Length: 67108864 (bytes) Encryption Algorithm: AES Mode: XTS Master Key 0xfffffa801b57f1a8 84 2c 3d a3 24 7d 9a 37 d6 53 7e ac 1f 3c 2c 7f .,=.$}.7.S~..<,. 0xfffffa801b57f1b8 de 61 85 de 81 a9 84 2a 4d 3c d9 57 df 81 c7 29 .a.....*M<.W...) 0xfffffa801b57f1c8 8f 56 fc e1 80 4e cf 2a ce 44 5b 9f a6 10 6f 98 .V...N.*.D[...o. 0xfffffa801b57f1d8 15 e2 50 1f 49 38 f0 a9 62 a7 96 4a db d3 53 9f ..P.I8..b..J..S.

La dirección KDBG para la volatilidad es

0xf80002a45120

, el perfil funcionará

Win7SP1x64_23418

(es decir

volatility --kdbg=0xf80002a45120 --profile=Win7SP1x64_23418 -f mem.raw truecryptmaster

). Luego, usando, por ejemplo, MKDecrypt, puede descifrar el contenedor en su forma sin procesar usando la clave maestra recibida (sin conocer la contraseña, ya no es necesaria). ¿Para qué? El archivo que busca

secret.docx

(hecho para que no quede completamente en la memoria en MFT y no simplifique mucho la solución debido a su pequeño tamaño) extraído del contenedor (insinúa "ya no hay nada importante allí" en el piano), como se prometió en el mensaje (y en Discord se dio una pista "¿había alguna información importante?"), solo hay basura (programas pentest y billeteras Monero vacías). Sin embargo, con un contenedor descifrado "en bruto" y casi cualquier programa para recuperar datos de particiones FAT, por ejemplo, R-Studio, photorec o DMDE, se restaura el archivo "eliminado" del contenedor cifrado con una parte de la clave.

▍ Tarea 3r1or0l3r

Parte de la clave:

ssss-07-7931b90aace8673aa4d6162c3e729b7c89152de5e9bed9ab9fb9ff8eb1fbe8307bd985f728de99123980abee36d0495fbad93cf52d990a9a0fdbb82b62c7b141f3642e051dfa8112b56833

Categoría de la tarea: stego apodo de

Google , encontramos su "creatividad": https://textbin.net/hzbmlkhzjg

Esteganografía de texto por el método de cadenas (que se insinuó en Discord "conectado por una cadena" y "el texto está conectado, no al azar, tiene sentido" en el video) Markov: un enfoque para la esteganografía de texto basada en cadenas de Markov (sugerencia en Discord 1409.0915). Implementación de esta idea: http://jthuraisamy.github.io/markovTextStego.js/

En el texto de "creatividad" (el primer capítulo de la novela cyberpunk) obviamente se encuentran nombres propios, por ejemplo, "McCoy Pauley" o "Bobby Quine", tomado del primer libro conocido de este género: "Neuromancer" de William Gibson... Como corpus de texto específico para cadenas de Markov, se utiliza el primer capítulo de este libro (que se insinúa en el título de la "historia", y no hay otras palabras y oraciones excepto el primer capítulo), disponible gratuitamente aquí .

Ingresamos el texto del primer capítulo del "Neuromancer" como un corpus, ingresamos el texto del primer capítulo de la "creatividad" del hacker como un texto cifrado y obtenemos la parte requerida de la clave. Sí, con la esteganografía siempre hay que adivinar un poco y elegir opciones.

▍ Quest VenchamoSs

Parte de la clave:

ssss-08-6fe2d9b400840e44d5f20e15043cc4739ed97879110790350dd2e5e67f0b56b6e11607bb9e99f0cb1c57ede4d309e9f85363168f2ff1d2f316c9c89a8179110a759140a911075a0547f908

Categoría de trabajo: osint

Encontramos (el mismo osint) al hacker en el mismo github: https://github.com/VenchamoSs .

El segundo apodo se indica en el github, también conocido como WelAnty. Los nabos que le gustan incluyen gpg, lo que significa que el pirata informático usa y está interesado en las soluciones PGP / GPG. Encontramos un hacker en keybase.io (un sitio conocido donde los usuarios de GPG intercambian claves privadas), hay una clave pública con el correo electrónico welanty@forexrobotexperts.now.im . Y también una instrucción para no usar la clave anterior con ID 0xF6B246D4. Si busca esta identificación en el sitio más famoso y antiguo para el intercambio de claves, luego puede encontrar la misma clave anterior con el correo electrónico eukx@forexrobotexperts.com . Según él, la filtración ANTIPUBLIC (incluida en la Colección # 1 , la mayor compilación de filtraciones de los últimos años) tiene una contraseña

N4syZRJ843.

Usamos la contraseña en SSH (el único servicio abierto en el servidor) welanty@forexrobotexperts.now.im , tomamos parte de la clave.

▍ Trabajo -velasico-

Parte de la clave:

ssss-09-be6c314465393225739da1e65200657df7d4a15e66e606c9619ef51a88d5b4015353ac2f089f3dfcd3f86757e89e404dfc2552fe59218310f94b8834d7a82d47b68669aa31eb0860a95d26

Categoría de la tarea: osint,apodo de

Google forense , encontramos el tema en el foro Cyberforum en la sección sobre Arduino. Allí se describe todo: el hacker pide ayuda debido a que su Arduino funciona incorrectamente y adjunta un volcado de tráfico USB, porque sospecha que es "demasiado chino" y algo sale mal al cargar el firmware. El código de firmware debería reproducir la canciónMaestro de marionetas de Metallica. Además de cargar el firmware al Arduino, el volcado también incluía comunicación con una unidad flash USB (una situación común, ya que hay menos interfaces USB en Wireshark que puertos USB en una computadora, porque su número no corresponde a puertos, sino a Concentradores USB en la placa base). Se lee un archivo con la misma canción desde la unidad flash para escuchar, y también se escribe el archivo secret.7z protegido con contraseña. Durante la extracción, vemos que hay una escritura en la partición NTFS en la unidad flash USB, y NTFS tiene un concepto de reparación , así que no olvide corregir (como se dio la sugerencia en el piano) 2 bytes en el desplazamiento 142 (presione el límite del sector) desde

0600

hasta

708f

de acuerdo con los registros FILE de la tabla USN / USA (Update Sequence Array). La contraseña del archivo se adivina por el interés obvio de un hacker: el grupo "metallica" (también en el conocido diccionario RockYou ), el archivo contiene secret.txt con la parte requerida de la clave.

▍ Quest chyrgerillll

Parte de la clave:

ssss-10-132faac795e60a0f9457167c3db3f1b1efd25cdd5049329e68fd43ce884e606d17fb14e70c897bd3308aaa213443952522c95b2e3c29d68dca9611a12e6f3d8a660113370c2f6753fc0643

Categoría de trabajo: cripto, re

Encuentra una cuenta de github con un único repositorio: https://github.com/chyrgerillll/mymnemonicgen El repositorio contiene una implementación del generador de frases mnemotécnicas que se utilizan para recordar el acceso a las criptobilleteras " en la cabeza "según el estándar BIP39 . Este estándar se usa en casi todas las criptomonedas y en casi todas las implementaciones de sus billeteras, no solo en Bitcoin. La generación de claves privadas para billeteras a partir de estas mnemofrases se describe en el estándar BIP44 , que también es utilizado por la mayoría de las implementaciones de billeteras criptográficas , que se insinúa en el repositorio.... Los datos de la semilla de la entropía almacenada en la mnemofrasa se generan para ella de acuerdo con BIP32 (una lista de los tres estándares en el primer consejo del video). Un ejemplo de cómo se genera todo esto se puede ver aquí: https://iancoleman.io/bip39/ (el último consejo dado en Discord; también se sugiere la ruta de generación estándar utilizada

m/44’/60’/0’/0/0

).

Allí, en el repositorio, también está la dirección de la billetera en la testnet Ropsten de la criptomoneda Ethereum, para aceptar donaciones para continuar el desarrollo del generador. Hay varias transmisiones de prueba sobre él.... El repositorio también contiene una pista de lo que se requiere para completar la tarea: intente romper la billetera generada por esta implementación casera del generador y déjele saber al autor (o incluso "quitar" los éteres de prueba). El correo electrónico del hacker ( chyrgerillll@rambler.ru ) requerido para la comunicación se puede encontrar clonando el repositorio para usted y viendo cómo se iluminó en una de las confirmaciones (también un problema no obvio y frecuente para los usuarios de git).

El generador utiliza un Python PRNG estándar (vórtice de Mersenne), como semilla para él: la hora actual. Se toma de la transacción con un depósito de fondos (y se selecciona ± 30 segundos, ya que el tiempo en la computadora del pirata informático podría no ser perfectamente correcto, lo que se insinuó en Discord: solo 60,000 opciones). Así restablecido el estado PRNG (semilla 1621586183221, 21/05/2021 08: 36: 23.221 GMT) para dar la frase semilla deseada «intente procesar burbuja llamada hechizo maní pera válvula aburrido tropiezo inyectar giro», y a través de él y una clave privada ( s

0x702ca34414cc046ed2f63857a098b166541c3f477d7679a19e51de901d0df471

), que da acceso a la billetera.

Si envía la información recibida y la clave (como confirmación de que el generador es realmente vulnerable) al hacker por correo, entonces ofrecerá un trato: el participante ya no toca su billetera, pero a cambio recibe la parte deseada de la clave. .

En el tercer día del piano flotando, les dimos a los participantes una pista que les ayudó a resolver este problema. La pista está encriptada al final de este video:

Un dato interesante: la actriz no se iba a romper el cráneo de yeso, pero se acostumbró tanto al papel que lo hizo de manera muy expresiva, reviviendo con éxito el video. Es bueno que habitualmente se reservara el número de cráneos según el esquema N + 1, y pudimos grabar un par de tomas más.

Entonces, decidimos tomar este momento divertido, repetirlo y encriptar la pista en él. Un mensaje RTTY codificado en audio (al que Discord dio pistas de que el sonido es similar al "sonido de un módem antiguo" o incluso a un "teletipo") podría decodificarse, por ejemplo, utilizando el programa Fldigi , conocido en círculos de radioaficionados :

El mensaje, por lo tanto, dio pistas sobre las tareas para los piratas informáticos 3r1or0l3r y chyrgerillll.

▍ El resultado de completar las tareas por parte del ganador.

Si recopila las partes de la clave obtenidas al resolver tareas en el programa ssss (implementa la separación del secreto de acuerdo con el esquema de Shamir, una pista de este programa está contenida en el texto de todas las partes), entonces el participante recibe un enlace (pastebin cifrado): https://0bin.net/paste/YrFxYqMg # ZVK78BWtOhtncw3-xwJe9dw5rGBOboTBOJhEaop8tge

Este enlace contiene la parte privada de la clave necesaria para iniciar sesión en la computadora portátil.

▍ Tecla de bonificación (décima).

En el post sobre monogramas musicales , tenemos una descripción de uno de los algoritmos de cifrado (método alemán, siglo XVIII). La tarea es simple: el participante debe marcar el monograma RUVDS cifrado en el piano:

En el sitio web, en el teclado, teníamos las siguientes inscripciones:

Para poder marcar RuVDS, fue necesario tocar la siguiente secuencia en el piano:

4 7 1 4 5

El resultado de esto será un mensaje que llega al Telegrama de quien tocó esta melodía:

“¡Felicidades! ¡Rompiste una de las 8 partes para revelar el secreto (clave SSH)!

Aquí está: ssss-11-2ff9228ea4b6b1fe9361a28e506ca2d35699652cc2a5838d185b075ebe9b60ce4d6e1345f6a0ebe55f5a097218265bb35a3fea2632cc569a5bbc64f207591138

Respondiendo a las preguntas de los participantes, sí, fue una clave extra, su presencia no es necesaria para la finalización de la búsqueda, por lo que se destaca del escenario general de la narración de la búsqueda (lore).

Nota para la anfitriona: el término "conocimiento" proviene de la palabra inglesa "conocimiento", que en el contexto de las misiones significa "conocimiento, tradición".

Agregamos una clave de bonificación para darles a aquellos participantes para quienes la trama principal es demasiado difícil de probar ellos mismos y obtener al menos alguna clave.

Además, monitoreamos el progreso de los participantes en la búsqueda de Discord y les dimos consejos adicionales. Si los participantes adivinaron tocar los apodos codificados de los piratas informáticos en el piano, recibieron dichos mensajes a través del bot de Telegram:

1 5 5 1 5 1 2 3 (-velashic-, tarea 9)

“¡Bien hecho! Aquí hay una pista para el apodo -velashic-:

verifique la integridad del archivo extraído.

6 1 3 2 5 4 4 o 6 3 4 (m0x143y)

“¡Bien hecho! Aquí hay una pista para el apodo m0x143y:

Antes de publicar en Internet sobre su problema, dijo que ya no hay información privada ...

▍Ganadores y premios

Ya hemos anunciado los nombres de los ganadores que lograron descargar el gato. Pero tras la caída del piano, los participantes disponían de cinco días más para resolver todas las tareas, esta vez solo por interés deportivo. ¡Y felicitamos una vez más a todos los que no se dieron por vencidos y también llegaron al gif con el gato!

Llegó hasta el final

Alexander

no solo

lofarter

Herman

Ildar

no solo

lofarter

Herman

Ildar

Y además, según los resultados de la votación en Discord, decidimos premiar al no solo participante por su gran ayuda en la resolución de problemas juntos: le entregamos un certificado por $ 200 por alquilar un servidor virtual en cualquiera de los 11 datos de RUVDS. centros, así como una caja de nuestra espuma de marca Smart Admin.

A todos los ganadores que lleguen al final, les damos un código promocional con un 50% de descuento en Hacker .

❒ Para obtener más premios , consulte @Johurn .

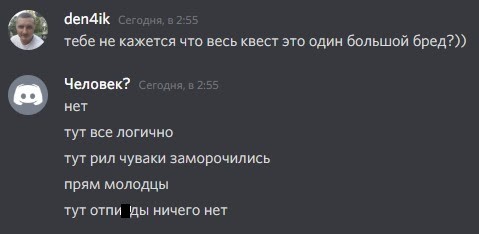

Y finalmente, queremos compartir algunas citas divertidas de los participantes:

Algunas imágenes más divertidas de la discordia: