El esquema funciona así: se envía al usuario una carta que indica que la suscripción de prueba al servicio de transmisión de video está a punto de vencer. Queriendo evitar gastos innecesarios, la víctima llama al número de teléfono indicado en el mensaje. En el otro extremo de la línea, la víctima potencial recibe un enlace al sitio, posiblemente en un intento de evitar la detección temprana de la infraestructura. En la página con información sobre cómo darse de baja, el usuario descarga un archivo de Excel con una macro, cuya activación y descarga el malware.

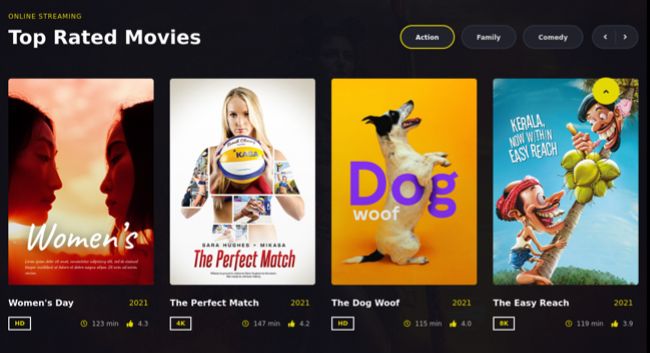

No podemos dejar de notar el enfoque creativo de los ciberdelincuentes: el sitio de transmisión falso BravoMovies es muy similar al real, incluso se hicieron carteles de películas inexistentes.

Investigaciones anteriores sobre la misma campaña ofrecen una explicación de por qué los atacantes eligieron el método sofisticado de realizar una llamada telefónica. Cuando abre un archivo infectado, Microsoft Excel muestra todas las advertencias necesarias:

En la transcripción de una conversación con un “operador del centro de llamadas” (esta vez un servicio de suscripción a un libro falso), que figura en el estudio, se le pide a la víctima que llame al código de confirmación que supuestamente figura en este archivo. De esta manera, los operadores de campaña aumentan las posibilidades de infectar la computadora convenciendo al usuario de que desactive el bloqueo de macros en Excel y creando una atmósfera frenética. La puerta trasera resultante proporciona acceso completo a la computadora y luego se usa para instalar un ransomware u otro malware.

Que mas paso

La primera vulnerabilidad de hardware se descubrió en el procesador Apple M1, conocido como M1racles ( sitio del proyecto, noticias y discusión sobre Habré). La mala noticia es que M1racles realmente rompe el principio de aislamiento de aplicaciones y permite que dos programas se comuniquen entre sí de forma encubierta. La buena noticia: el descubridor de la vulnerabilidad no encontró ninguna forma de dañar o robar secretos. El único escenario posible es rastrear la actividad del usuario en diferentes aplicaciones para campañas publicitarias. Pero para esto, existen muchos otros métodos más simples.

Los especialistas de Kaspersky Lab investiganla familia JSWorm de troyanos ransomware. El artículo contiene las características de diferentes variantes de código malicioso a partir de 2019. A pesar del nombre, las primeras versiones de JSWorm se escribieron en C ++, luego el troyano se reescribió desde cero en Go. El artículo muestra la evolución del malware, cambiando la atención de los atacantes de los usuarios comunes a las organizaciones. Además, se mencionan vulnerabilidades en los mecanismos de cifrado, que en algunos casos permiten descifrar los datos sin rescate.

Se detectaron ataques en el Panel web de control de software (anteriormente conocido como Panel web CentOS), explotando una serie de vulnerabilidades graves detectadasEl año pasado. Hackear con éxito el panel de control del servidor virtual desbloquea los recursos de hardware de la víctima, que probablemente se arrendarán en el mercado negro.

Los funcionarios de Microsoft informan de una campaña de phishing de Nobelium supuestamente vinculada a un ataque al proveedor SolarWinds el año pasado.

Se corrigió un error crítico en el software VMware vCenter Server. La vulnerabilidad puede llevar a la ejecución de código arbitrario y es una amenaza importante si el software de gestión de la infraestructura de la nube está disponible en la red.