El automóvil Tesla Model 3 fue pirateado desde un multicóptero (para entretenimiento),

los automóviles Tesla de origen se conectan de forma predeterminada a cualquier punto WiFi con un SSID

Tesla Service

. Esto es muy útil para piratear. La contraseña se especifica en el archivo .ssq que viene con el automóvil, o puede encontrarla en Internet (vea la captura de pantalla debajo del corte).

Por lo tanto, puede conectar el automóvil a su punto de acceso falso. Luego, aproveche las vulnerabilidades del software y obtenga el control de algunas funciones. De hecho, todo es bastante simple: estos trucos se muestran en todas las conferencias de hackers.

El problema es que existen vulnerabilidades críticas no solo en Teslas, sino en casi todos los autos modernos.... Es solo que Tesla ofrece grandes premios por informar errores, por lo que esta información se publica en los medios. El resto de los coches son pirateados en silencio.

Hackear Tesla

Perfil de Twitter con contraseña para el servicio Tesla

Se canceló la última conferencia de piratería PWN2OWN 2020, por lo que los autores acaban de publicar su informe sobre la piratería de Tesla. Escribieron un exploit de Comsecuris que explota dos vulnerabilidades en el demonio ConnMan . Este es el administrador de conexiones estándar de Linux. En particular, hay un desbordamiento de búfer en el reenviador de DNS y una fuga de información de pila en el componente DHCP.

El Tesla 3 tiene la última versión de ConnMan 1.37, sin la vulnerabilidad CVE-2017-12865 encontrada en la versión 1.34. Entonces tuve que buscar nuevos errores. Tuvimos suerte aquí: se descubrió la posibilidad de un desbordamiento del búfer en una función

uncompress()

.

1 static char *uncompress(int16_t field_count, char *start, char *end,

2 char *ptr, char *uncompressed, int uncomp_len,

3 char **uncompressed_ptr)

4 {

5 char *uptr = *uncompressed_ptr; /* position in result buffer */

6

7 debug("count %d ptr %p end %p uptr %p", field_count, ptr, end, uptr);

8

9 while (field_count-- > 0 && ptr < end) {

10 int dlen; /* data field length */

11 int ulen; /* uncompress length */

12 int pos; /* position in compressed string */

13 char name[NS_MAXLABEL]; /* tmp label */

14 uint16_t dns_type, dns_class;

15 int comp_pos;

16

17 if (!convert_label(start, end, ptr, name, NS_MAXLABEL,

18 &pos, &comp_pos))

19 goto out;

20

21 /*

22 * Copy the uncompressed resource record, type, class and \0 to

23 * tmp buffer.

24 */

25

26 ulen = strlen(name);

27 strncpy(uptr, name, uncomp_len - (uptr - uncompressed));

28

29 debug("pos %d ulen %d left %d name %s", pos, ulen,

30 (int)(uncomp_len - (uptr - uncompressed)), uptr);

31

32 uptr += ulen;

33 *uptr++ = '\0';

34

35 ptr += pos;

36

37 /*

38 * We copy also the fixed portion of the result (type, class,

39 * ttl, address length and the address)

40 */

41 memcpy(uptr, ptr, NS_RRFIXEDSZ);

42

43 dns_type = uptr[0] << 8 | uptr[1];

44 dns_class = uptr[2] << 8 | uptr[3];

45

46 if (dns_class != ns_c_in)

47 goto out;

48

49 ptr += NS_RRFIXEDSZ;

50 uptr += NS_RRFIXEDSZ;

En las líneas 27 y 41, la función

memcpy

copia el

uptr

contenido de la memoria en el búfer con un tamaño fijo de 10 bytes (

NS_RRFIXEDSZ

), sin verificar si el tamaño del búfer de salida coincide con el número de bytes copiados.

En la presentación, los piratas informáticos explicaron que el control sobre el demonio ConnMan da mucho más poder que otros demonios no root en el sistema multimedia Tesla: le permite apagar el firewall, cambiar las tablas de enrutamiento, cargar o descargar módulos del kernel (si es que no están firmados).

En nuestro caso, basta con apagar el firewall y enviar los comandos necesarios a la computadora. Por supuesto, no puede controlar un automóvil a través de un sistema multimedia, pero puede desbloquear las puertas, cambiar el modo de aceleración, la dirección y otras funciones disponibles desde el panel de control de la computadora en Linux (solía haber Ubuntu).

Actualizaciones de seguridad obligatorias

Los autos Tesla tienen un sistema informático avanzado y la compañía paga mucho dinero (en la región de $ 300,000) para informar tales vulnerabilidades. De hecho, los piratas informáticos irrumpen con éxito en automóviles y otros fabricantes, es solo que esto no siempre se informa al público en general.

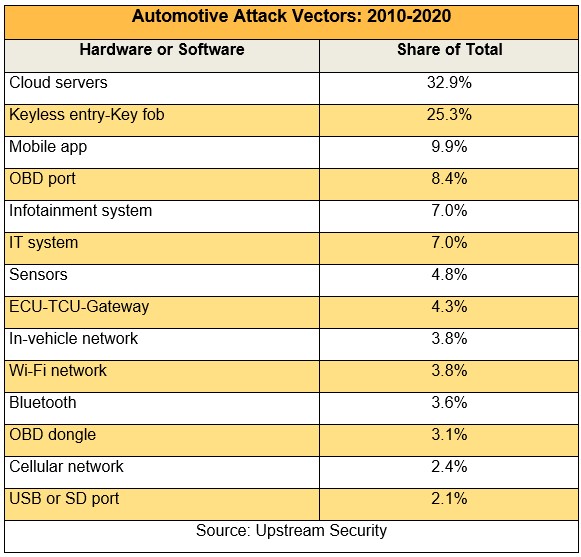

Upstream Security publica anualmente un informe de vulnerabilidad automotriz. El último Informe mundial de ciberseguridad automotriz de 2021 contiene información sobre más de 200 incidentes de seguridad entre 2010 y 2020.

Aquí están las estadísticas sobre los vectores de ataque a lo largo de los años:

la piratería remota hoy representa el 80% de los ataques, la penetración física, el 20%. Los servicios en la nube son el vector principal.

En junio de 2020, la ONU adoptó un reglamento de seguridad común para el transporte: UNECE WP.29 Cybersecurity. En 2021-2022, estas regulaciones se considerarán en varios países, y en 2023-2024 se espera una adopción más amplia en todo el mundo. La primera regulación se llama Cybersecurity and Cybersecurity Management Systems (CSMS). Consulte aquí la versión más reciente .

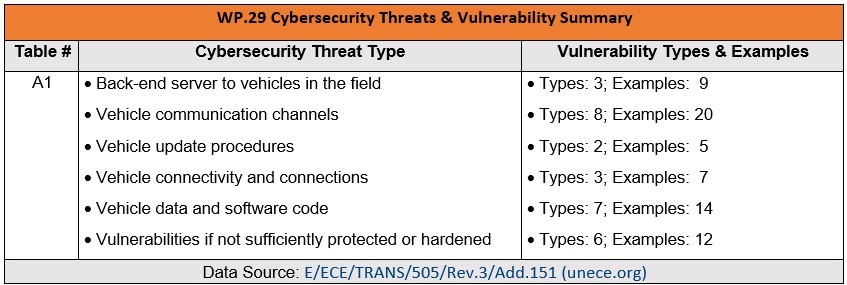

El documento CSMS contiene información sobre amenazas a la seguridad cibernética y enumera una gran cantidad de vulnerabilidades y métodos de ataque. El Apéndice 5 contiene diez páginas que describen vulnerabilidades en varias categorías . La primera tabla enumera brevemente seis tipos de amenazas con diferentes tipos de vulnerabilidades (se enumeran 29) y ejemplos (67).

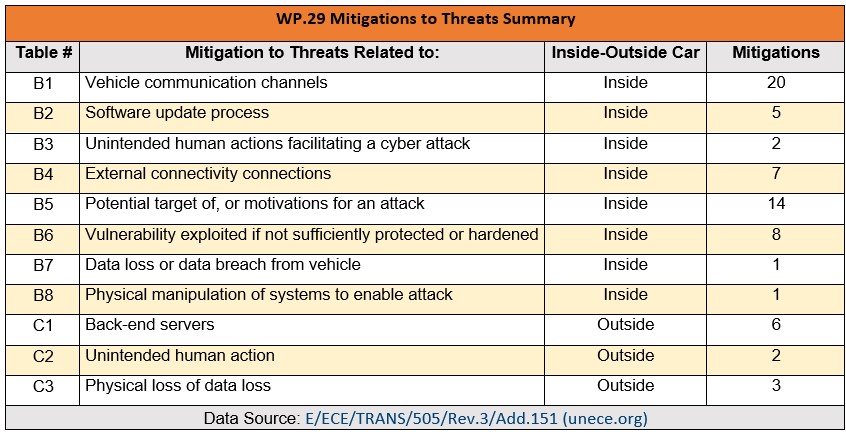

La siguiente tabla resume las medidas para mitigar las amenazas de ciberseguridad dentro y fuera del vehículo.

La discusión principal ahora gira en torno a cómo notificar sobre nuevas vulnerabilidades lo más rápido posible y lanzar rápidamente parches que se envían a través de Internet y se instalan instantáneamente en todos los vehículos que están encendidos. Pero está bastante claro que las actualizaciones críticas urgentes en los automóviles modernos no se pueden hacer sin ...

Servicios en la nube, llaves de proximidad mediante protocolo de radio, puerto OBDII, aplicaciones móviles para control del coche, puertos USB y SD, Bluetooth, Wi-Fi, modem integrado, sensores, numerosas conexiones mediante sistemas telemáticos y servicios en la nube que funcionan en el coche sistema multimedia incorporado con una computadora en el salón. Esta es una superficie de ataque demasiado grande ...

Probablemente, en el futuro, tales "comodidades" se convertirán en equipamiento estándar de todos los coches.

PS GlobalSign ha estado emitiendo certificaciones de seguridad para varias industrias durante 25 años . Consulte nuestra página interactiva del 25 aniversario.