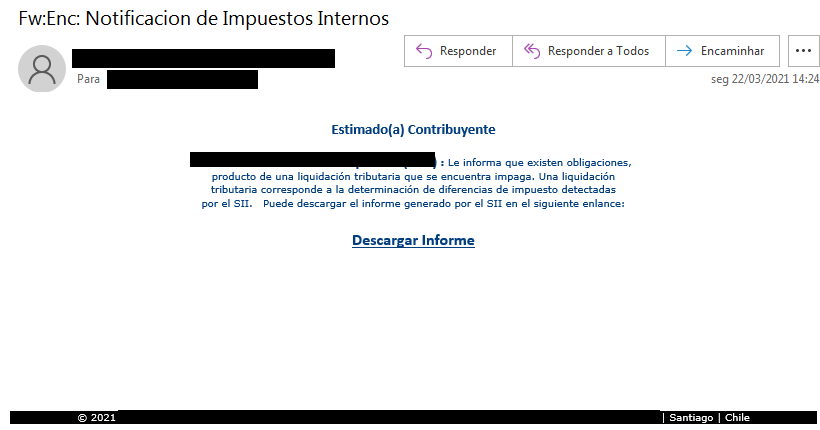

La captura de pantalla anterior muestra el envío de spam a posibles víctimas. El proceso de infección es trivial: se persuade a los usuarios para que ejecuten un instalador que descargue código malicioso. El caballo de Troya se aloja en blogs de WordPress pirateados o en servidores de Azure y AWS. El elemento clave del ataque, una puerta trasera universal, no se lanza hasta que el usuario abre el sitio web del banco desde la base de datos especificada. Aunque las principales funciones de Bizarro están dirigidas a robar dinero de las cuentas, el troyano también tiene pasatiempos secundarios, por ejemplo, sustituir los identificadores de las carteras de bitcoin en el portapapeles por las de los ciberdelincuentes.

¿Cómo funciona Bizarro?

El usuario se ve obligado a volver a iniciar sesión en su cuenta personal mediante varios trucos: cierran a la fuerza el navegador, deshabilitan el autocompletado, de modo que el nombre de usuario y la contraseña deben volver a ingresar. El keylogger intercepta y envía credenciales al servidor de los atacantes, y el usuario ve una ventana falsa para ingresar códigos de autenticación de dos factores. El código también se verifica y, si tiene éxito, se muestra un mensaje de error en la pantalla de la víctima, bloqueando el acceso a cualquier programa; así es como los ciberdelincuentes están tratando de ganar tiempo. Paralelamente, se intenta transferir dinero desde la cuenta. Pero las posibilidades del malware no se limitan a esto. Además del espionaje del portapapeles mencionado anteriormente y las capturas de pantalla estándar, también se le puede solicitar al usuario que instale un programa malicioso en un teléfono móvil, aparentemente por seguridad.Para hacer esto, se muestra en la pantalla un código QR generado por la API estándar de Google:

Así, Bizarro ofrece el mecanismo más automatizado para robar datos de cuentas bancarias, pero también permite el control manual del backdoor, hasta analizar archivos específicos en el disco duro, ejecutar programas o clics en coordenadas específicas. Bizarro está lejos de ser la única campaña de ciberdelincuentes con raíces brasileñas que ingresa al mercado global. En total, Kaspersky Lab detectó al menos cinco operaciones de este tipo. El año pasado, examinamos el troyano Tetrade en detalle , que es similar en funcionalidad, pero implementado de manera diferente.

Que mas paso

Encuesta de seguridad de aplicaciones móviles con resultados desastrosos: Check Point descubrió vulnerabilidades graves en el backend de aplicaciones populares de Android. Las aplicaciones específicas no se nombran, pero entre las 23 aplicaciones problemáticas, casi la mitad tiene 10 millones o más de usuarios. Dos fallas comunes: una base de datos vulnerable y claves integradas en el código de la aplicación para acceder a los servidores.

Los investigadores continúan buscando métodos antinaturales para explotar Apple AirTags con posibles problemas de privacidad. En una nueva revisiónEl método de seguimiento indirecto se muestra para tal escenario: colocamos una etiqueta en la casa de la víctima y monitoreamos su detección. AirTag, cambiado al modo de pérdida, informa no solo sus coordenadas a través del iPhone de otra persona, sino también el tiempo transcurrido desde el último contacto. En este caso, se conoce la ubicación de la etiqueta, pero el tiempo de detección ayuda a determinar el momento en que la víctima está fuera de la casa.

Pen Test Partners pirateó el sistema de entretenimiento del Boeing 747 ( discusiónsobre Habré). La piratería se llevó a cabo en hardware obsoleto y obsoleto que ejecuta Windows NT4. Un punto interesante: las herramientas modernas para encontrar vulnerabilidades ya no son compatibles con este tipo de software obsoleto; los autores del estudio tuvieron que buscar las vulnerabilidades adecuadas manualmente.

La revista Wired publicó la historia de un hackeo RSA de alto perfil en 2011 que llevó al compromiso de las claves SecureID para la autenticación de dos factores.

En el conjunto de parches de mayo para Android, se cerraron las vulnerabilidades de día cero en el código para trabajar con el subsistema de gráficos. SOC Qualcomm y los dispositivos con gráficos Arm Mali son propensos a errores.

Microsoft descontinuaráCompatibilidad con el navegador Internet Explorer en junio de 2022.

La infección inicial de las computadoras que hizo posible el ataque a una planta de tratamiento de agua de Florida en febrero de este año se produjo a través de un sitio web infectado.