Ya hay muchos artículos sobre este tema en Internet . Realicé una breve investigación, durante la cual descubrí que la mayoría de ellos usa la configuración estándar de VeraCrypt, que los ciberdelincuentes han elaborado durante mucho tiempo y no pueden considerarse seguras. Dado que con el desarrollo y la aparición en el mercado de potentes dispositivos de usuario, la demanda de equipos empresariales superiores está creciendo.

Hoy, les mostraré cómo construiremos una línea de defensa para proteger los datos en un dispositivo Windows.

Este material se inspira en Oleg Afonin 's artículo 'Cómo fortalecer Vera. Haciendo veracrypt cifrado Contenedores impenetrable'. Si quieres profundizar en el tema de la seguridad de la información, puedes donar y suscribirte.

Importante

Existe una pequeña posibilidad de que su procesador (antiguo o económico) no admita la tecnología de descifrado acelerado AES. En este caso, descifrar el disco cuando el dispositivo está encendido tomará minutos en lugar de segundos (el tiempo desde que ingresa la contraseña hasta el inicio del inicio del sistema operativo tomará más).

Puede averiguar de antemano si su tecnología es compatible con esta tecnología en el sitio web oficial del proveedor. Por ejemplo Intel:

O puede verificarlo en sitios de terceros, un ejemplo está aquí .

VeraCrypt. —> ... .

"" , "/" — .

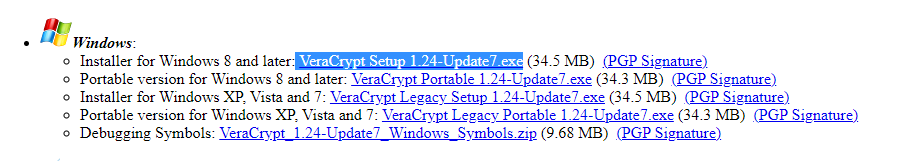

. Downloads, (Installer for) , Windows.

. , .

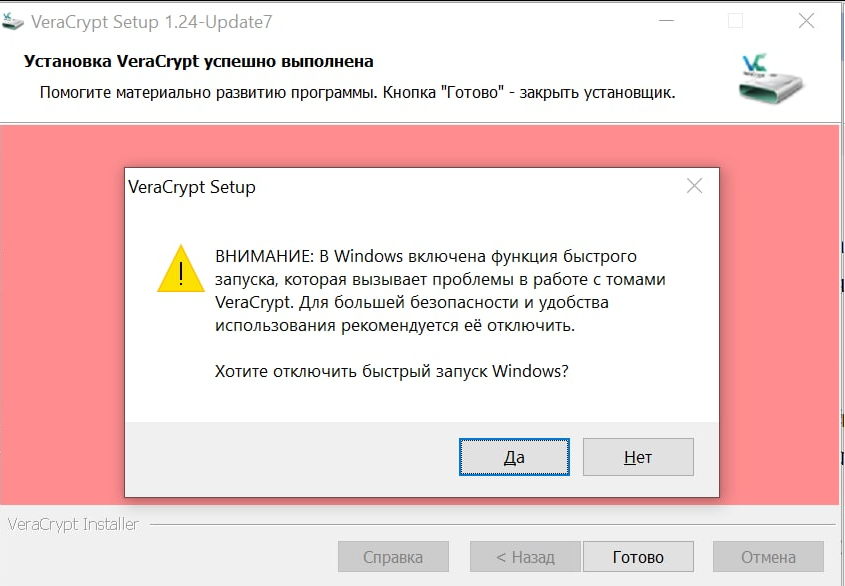

VeraCrypt . , :

.

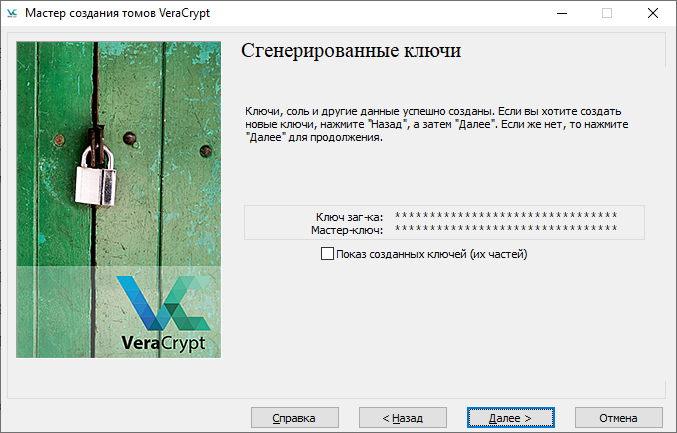

VeraCrypt . :

" "

—

— , " Windows" " ". , .

— " ", .

, .

AES, .

, AES SHA-512, . : , .

Whirlpool.

, Streebog, ( "")

" PIM" .

PIM (Personal Iterations Multiplier)

PIM, . — , . , .

, :

PIM (485):

500:

1000:

, , , PIM, (1,2,3 ... n) . , , .

. 1234 / 2012 / 1939 / / / . , .

, PIM , . 1709.

, , .

. , . , . — . , . .

. , , 3 .

-

, , -, , Windows , PIM. .

- ( PIM 5 ) . ESC Windows. VeraCrypt - . .

—> /. .

VeraCrypt , - , , , Encrypt, 15 .

. - .

:

— 1 ?

— , , . VeraCrypt . , .

— - PIM?

- Si lo aborda desde un punto de vista puramente computacional, lo hará. La realidad es que la mayoría de los ataques se llevan a cabo con la configuración predeterminada. Los programas que pueden usar ataques con un valor de PIM no estándar se pueden contar con los dedos de una mano, e incluso menos programas que pueden automatizar ataques con un rango personalizado de valores de PIM.