Ante la necesidad de un servicio I2P oculto , la mayoría se ve obligada a utilizar los servicios de los proveedores de hosting. Por ejemplo, porque no hay forma de proporcionar un buen tiempo de actividad de los recursos en la computadora de su hogar. El uso de los servicios del centro de datos implica confianza: esperamos que el personal no abuse de su puesto y que alguien no intente robar datos de los discos.

Lamentablemente, la confianza en un proyecto serio no es suficiente, porque nunca se puede descartar incluso un hackeo banal del sistema desde el exterior. No existe una seguridad absoluta, pero después de cualquier incidente probablemente desee recuperarse lo más rápido posible. Este manual le mostrará cómo utilizar claves temporales para que la dirección de su recurso oculto no pueda ser robada incluso si el servidor está comprometido.

Formación de una dirección I2P de intranet

Al crear un túnel de servidor que lleva un servicio local a una red oculta, debe especificar un archivo con claves (si se especifica uno inexistente, se crea un nuevo archivo con claves aleatorias).

El archivo de claves contiene identificadores criptográficos. Un total de 391 bytes de información pública y claves secretas que no se publican. El hash del bloque de información pública contenido en el archivo de claves forma la dirección de intranet.

(391 ) «.b32.i2p», «.i2p», : , . , , – , .

, I2P, , . – (391 ), . , . , .

I2P - (offline keys), . , , , . , , , .

. . - , . , , . , , , . , , , , .

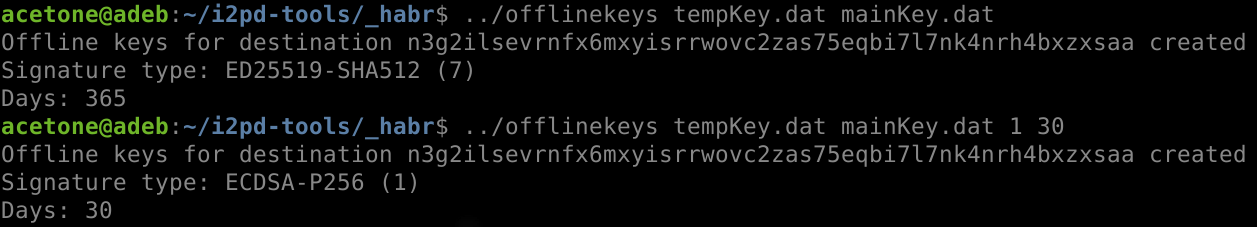

i2pd-tools. offlinekeys : <output file> <keys file> <signature type> <days>

. , .

, ED25519-SHA512 ( 7), 365 , . , .

, , . – . , .

- ITSOFT.