Al realizar una prueba de penetración en la red interna de una empresa, uno de los primeros vectores de ataque a considerar en las redes de Windows es encontrar y comprometer sistemas operativos no compatibles con exploits conocidos y públicos. La mayoría de las veces, se utiliza el servicio SMB. Otro problema para los administradores de sistemas es la falta de documentación de la red. Un pentester y / o analista de seguridad de la información de la red puede enfrentar inteligencia de red de caja negra en una situación ocupada o con la negligencia absoluta del personal responsable de la operación. En particular, administradores (la tesis está confirmada por la investigación de colegas de Positive Technologies ).

Formularemos y ampliaremos ligeramente el caso.

Es necesario, durante un tiempo adecuado, encontrar todos los sistemas operativos Windows no compatibles en la red local de una empresa con más de 10 mil hosts, presumiblemente con exploits públicos SMB.

Una limitación del método puede ser la segmentación de la red cuando algunas subredes están cerradas desde el host del investigador.

A quién le importa, bienvenido debajo del gato ...

¡ATENCIÓN! La aplicación masscan utilizada en este artículo puede acabar con toda la red, es una herramienta muy poderosa. Haga una prueba previa de su red a diferentes parámetros de velocidad.

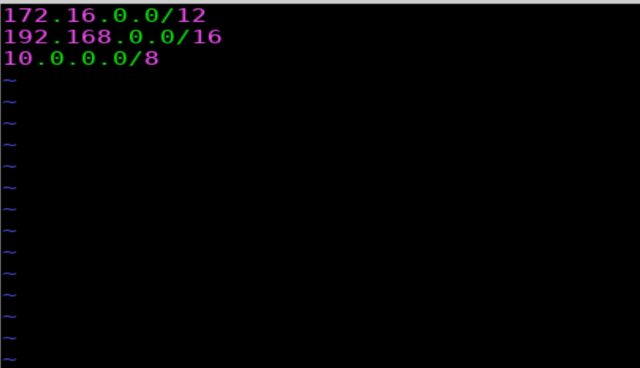

- La lista de todas las posibles direcciones IP privadas se puede registrar con tres máscaras 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16

Los ingresamos en un archivo.

root@debSec:~/search_old_os# vim subnet.lst

Para determinar rápidamente todas las subredes utilizadas, utilizamos masscan en el modo de escaneo de ping.

root@debSec:~/search_old_os# masscan --ping --rate 10000 -iL subnet.lst -oX fast_ping_scan.xml

30 . .

: , . , .

root@debSec:~/search_old_os# masscan --ping --rate 1000 -iL subnet.lst -oX fast_ping_scan.xml

.

root@debSec:~/search_old_os# cat fast_ping_scan.xml|grep -Eo '([0-9]{1,3}\.){3}[0-9]{1,3}'

, masscan rate 10000 . rate , 24.

root@debSec:~/search_old_os# cat fast_ping_scan.xml|grep -Eo '([0-9]{1,3}\.){3}'|sort|uniq|sed -e 's/$/0\/24/'>target_subnet.lst

499 .

masscan c rate, , 1000 .

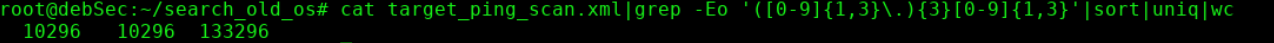

root@debSec:~/search_old_os# masscan --ping --rate 1000 -iL target_subnet.lst -oX target_ping_scan.xml

2 , 28 . , rate 100. 20 .

, 10296 .

, , 99.91% . , .

.

root@debSec:~/search_old_os# cat target_ping_scan.xml|grep -Eo '([0-9]{1,3}\.){3}[0-9]{1,3}'|sort|uniq >target_ping_scan.lst

, , .

SMB. , 139,445.

msscan , .

root@debSec:~/search_old_os# masscan --port 139,445 --rate 100 -iL target_ping_scan.lst -oX ip_smb.xml

SMB, , IP.

root@debSec:~/search_old_os# cat ip_smb.xml|grep -Eo '([0-9]{1,3}\.){3}[0-9]{1,3}'|sort|uniq >ip_smb.lst

?

. : nse nmap.

root@debSec:~/search_old_os# nmap -Pn --script smb-vuln* -p139,445 -iL ip_smb.lst -oA nmap_smb_vuln

nmap 71 ~10 .

11 .

nmap, OS SMB.

root@debSec:~/search_old_os# nmap --script smb-os-discovery.nse -p 445,139 -iL total_smb.lst -oA all_os

( , , nmap )

, .

, .

OS. , :

root@debSec:~/search_old_os# cat all_os.nmap |grep -B 10 -E 'Windows v1|Windows Server v2|Windows v3|Windows v4|Windows v5|Windows v6' >FINAL_TOTAL_OLD_WINDOWS_FULL.lst

IP.

root@debSec:~/search_old_os# cat FINAL_TOTAL_OLD_WINDOWS_FULL.lst|grep -Eo '([0-9]{1,3}\.){3}[0-9]{1,3}'|sort|uniq >FINAL_TOTAL_OLD_WINDOWS_FULL.lst

65 .

metasploit . . .

, .

:

- .

- - .

- "", RedTeam.

- ( ).

:

- . — , .

- ActiveDirectory.

- . , , Nessus. , ( ).

El método no es el único ni el mejor, pero en mis condiciones era el único aceptable. Espero que alguien sea útil ...