A medida que evolucionaron los sistemas de seguridad de Windows, la cantidad de rootkits disminuyó: se hizo más difícil ejecutar código malicioso con privilegios de kernel. La razón de esto es la introducción de firmas de controladores obligatorias y el mecanismo PatchGuard, que provoca un bloqueo en la "pantalla azul" cuando se intenta penetrar el kernel del sistema. Moriya (el nombre proviene del nombre del controlador malicioso) evita esta protección mediante un mecanismo conocido desde 2015 que utiliza el controlador de la máquina virtual Virtualbox.

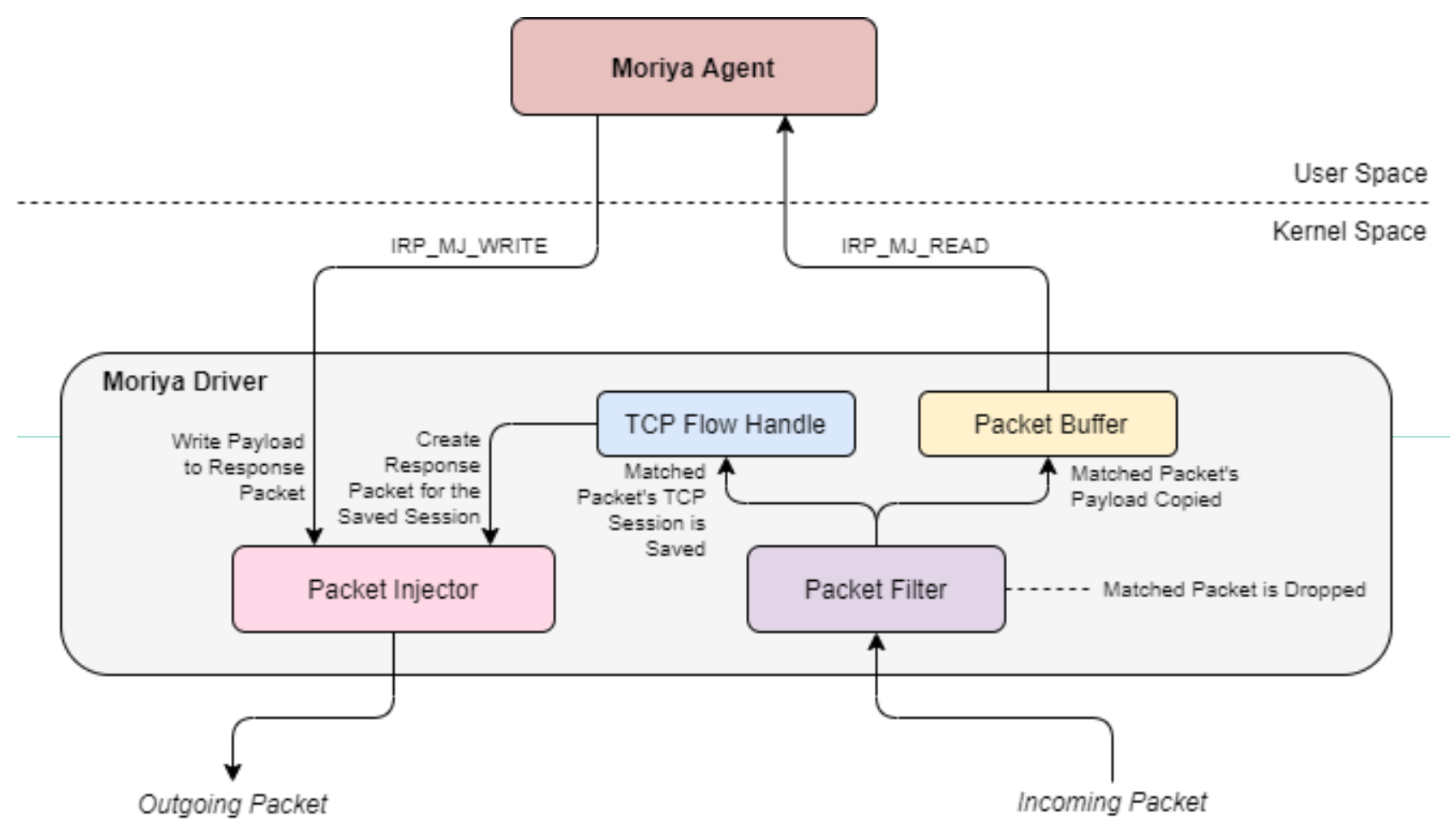

La inyección de controladores mediante VBoxDrv.sys se detalla en Virus Bulletin en relación con la campaña de malware Turla. Se utilizó un método similar en los ataques de Lamberts y Equation. El controlador de Virtualbox está firmado digitalmente, pero agrega y ejecuta otro controlador MoriyaStreamWatchmen.sys, ya sin firmar. La tarea de este último es monitorear el tráfico de red entrante y procesar las instrucciones del servidor C&C, marcadas con una secuencia especial de caracteres:

Por lo tanto, el rootkit es una puerta trasera pasiva y está diseñado para ejecutarse en un servidor infectado con acceso directo a Internet. Los expertos de Kaspersky Lab también describen otros módulos maliciosos responsables de escanear la red interna tradicional en busca de tales ataques, así como de infectar otras computadoras y servidores. Además, a diferencia de muchos incidentes, se conoce el método inicial de penetrar en el servidor. Esta es una vulnerabilidad en el servidor web Microsoft IIS, descubierta en 2017 y relevante en una versión desactualizada de Windows Server 2003. Aparentemente, la presencia de dicho software en el lado de una víctima potencial fue la razón del desarrollo del rootkit.

Que mas paso

En la batalla legal en curso entre Apple y Epic Games , han surgido nuevos detalles a partir de 2015. Luego, se encontraron cientos de aplicaciones con código malicioso en la tienda oficial de Apple. Todos ellos fueron creados usando una versión pirateada del software oficial para desarrolladores de Apple Xcode. Versión de IDE ilegal conocida como XCodeGhost, agregó código malicioso a la construcción de una aplicación regular (su tarea era robar cuentas). La correspondencia interna de Apple de esos años, revelada durante el proceso, aclara la magnitud del problema: al menos una aplicación engañosa fue instalada por 128 millones de usuarios de iOS. El sistema de control de calidad del proveedor pasó por alto muchas aplicaciones infectadas. Además, Apple en ese momento decidió no notificar a todas las víctimas, limitándose a un breve mensaje en el sitio web de la compañía. Estos documentos han aparecido en los tribunales debido a los intentos de Epic Games de demostrar que la App Store está lejos de ser segura.

Grandes noticias desde el comienzo de esta semana - cyberattackcon extorsión contra un importante proveedor de gasolina y productos derivados del petróleo en la costa este de los Estados Unidos, Colonial Pipeline.

Los periodistas de Bleeping Computer escriben sobre el ataque de ransomware Ryuk en un instituto de investigación. El enlace vulnerable era el portátil de un alumno que tenía acceso a la red interna de la institución: intentó "curar" una copia no registrada de Windows mediante un "crack".

El artículo de investigación describe (PDF, también sitio web ) una nueva vulnerabilidad que permite ataques DDoS en servidores DNS raíz.

Vulnerabilidaden las radios Qualcomm hace potencialmente vulnerable hasta el 30% de los teléfonos inteligentes. En teoría, utilizando una interfaz de comunicación por módem, es posible ejecutar código arbitrario dentro de una "parte telefónica" mal controlada en el lado del sistema operativo.

Los mantenedores del servidor de correo Exim cerraron las 21 vulnerabilidades que afectaban a la mayoría de las versiones hasta 2004.

En julio de 2021, Microsoft planea completar el proceso de eliminación forzada del complemento Adobe Flash de todas las versiones compatibles de Windows, incluidas Windows 10, Windows 8.1 y Windows Server 2012.

Se ha descubierto una vulnerabilidad grave en el controlador de las computadoras portátiles Dell. .