¡Abril termina muy bien para RUVDS! Nos ganamos la competición anual entre los profesionales en el mercado de centros de datos y recibimos la TsODy.RF premio en el creativo de la nominación Año. ¿Recuerdas esa búsqueda de piratería emocional que hicimos en agosto de 2020? Me divertí mucho, ¿verdad? Nos dieron un premio por ello. ¿Quién se perdió las publicaciones sobre este loco juego? Detalles en el interior.

Un poco sobre la competencia

Ha sido organizado por quinto año por los organizadores - empresas de marketing Media Grus y AnyLine. El premio se otorga en varias nominaciones , esta vez fueron 13. Los ganadores son determinados por la comunidad de destacados profesionales de la industria rusa de centros de datos mediante votación abierta.

El premio en la categoría "Creativo del año" se otorga por un enfoque creativo para la promoción de servicios en nuestro campo. Y decidimos que definitivamente deberíamos involucrarnos con nuestra campaña publicitaria interactiva sin precedentes en forma de una misión en la sala, a la que asistieron más de 600 personas. La cobertura total de publicaciones en los medios y retransmisiones en redes sociales sobre el juego fue de alrededor de medio millón de personas. ¡No teníamos dudas sobre la victoria! Bastante ... bueno, casi (de hecho, estaban preocupados).

Sobre la búsqueda que trajo la victoria

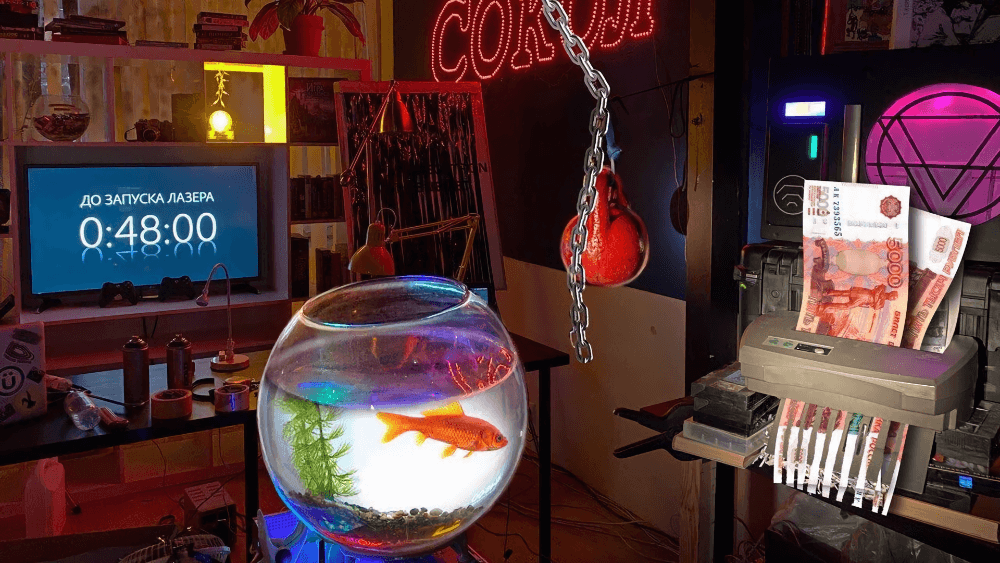

El 12 de agosto de 2020, publicamos una publicación con un videoclip en el que ofrecimos a los lectores de Habr jugar un juego con un premio en efectivo. Era necesario piratear una habitación real creada para la búsqueda, que supuestamente era la oficina del estudio web Sokol, que ofrece servicios de alojamiento de camas. La sala estaba repleta de dispositivos IoT que debían controlarse desde el sitio web de la empresa.

La trama de la búsqueda fue que el propietario de la empresa Andrei Sokolov, que ganó una cierta cantidad de servicios de alojamiento en un servidor autoensamblado y la creación de sitios extraños, voló a Bali. Escondió los 200.000 rublos restantes en esta oficina, a la que proporcionó protección "inteligente" contra los ladrones con un sistema de seguimiento de transmisiones en el mismo sitio. Pero los escondió no en una caja fuerte, sino en una trituradora que, al intentar entrar, comienza a destrozar los billetes para que el dinero no vaya a los ladrones.

Según el escenario, se destruyen 1000 rublos cada hora, lo que estimula a los participantes a pensar y actuar rápidamente; después de todo, el ganador toma la cantidad restante en el momento del pirateo. Un hack debería ser un cortocircuito, que conducirá al control de los dispositivos de IoT a través del sitio y que destruirá el servidor. El cortocircuito tenía que arreglarse así: encontrar el láser oculto, activarlo seleccionando el código de acceso y dirigirlo al peso suspendido, que al caer rompió el acuario con agua, la cual fue inundada por el servidor. También hubo indicios . La transmisión en vivo de lo que estaba sucediendo en la sala de la oficina se realizó en YouTube durante dos días: las luces parpadeaban, el teléfono sonaba, el Internet de las cosas estaba furioso.

Cómo fue la misión y quién la ganó, llevándose 134.000 rublos, puedes leer aquí...

Cómo se creó el juego

Publicamos dos publicaciones detalladas sobre el backend y el hardware del proyecto: allí puede leer paso a paso cómo se configuró y probó todo, qué dificultades hubo y cómo las superamos. Y aquí, en pocas palabras, sobre lo principal.

Backend

Consta de seis unidades arquitectónicas:

- El backend de las entidades del juego responsables de los mecanismos del juego. Implementación en forma de aplicación spring boot que contaba con tres controladores de descanso (Megatron para láser, controlador para captcha y controlador para mapeo de páginas de Tilda), endpoint websocket para controlar gadgets y servicios con lógica de juego.

- VPS. , , - . Turbo. VPS- RabbitMQ, DDoSa Cloudflare.

- . , .

- , .

- : , , .

- — «» , . , js- .

No usamos soluciones de caja y dispositivos domésticos inteligentes y no usamos conexiones inalámbricas, ya que todos los dispositivos estaban a una distancia máxima de 3 metros entre sí. No había relés ni Arduino visibles en el marco. Megatron-3000 es un módulo láser para corte con enfoque manual LSMVR450-3000MF, 3000mW, 450nm. Para reservar electricidad e Internet, utilizamos el esquema N + 1 habitual para centros de datos y un enrutador basado en OpenWRT con el paquete mwan3 para cambiar a un módem de respaldo de Yota en caso de una rotura. Más detalles de hierro y matices cinematográficos aquí .

Sobre recompensar

ceremonia de entrega de premios TsODy.RF / La ceremonia fue tan solemne como un Oscar. Tuvimos que competir por el premio en la nominación con profesionales de AFESPRO LLC, C3 Solutions y GreenMDC. Tal como fue concebido, nuestro proyecto no es solo una campaña publicitaria, aunque sea tan creativa. El mensaje principal fue que estamos en contra de la expansión de VDS / VPS virtuales en el mercado. servidores de estas empresas que brindan servicios de baja calidad, que ofrecen alojamiento en equipos no profesionales y que, con este enfoque, desacreditan toda la esfera de los servicios de servidores virtuales en Rusia. Gracias a los organizadores y al jurado del premio por valorar mucho nuestra acción. Y muchas gracias a los "hackers" de Habr, que estaban tan entusiasmados con la búsqueda. ¡Tú inspiras!