Según la Encuesta 2021 SANS Cyber Threat Intelligence (CTI) , el 66,3% de las empresas utilizan fuentes abiertas para recopilar indicadores de compromiso e intentan trabajar con múltiples fuentes al mismo tiempo. Parecería que recopilar indicadores de fuentes abiertas es una tarea bastante simple: solo necesita descargar un archivo txt o csv de algún sitio, y listo. En realidad, se pueden encontrar muchos problemas en el camino. En este artículo te contamos cuáles pueden ser estas dificultades, de qué dependen la estructura y el formato del feed, qué métricas ayudan a evaluar la utilidad de los feeds, y también mostrarte con un ejemplo real lo que puedes aprender del feed. Para una mayor objetividad, preparamos este artículo junto con Kolya Arefiev de RST Cloud ,comprometidos en la agregación, enriquecimiento, limpieza y clasificación de indicadores publicados por investigadores independientes de seguridad de la información.

¿Cuáles son las trampas de las fuentes abiertas TI?

Hagamos una reserva de inmediato: no será posible sortear los problemas al trabajar con indicadores de fuentes abiertas. La primera vez que cargue dichos indicadores en herramientas de protección, recibirá miles de respuestas por día. Sin desmontar las primeras 100 visitas, lo más probable es que escupe sobre este negocio y simplemente apague la alimentación.

Intentemos describir los principales problemas que deben resolverse al recopilar indicadores de fuentes abiertas:

Selección de fuentes

No debe perseguir la cantidad de indicadores en la fuente y elegir aquellos con la mayor cantidad de indicadores. Haga una verificación al azar de algunos de los indicadores del feed, evalúelos en términos de la cantidad de falsos positivos.

Comprender la estructura de su feed

, . , , : , (, , , , ?). , , IP, , url hash . 2C, , url, .

, ? ? , ? ?

, , . , , . ? , , ?

, , . 4 , , . « » , .

127.0.0.1, microsoft.com SHA256 calc.exe — . , .

- . , , ASN, Whois, Geo-, , .. , , , .

, . , IT , , . RST Cloud IoC, 365 .

: « »

, . , , , .

, , . , « ».

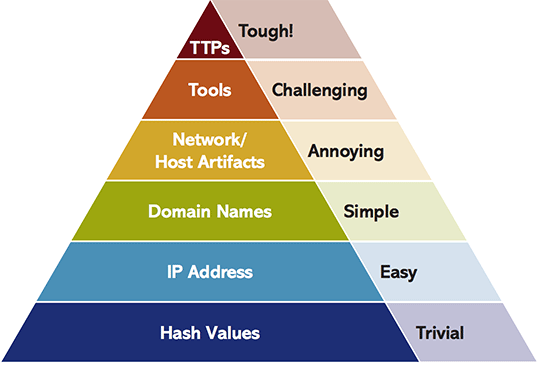

« », 2013 David J Bianco.

. , , txt- csv-. - .

, :

812 | ROGERS-COMMUNICATIONS | 99.250.237.110 | 2021-04-05 04:46:22

852 | ASN852 | 66.183.170.4 | 2021-04-05 02:50:15

1101 | IP-EEND-AS Surfnet B.V. | 192.42.116.13 | 2021-03-31 19:52:48

1101 | IP-EEND-AS Surfnet B.V. | 192.42.116.14 | 2021-04-03 14:50:55

1101 | IP-EEND-AS Surfnet B.V. | 192.42.116.16 | 2021-04-05 09:45:03

1101 | IP-EEND-AS Surfnet B.V. | 192.42.116.17 | 2021-04-04 18:13:59

:

Family,URL,IP,FirstSeen

Pony,http[:]//officeman[.]tk/admin.php,207[.]180.230.128,01-06-2020

Pony,http[:]//learn[.]cloudience[.]com/admin.php,192[.]145.234.108,01-06-2020

Pony,http://vman23[.]com/admin.php,95.213.204.53,01-06-2020

. , . , , (TTP) APT.

, , json, yaml, xml - , . , STIX 2, .

, . , json — 1 3 . , , , . .

:

, , , RST Cloud.

json :

{

"id": "572f891c-dd92-31d3-a2e7-c448a4b72b22",

"title": "RST Threat feed. IOC: defender5.coachwithak.com",

"description": "IOC with tags: c2. Related threats: silverfish_group",

"threat": ["silverfish_group"],

"domain": "defender5.coachwithak.com",

"fseen": 1616630400,

"lseen": 1617408000,

"collect": 1617494400,

"tags": ["c2"],

"resolved": {

"ip": {

"a": ["37.48.84.156"],

"cname": []

},

"whois": {

"created": "2019-07-31 20:36:52",

"updated": "2020-08-01 10:58:42",

"expires": "2021-07-31 20:36:52",

"age": 608,

"registrar": "GoDaddycom LLC",

"registrant": "unknown",

"havedata": "true"

}

},

"score": {

"total": 55,

"src": 73.75,

"tags": 0.89,

"frequency": 0.85

},

"fp": {

"alarm": "false",

"descr": ""

}

}

, :

GUID .

— TI- , .

.

-

— . (C2C).

IP-, , — , IP DNS-.

Whois- — TI- , . -«», , . APT- C2C- .

— . , 70 50, .

, . TI- , . : , .

, (False-Positive), . false, , .

?

threat intelligence — , , , , . , . , , , .

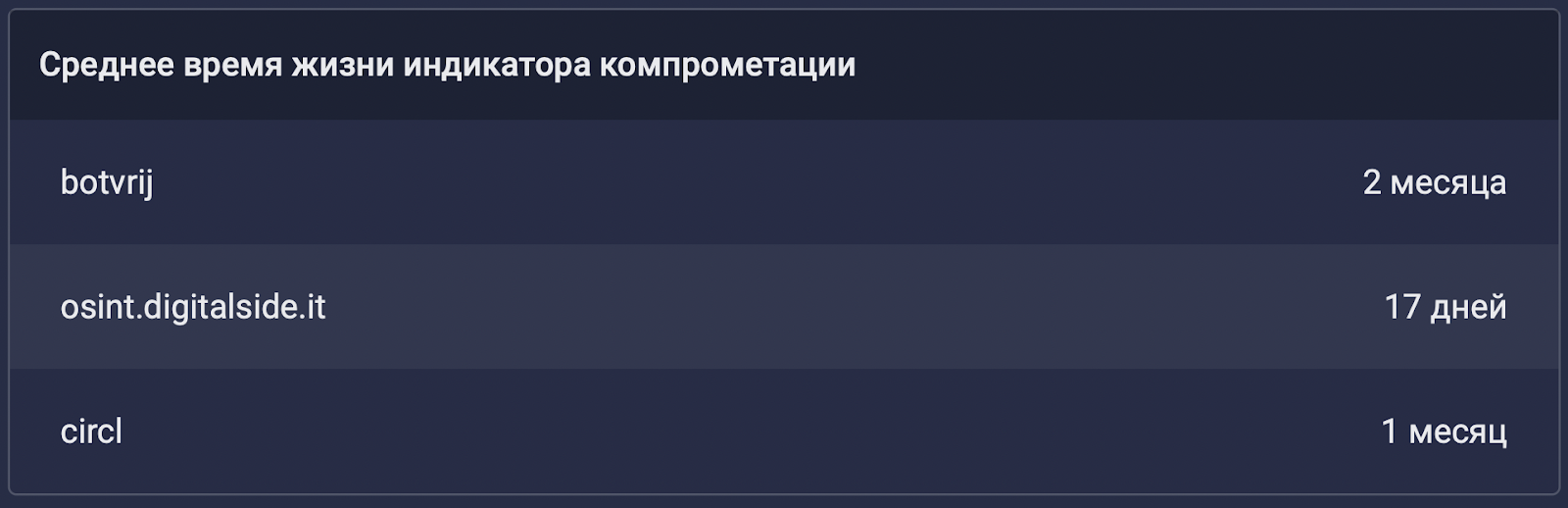

-? , — , , . , . ?

, «» , , , .

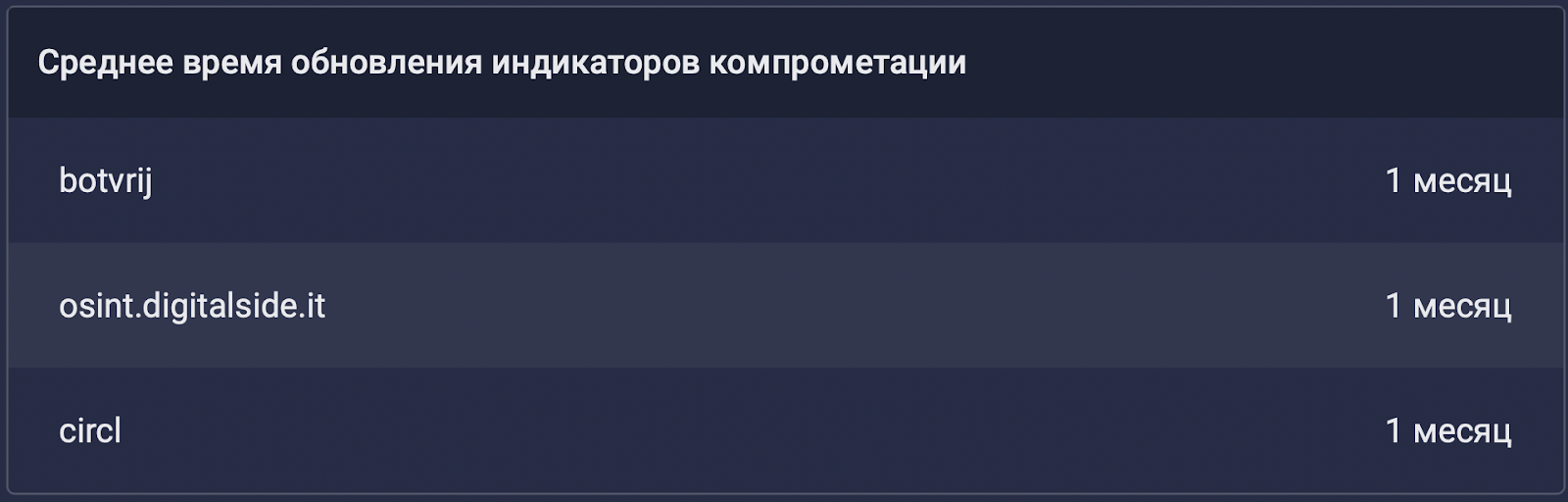

, , , :

( ) , :

? , , , .

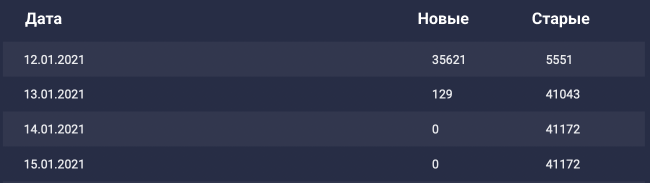

CIRCL.lu. , . , ?

3 157 852 . , .

CIRCL , . ? , , . EDR-, netflow :

, . , , , : (CVE). TI : , .

. , ( ). , TI . : , .

— , . , TI . :

. . , , : .

, , — . : ( ) . :

, , . , . , , - , . — , , .

. , CIRCL 1% 2% c digitalside botvrj , botvrj — 30% 1% c CIRCL digitalside ( , botvrj CIRCL - ).

OTX - Project TajMahal IBM X-Force Project TajMahal. , .

, - , . , , , . , TI. , Youtube- « » .

: , R-Vision Threat Intelligence Platform,

, RST Cloud