El problema es que en realidad no se trata de fugas. Ambas bases de datos contienen solo información disponible públicamente sobre los usuarios. No hubo piratería, según lo informado por las organizaciones afectadas (exclusivamente de relaciones públicas negativas) ( declaración de Clubhouse , declaración de LinkedIn ). Alguien incluso sugirió escribir motores de búsqueda a los piratas informáticos: extraen y almacenan regularmente las mismas bases de datos en sus servidores

Como resultado, hubo una discusión de terminología durante toda la semana: ¿qué se puede considerar una violación de datos? En particular, Troy Hunt, el propietario de Haveibeenpwned, no considera que la base de datos pública de los usuarios de Clubhouse sea una filtración :

Al mismo tiempo, también agregó una base de datos de Facebook a su servicio. Para ello, era necesario introducir la verificación no solo por correo electrónico, sino también por número de teléfono, ya que hace dos semanas se filtraron relativamente pocas direcciones de correo (2,5 de 500 millones). La discusión fue impulsada por el anuncio de Facebook de que la red social no notificará a los usuarios cuyos datos se hayan hecho públicos.

La gestión del servicio se puede entender: una cosa es cuando se discute un incidente entre una multitud de especialistas en TI, y otra cuando quinientos millones de usuarios lo saben. También hay un argumento de mayor peso. Sí, habiendo obtenido acceso a la base de datos, alguien puede averiguar su número de teléfono, dirección, lugar de trabajo y otra información, incluso si la ha ocultado en su perfil. Pero no hay contraseñas en la base de datos. No existe una amenaza directa de pirateo de cuentas, solo un peligro indirecto de que los datos se utilicen en su contra, sus cuentas en cualquier servicio, su cuenta bancaria.

Digamos que se filtran sus datos, ¿qué hacer? No es necesario cambiar la contraseña. ¿Volver a emitir una tarjeta de crédito? ¿Cambiar tu nombre y apellido? ¿Número de teléfono? ¿Encontrar otro trabajo? ¿Moverse? Quizás lo único que un usuario de las redes sociales puede hacer en tal situación es no transferir información personal real a los servicios de la red. Pero incluso esto no es fácil de lograr: en algunos casos difíciles, el mismo Facebook requiere no solo un número de teléfono, sino también un escaneo de una identificación. ¿No usas las redes sociales en absoluto? Sí, pero hay evidencia de cuentas eliminadas durante mucho tiempo en la base de datos de Facebook, e incluso información sobre personas que nunca han usado la red social.

Que mas paso

El blog de Kaspersky Lab ha publicado un historial detallado de ransomware , hasta el primer ataque de este tipo en 1989.

La aplicación APKPure, que le permite instalar aplicaciones en teléfonos inteligentes con Android, sin pasar por la tienda oficial de Google Play, se distribuye desde hace algún tiempo con un apéndice en forma de troyano. Lo más probable es que la aplicación se haya visto comprometida a través de un SDK de anuncios.

Los analistas de Microsoft están investigando una campaña maliciosa que utiliza formularios de comentarios en sitios web. Los organizadores del ataque enviaron a través de ellos solicitudes para eliminar fotografías sin licencia en nombre de los propietarios de los derechos de autor enojados.

Sophos introduce el divertido término mendigar recompensa. Este artículo describe ejemplos en los que un simple escaneo de sitios web o servidores de correo encontró vulnerabilidades triviales (o incluso configuraciones no ideales, como la ausencia de DMARC). Después de eso, los descubridores exigen dinero o regalos a los propietarios del servidor, o bueno, al menos algo .

Los servidores de actualización de software de Gigaset (una marca de un fabricante de teléfonos inteligentes que sobrevivió a numerosas reventas de marcas móviles de Siemens / BenQ) fueron pirateados y se distribuyeron aplicaciones maliciosas desde ellos durante algún tiempo.

HackerNews informa que envía archivos maliciosos en LinkedIn bajo la apariencia de ofertas de trabajo.

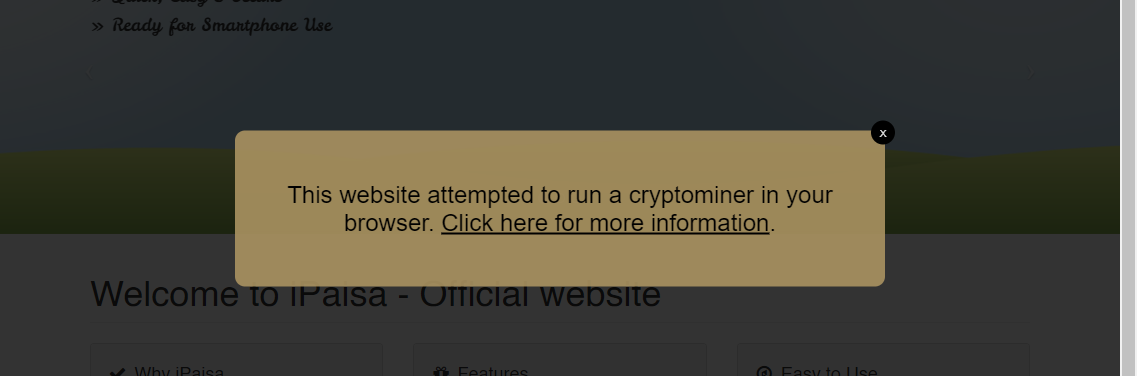

Troy Hunt tomó el control del dominio Coinhive. Antes de cerrar en 2019, Coinhive ofrecía a los editores una forma extremadamente dudosa de ganar dinero: la moneda digital Monero se extraía en las computadoras de los visitantes del sitio web, si se insertaba el código de servicio. Naturalmente, el cierre del servicio no eliminó el código de decenas de miles de sitios, cuyos propietarios pueden ni siquiera saber de su existencia. Hunt les facilitó encontrar el problema: una solicitud de un script de Coinhive ahora da como resultado un enorme banner en la parte superior del contenido.