En respuesta a una consulta de los medios, Facebook confirmóel hecho de la fuga. Fue así: allá por 2019, alguien se aprovechó de una vulnerabilidad en la herramienta para buscar amigos, lo que en sí mismo genera dudas desde el punto de vista de la privacidad. Esta función subió la agenda del usuario a los servidores de la red social y lo invitó a agregar a las personas que encontrara a sus amigos. Como se descubrió más tarde, la herramienta hizo posible aplicar la fuerza bruta a toda la gama de números de teléfono y cargar datos en una gran cantidad de usuarios, aproximadamente el 20% del número total de cuentas en la red social.

En el mismo 2019, se encontró un problema similar en Telegram: romper los números de teléfono ayudó a averiguar el apodo del usuario y, a través de la base de datos de los operadores móviles, a vincular la cuenta en el mensajero con una persona real.

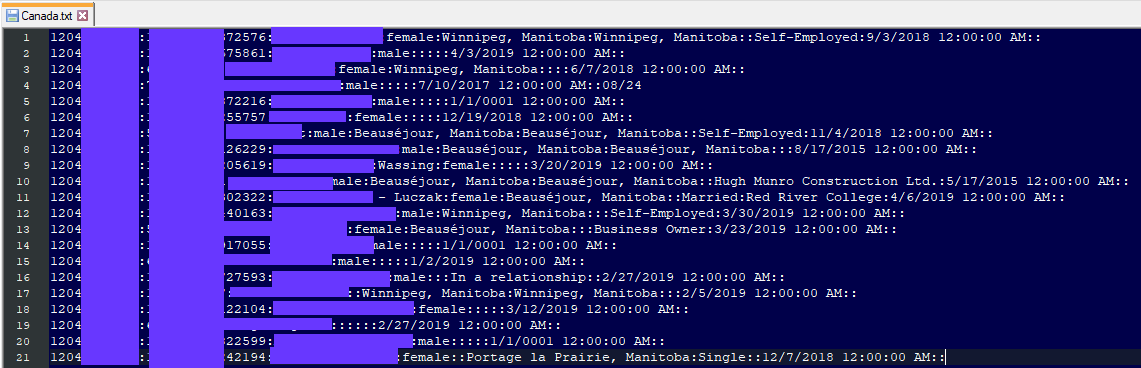

Por razones obvias, las contraseñas no se filtraron de Facebook, pero muchos datos personales pasaron al dominio público: nombres, ubicación, información del empleador, sexo, fecha de registro. La base de 2019, al parecer, se vendió en el mercado negro durante algún tiempo, y en enero de este año apareció un bot en Telegram que vende datos por número de teléfono. Se han filtrado relativamente pocas direcciones de correo electrónico asociadas con cuentas: Troy Hunt agregó solo 2.5 millones de entradas a la base de datos de Haveibeenpwned .

Es poco probable que la fuga por sí sola añada nuevos riesgos para el usuario individual. Durante mucho tiempo, se ha aplicado una regla simple a las redes sociales: si les transfieres algunos datos, considéralos públicos, incluso si se aplican algunas configuraciones de privacidad.

Esta historia vuelve a plantear el tema de la seguridad del número de teléfono: esta es una forma clave de identificar a una persona. Cambiar un número es incluso más difícil que una dirección postal, su pérdida está plagada de daños económicos directos y hay muchas formas de interceptar los datos transmitidos a través de SMS. Es fácil imaginar un esquema de ataque en el que los ciberdelincuentes determinan un número de usuario después de filtrar dichas bases de datos y luego, a través de la ingeniería social o la sustitución directa de una tarjeta SIM, obtienen acceso a una cuenta bancaria. Está claro qué hacer con esto, aunque estas acciones causan dificultades adicionales. Por ejemplo, cambie a otros medios de autenticación de dos factores o use números diferentes para registrarse en los servicios públicos y para acceder a los servicios bancarios. Como es habitual, pinchazos de servicios de terceros que manejan libremente los datos del usuario,traer problemas a los propios usuarios.

Que mas paso

Los dispositivos de red de QNAP han descubierto dos vulnerabilidades críticas: omisión de autorización y escritura de datos arbitraria. El firmware más reciente corrige al menos uno de ellos.

Los especialistas de GitHub están investigando una vulnerabilidad no estándar en su propia infraestructura. Los atacantes aprovecharon la herramienta GitHub Actions, que automatiza las acciones cuando se trabaja con código fuente. Las posibilidades resultaron ser demasiado amplias, hasta el lanzamiento de criptomineros directamente en los servidores de la empresa.

Los casilleros, un ataque informático de hace al menos una década, se han vuelto menos comunes con el desarrollo de troyanos ransomware. En un nuevo estudioLos expertos de Kaspersky Lab recuerdan que los programas maliciosos que requieren un rescate por desbloquear una computadora no han ido a ninguna parte. Este artículo analiza los bloqueadores que funcionan estrictamente en un navegador web.

Otro estudio de Kaspersky Lab describe un ataque dirigido que explota, entre otras cosas, las vulnerabilidades del cliente Pulse Secure VPN. Descripción

detallada de la vulnerabilidad de clic cero (es decir, no requiere ninguna acción por parte del usuario) en el cliente de correo de Apple Mail. La vulnerabilidad permite cambiar la configuración del cliente, por ejemplo, modificar la firma. El problema se cerró en julio del año pasado.

En febrero, escribimos sobre un ciberataque a los investigadores de seguridad: intentaron piratear sus computadoras utilizando un sitio falso con una descripción de vulnerabilidades. Google informa una recaída: los investigadores fueron atraídos a un sitio supuestamente propiedad de un servicio de pruebas de penetración turco que contenía un exploit del navegador. Para atraer más eficazmente en las redes sociales, crearon perfiles creíbles de los empleados de la organización falsa.

Los propietarios del repositorio público de fuentes PHP a finales de marzo anunciaron un intento de inyectar código malicioso allí. Véase también la discusión sobre Habré .

Un estudio reciente analizó la telemetría ( noticias , PDF ) recopilada de dispositivos iOS y Android. Conclusiones de los autores: los datos tanto allí como allí se transmiten en promedio cada 4,5 minutos. El sistema operativo de Google transfiere 20 veces más datos que iOS. La última afirmación fue cuestionada por los desarrolladores de Android: el punto no es que recopilen menos datos, sino que no se puede contar toda la telemetría del sistema operativo móvil de Apple.

El paquete npm-Netmask encontradoun error grave en el procesamiento de direcciones IP si hay un cero al comienzo de la dirección. En el ejemplo más simple, la dirección 0127.0.0.1 se puede convertir a 87.0.0.1.