Decidimos compartir nuestra visión de cómo gestionar dichos riesgos en el contexto de la ciberseguridad. Dado que el tema es vasto, no intentaremos captar la inmensidad en un solo post, sino que haremos un ciclo de varias partes. Hoy hablaremos sobre qué es el proceso de Protección Digital de Riesgos y analizaremos uno de sus componentes: el seguimiento de los rastros digitales.

¿Qué es la protección digital contra riesgos?

Los riesgos digitales no pueden considerarse un desafío fundamentalmente nuevo para los servicios de seguridad de la información. Pero el desarrollo de las redes sociales y la Dark Web está empujando a los especialistas en seguridad de la información a ir más allá de la protección del perímetro y dirigir su mirada hacia el exterior de las barricadas. La protección digital contra riesgos (DRP) lo ayudará a enfrentar las amenazas digitales completamente armado. Es una estrategia proactiva para contrarrestar amenazas externas, que se basa en monitorear la huella digital de la organización en varios segmentos de Internet.

El punto de partida del proceso de DRP se considera la "Huella digital", es decir, la recopilación de datos sobre las acciones del sujeto en el espacio digital. Estos son los mismos ejemplos con los que comenzamos este artículo. Las huellas digitales pueden ser activas o pasivas. El primero incluye información publicada por la empresa a propósito, como en el ejemplo de una vacante con detalles redundantes sobre la pila de tecnología utilizada. Este último se puede dividir en dos tipos: información publicada por una empresa involuntariamente, por ejemplo, si un colega abrió puertos en Internet y publicada por terceros: la misma base de datos de cliente alojada por los ciberdelincuentes, o una copia de seguridad del sitio disponible públicamente en GitHub por un contratista.

Al organizar el proceso de DRP, el servicio de seguridad debe centrarse en monitorear la huella digital pasiva como menos manejable por la organización, pero al mismo tiempo, el peligro de una huella digital activa no debe subestimarse.

DRP va de la mano con la ciberinteligencia, es decir, Threat Intelligence (TI). En algunas organizaciones, el proceso de DRP se implementa incluso parcial o totalmente como parte de la estrategia de TI. A pesar de las diferencias en estos procesos, en nuestra opinión, no es tan importante en qué paradigma se implementa el DRP. El principal criterio de éxito será precisamente la calidad de su implementación. Además, será mucho más claro para la empresa por qué invertir en áreas de DRP separadas que en componentes de TI separados.

Procesos DRP y TI. Fuente: securityboulevard.com

En busca de la huella digital: seguimiento

DRP incluye tres procedimientos principales: monitoreo (detección), análisis y respuesta (mitigación). El descubrimiento es la base de todo el proceso, es en esta etapa que es necesario determinar las respuestas a tres preguntas clave: ¿qué, dónde y cómo buscar?

¿Qué buscar?

El primer lugar para comenzar es crear una lista de información o activos digitales que están en mayor riesgo. Estos pueden ser cualquier entidad de propiedad digital o relacionada. Al compilar dicha lista, es necesario tener en cuenta el alcance de la empresa, sus principales funciones comerciales y las tecnologías utilizadas.

Para una mayor estructuración conviene dividir los activos en tres tipos:

¿Dónde buscar?

Las tres partes de Internet deben considerarse como una fuente de búsqueda: Open / Surface Web, Deep Web y Dark Web.

Diferentes segmentos de Internet. Fuente: wikimedia.org

Spoiler "Tres partes de Internet"

Open / Surface Web: una parte indexada de Internet, disponible para búsqueda a través de motores de búsqueda estándar.

La Deep Web es una parte no indexable de Internet que se puede buscar a través de motores de búsqueda estándar. Contiene varias veces más información que la Web Abierta.

La Dark Web es una parte no indexable de Internet, accesible a través de software especializado.

¿Dónde exactamente en ellos buscar huellas digitales que representan la mayor amenaza? En nuestra experiencia, vale la pena cubrir todas las áreas en las que se pueden encontrar activos digitales o elementos de la huella digital de una organización. En algunos casos, las fuentes de información pueden estar ocultas detrás de una determinada solución tecnológica.

Entonces, así es como se vería una lista de fuentes comunes de información:

- Los motores de búsqueda

- Redes sociales (redes sociales, mensajería)

- Elementos de infraestructura externa

- Foros de la industria y el crimen

- Sitios de publicación de empleo

- Dark web (I2P, ToR, etc.)

- Bases de datos especializadas

¿Cómo buscar?

En esta etapa, es necesario acudir a la recopilación directa de información de interés para su posterior análisis. Convencionalmente, existen dos métodos para obtener información: con el uso de herramientas automatizadas y sin su uso.

La búsqueda "manual" no significa que deba seleccionar a una persona que analizará las fuentes de datos seleccionadas día y noche. La característica clave del método es que los empleados de la organización serán la principal fuente de información. En primer lugar, es necesario conectar los departamentos de marketing y RR.HH., es decir, especialistas que interactúan directamente con el "mundo exterior", con el proceso de DRP. Establecer un proceso de comunicación transparente para obtener información sobre sitios potencialmente fraudulentos y discusiones negativas en las redes sociales no es costoso y puede ser útil como ninguna otra solución.

Sin el uso de medios automatizados para encontrar una huella digital, es casi imposible organizar el proceso de DRP al nivel adecuado. Para estos fines, puede utilizar herramientas de pago y gratuitas. Además de la calidad de la información recibida, es importante prestar atención a la posibilidad de integración. Como mínimo, necesita configurar las notificaciones por correo electrónico, la mejor opción sería integrar las herramientas de monitoreo con las soluciones utilizadas para crear un único punto de entrada para recibir información sobre incidentes.

El uso de herramientas de huella digital automatizadas disponibles públicamente permite que un atacante observe una organización. Es importante que los especialistas en seguridad de la información comprendan las técnicas y técnicas utilizadas por los atacantes en la etapa de reconocimiento, es decir, en el proceso de recopilación de información. Para hacer esto, es útil estudiar la matriz MITRE ATT & CK, es decir, las partes de Reconocimiento y Desarrollo de Recursos, que anteriormente formaban parte de un dominio PRE-ATT & CK separado. Estas herramientas ayudarán a construir un proceso permanente de recopilación de información de inteligencia, que cubrirá algunas de las técnicas de la etapa de reconocimiento, o al menos estará con el atacante en pie de igualdad.

La principal ventaja de las herramientas pagas es la facilidad de uso, una base acumulada más amplia y la capacidad de integrarse fácilmente con las soluciones existentes. En nuestra experiencia, algunas fuentes de información serán difíciles de cubrir sin el uso de fondos pagados. El monitoreo de la Dark Web es un excelente ejemplo de esto.

Elegir herramientas para monitorear

Los especialistas en seguridad de la información simplemente no tienen suficientes horas al día para un control completamente "manual" de la presencia de la empresa en Internet. Ha surgido todo un mercado de soluciones y servicios de protección digital contra riesgos (DRP) para agilizar y facilitar la búsqueda de huellas digitales. Su público objetivo, según Gartner, crecerá al 10% en los próximos cinco años, desde el 1% en 2020. Las soluciones de clase brindan visibilidad a varios segmentos de la red para identificar amenazas potenciales y brindar información contextual sobre los participantes en estas amenazas, tácticas y procesos utilizados para llevar a cabo acciones ilegales. Los proveedores de estas soluciones proporcionan principalmente acceso a un portal web que agrega información sobre la presencia digital de una organización. Los productos DRP generalmente admiten la integración con una variedad de protecciones y minimizan los costos de análisis y respuesta.

Elegir herramientas a través de un proveedor de servicios

Una forma de elegir una solución DRP es ponerse en contacto con el MSSP. En este caso, se pueden implementar muchas consultas únicas y complejas llave en mano sin la necesidad de buscar y probar herramientas, así como el contenido de un equipo de analistas.

Para nosotros, como MSSP, el punto de partida en la búsqueda de herramientas y la creación de soluciones personalizadas fue identificar las principales áreas de DRP que son de interés para el mercado. En nuestra opinión, estas áreas son:

- (Brand Protection) — ( , , ..), . , DRP — , . , , , , , .

- (Sensitive Data Monitoring) — « » (Open/Deep/Dark web), .

- (Assets monitoring) — , (, , ).

- OSINT — , DRP-, , .

realizar un análisis de mercado independiente, probar las herramientas seleccionadas, integrar con los sistemas de seguridad de la información / TI existentes (SIEM, sistemas de ticketing / IRP), etc.

El enfoque para encontrar herramientas para una organización que realiza este proceso por sí misma será diferente, ya que las tareas a las que se enfrentan son más específicas.

La mejor opción sería adherirse a una estrategia global de seguimiento:

- si es necesario implementar una tarea compleja que afecte a todas las áreas, la solución óptima sería utilizar una solución DRP como la principal herramienta para monitorear fuentes externas;

- si es necesario cubrir ciertas áreas, use:

- sistemas de monitoreo especializados (herramientas de monitoreo de la Dark Web, herramientas de protección de marca, herramientas de monitoreo de activos externos, herramientas de detección de fugas de datos, etc.)

- Código abierto (incluidas las herramientas OSINT)

Las herramientas OSINT en su forma pura se consideran principalmente como un medio para enriquecer la información, realizar investigaciones complejas, pero en algunos casos y en ausencia de soluciones listas para usar, pueden usarse como un medio de monitoreo o conocimiento de la situación.

Descripción general de las herramientas disponibles públicamente

Hagamos una lista de las herramientas populares disponibles públicamente (en algunos casos, shareware) y las soluciones que se pueden usar para monitorear la huella digital de una organización:

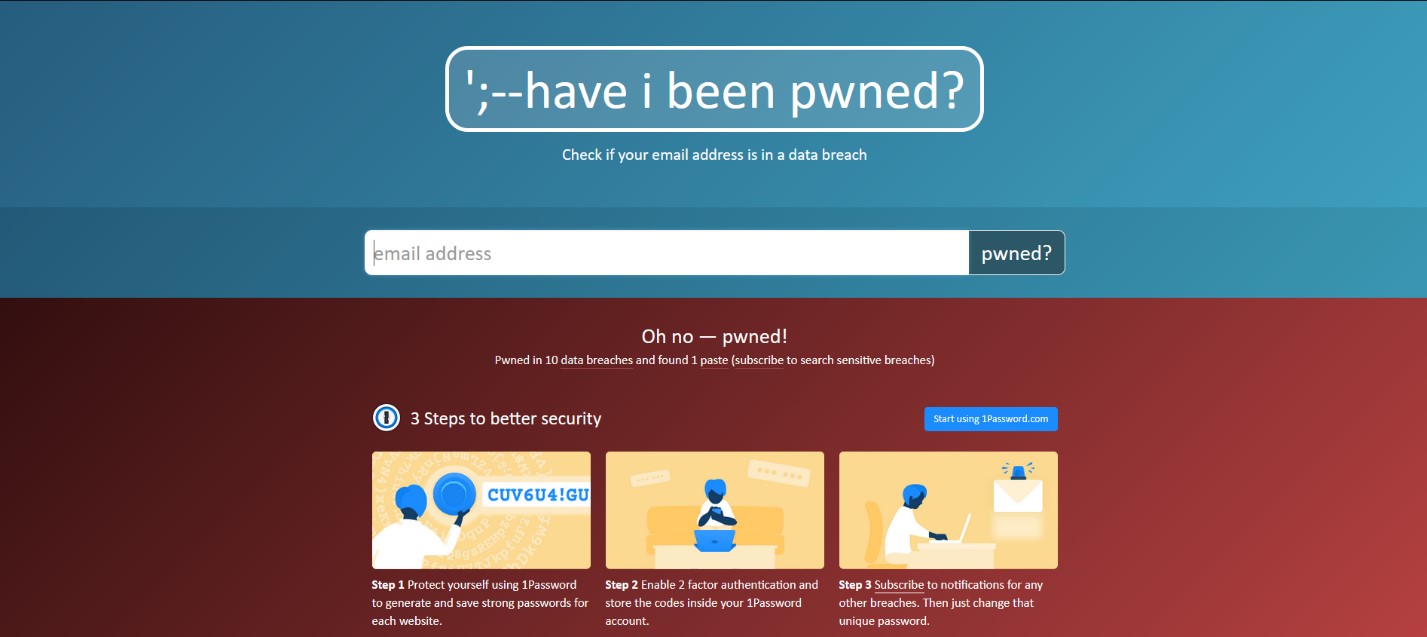

Have I Been Pwned - un servicio que le permite obtener información sobre el hecho de las credenciales comprometidas con la capacidad de monitorear un nombre de dominio (al confirmar los derechos sobre su propiedad). La presencia / aparición de la cuenta de un empleado en la base de datos no significa el hecho de compromiso. Cuando una organización usa contraseñas complejas y que cambian con frecuencia, la probabilidad de que un empleado las use se reduce significativamente. En cualquier caso, el hecho de que haya cuentas de empleados en bases de datos públicas es una buena razón para revisar la política de concienciación sobre seguridad de la información.

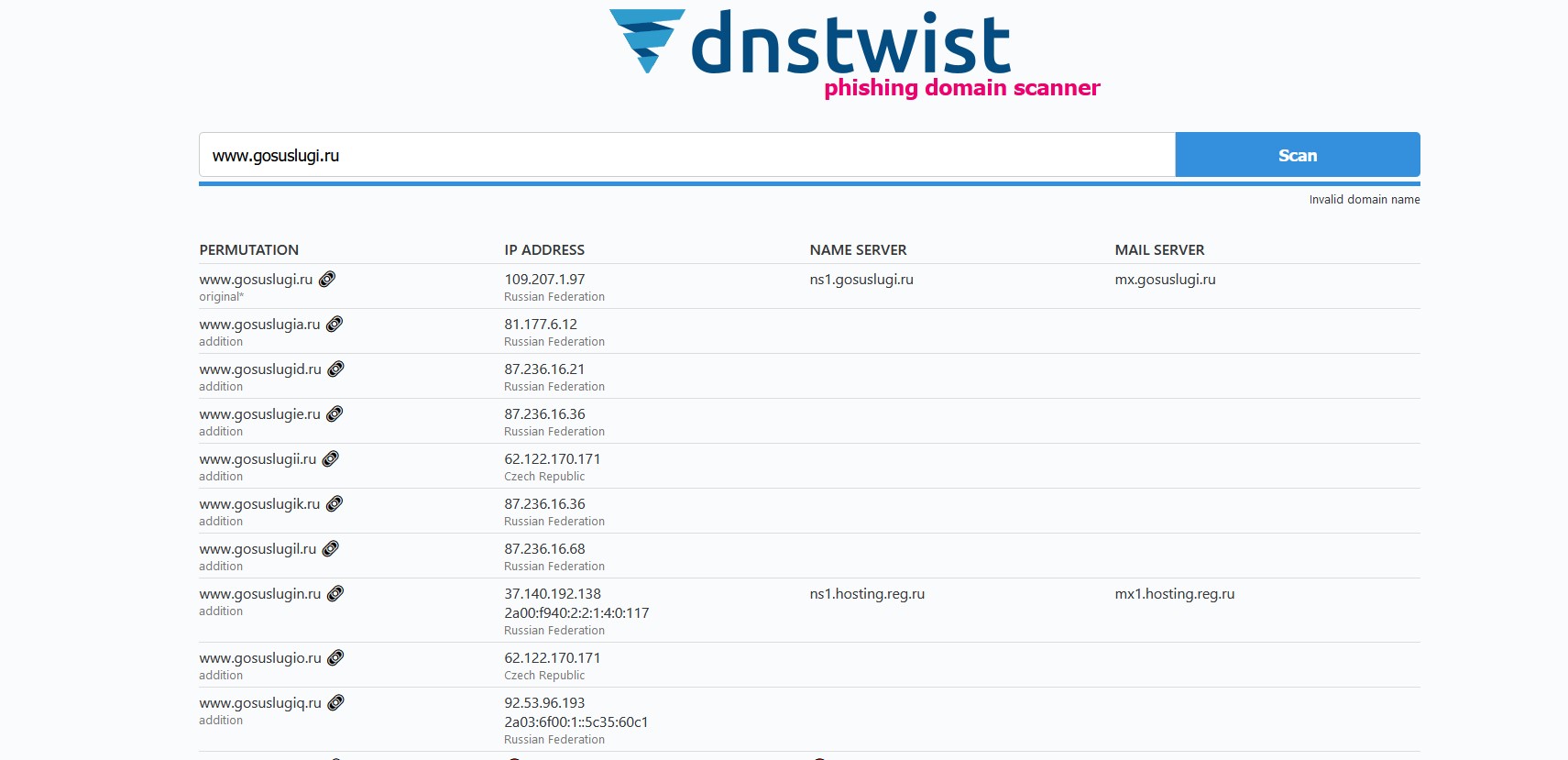

Con la ayuda de herramientas de búsqueda para nombres de dominio similares, puede obtener información actualizada sobre los hechos de ciberocupación, fraude, campañas planificadas de objetivos / phishing. Un ejemplo de una herramienta de este tipo es dnstwist (https://github.com/elceef/dnstwist, dnstwist.it ).

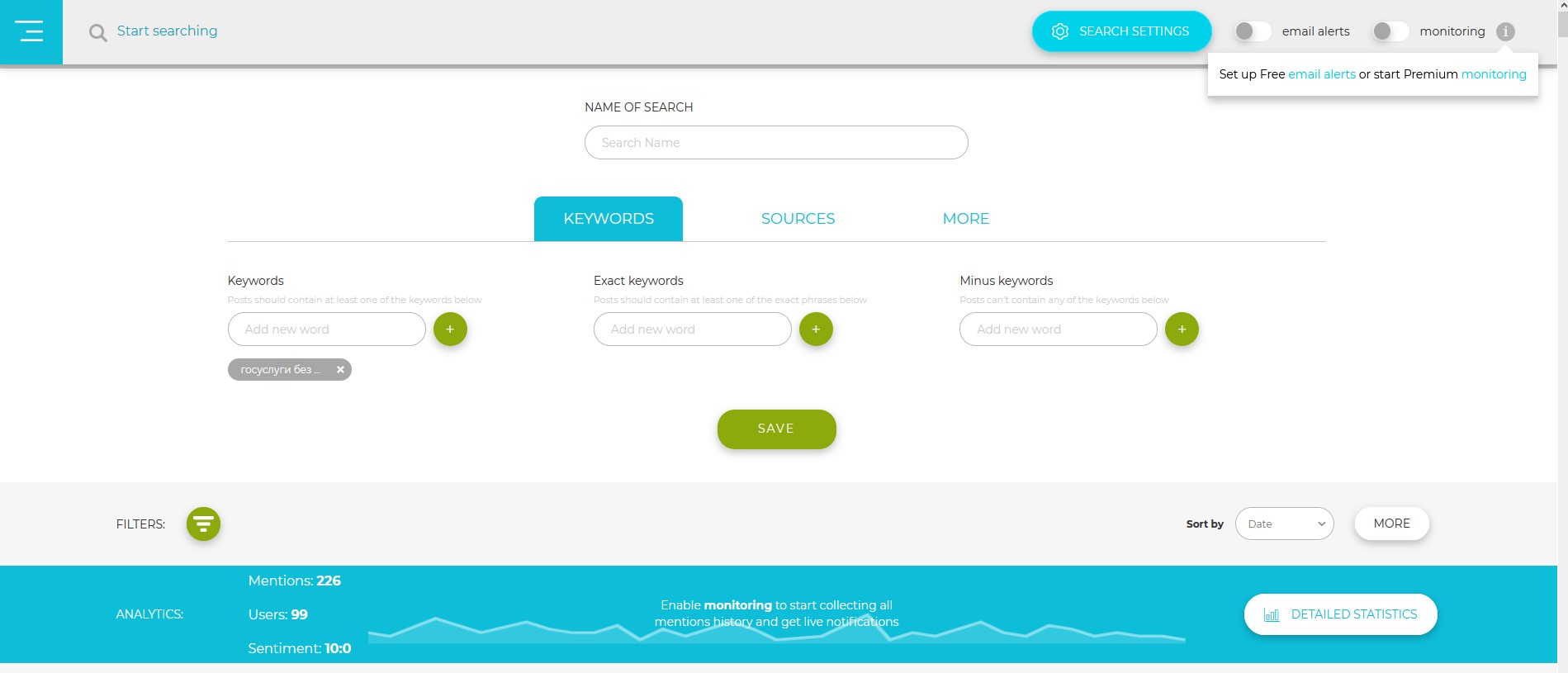

Como parte de la implementación de la estrategia de Protección de Marca, es necesario monitorear redes sociales, aplicaciones móviles, resultados de búsqueda de actividades fraudulentas. Para tales fines, puede utilizar herramientas especializadas para monitorear el espacio de Internet. Un ejemplo de una herramienta de este tipo es Social Searcher .

Este tipo de herramientas pueden cubrir no solo las necesidades de marketing, sino también ser una excelente solución para identificar acciones ilegales que afectan la reputación / beneficio de la empresa. En algunos casos, la cantidad de ofertas / costo de un servicio puede convertirse en una de las métricas de desempeño del departamento de seguridad de la información (lo mismo se puede atribuir a las ofertas en darkweb).

Desafortunadamente, no todas las herramientas disponibles gratuitamente pueden cubrir las fuentes de información necesarias (específicas del mercado ruso); en este caso, puede utilizar marcos de rastreo web gratuitos (Scrapy, BeautifulSoup), que recopilan automáticamente la información necesaria de las páginas web para su posterior análisis. . Con el nivel adecuado de automatización, puede analizar los resultados de búsqueda, las redes sociales, GitHub en busca de rastros de compromiso, actividades fraudulentas. Los rastreadores ya implementados se pueden encontrar en github.com usando "habilidades de búsqueda en Google".

Monitorear GitHub en busca de información "sensible" es más relevante que nunca. GitGraber hace un excelente trabajo con esta tarea .... Esta herramienta caracteriza no solo la flexibilidad en la configuración, sino también la integración proporcionada con Discord, Slack, Telegram.

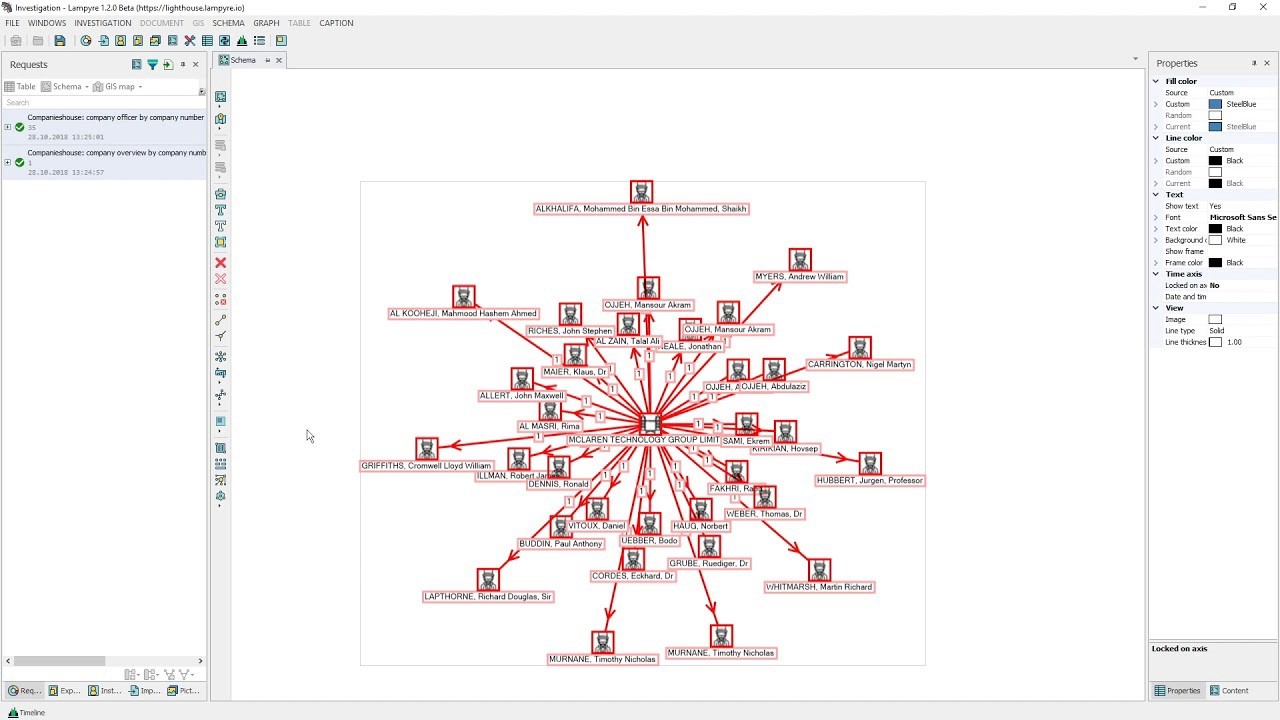

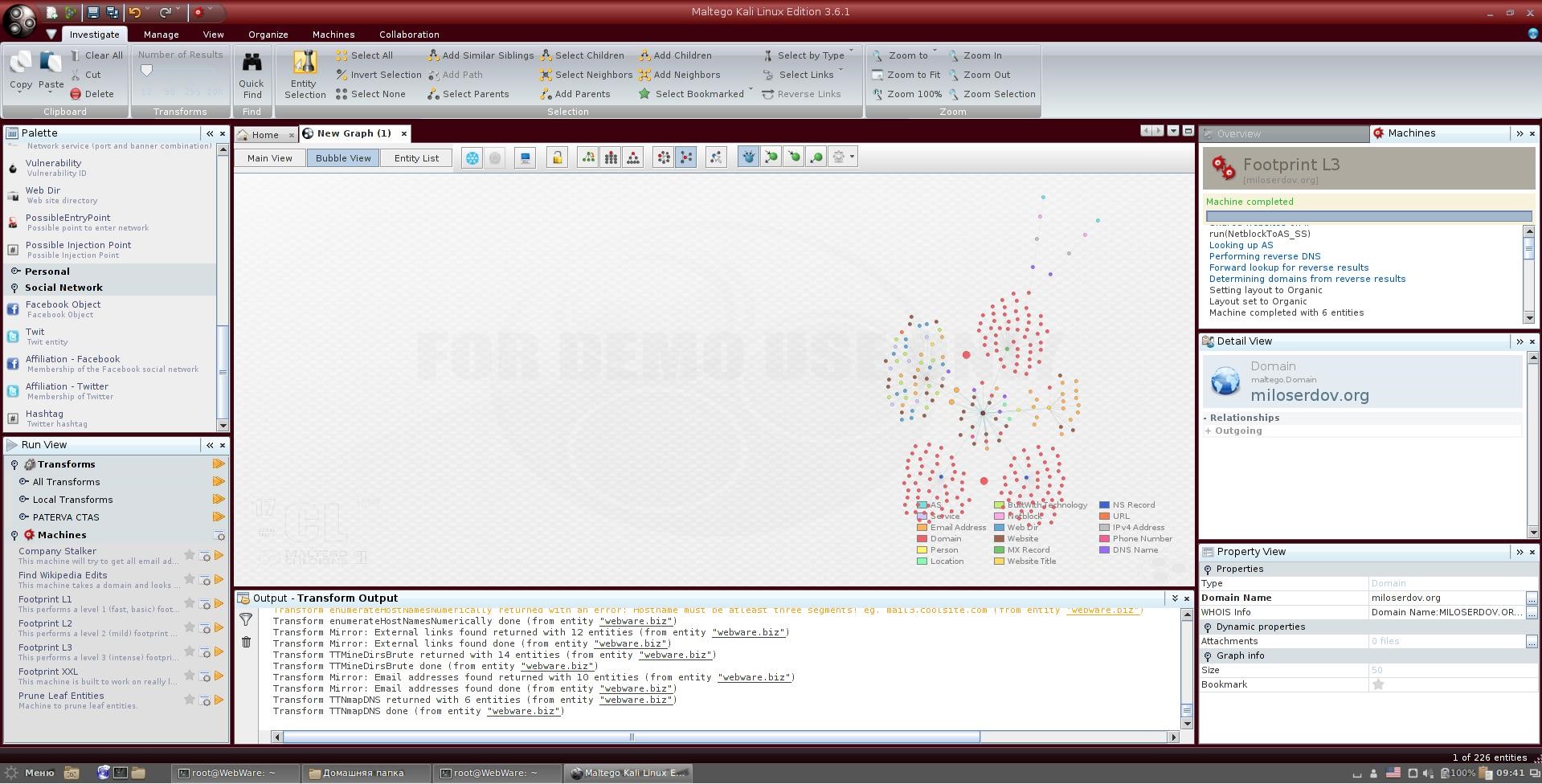

Maltego y Lampyre son herramientas populares para automatizar la recopilación de información en el marco de la investigación, construcción y análisis de conexiones entre diversos sujetos y objetos. Estas herramientas le permiten visualizar datos agregados de una variedad de fuentes públicas y privadas. La comparación de estos productos está más allá del alcance de este artículo, pero podemos decir que con ciertas ventajas de Maltego, Lampyre tiene más contexto ruso, un sistema de precios más transparente (la ausencia de Transformaciones - funciones adicionales que amplían las capacidades del producto), el posibilidad de comprar una versión de pago en la Federación de Rusia.

Por supuesto, esta no es una lista definitiva de todo tipo de herramientas para organizar partes específicas del proceso de DRP. Para encontrar herramientas de monitoreo gratuitas, recomendamos consultar numerosos artículos sobre el tema de "Herramientas OSINT", muchos canales de telegramas discuten diversas técnicas y técnicas para obtener información sobre una organización. Una forma de encontrar herramientas gratuitas es ir al repositorio de GitHub en línea. Al buscar en los temas las palabras clave "typosquatting", "Osint", etc., puede encontrar una gran cantidad de herramientas que son aplicables para cubrir las fuentes de información indicadas.

Asegúrese de consultar la excelente referencia de recursos y herramientas de OSINT ubicada en i-intelligence.eu/uploads/public-documents/OSINT_Handbook_2020.pdf , donde es probable que encuentre la herramienta adecuada para su tarea específica.

Le diremos cómo abordar el proceso de análisis de amenazas digitales y crear un proceso de respuesta la próxima vez.

¡Nos vemos pronto!

Autor: Igor Fitz, Analista del Centro de Monitoreo y Respuesta a Incidentes de Seguridad de la Información Jet CSIRT, Jet Infosystems