¿Cómo se recopilan los datos? En primer lugar, se obtienen de fuentes abiertas, comenzando con la lista de empleados en el sitio web de la empresa. Las redes sociales aportan mucha información: mediante las conexiones entre las cuentas de los empleados en LinkedIn, puede recrear fácilmente la estructura organizativa interna, comprender quién informa a quién.

El siguiente nivel son varios tipos de ataques, como el compromiso del correo electrónico empresarial. Un ejemplo curioso de un ataque comienza con una publicación real de un empleado en las redes sociales de que está de vacaciones. Además, los atacantes en su nombre se comunican con el departamento de contabilidad y solicitan cambiar los datos bancarios para la transferencia de salarios. La imposibilidad de contactar telefónicamente para confirmar la solicitud se debe a la estancia en otro país.

Los ataques que utilizan información corporativa filtrada a la red se ubican en un nivel superior de complejidad. Por ejemplo, los documentos internos de la empresa pueden estar disponibles públicamente en la nube. Incluso si por sí solos no permiten el robo de fondos, la información se puede utilizar para la ingeniería social.

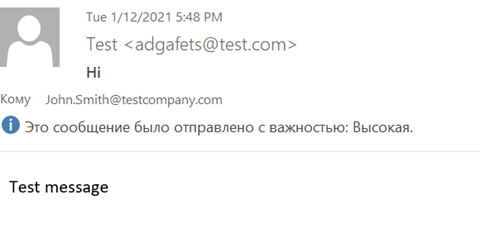

El ejemplo más inusual de un ataque de "correo" en la revisión es el uso de un píxel de seguimiento. Funciona así: un empleado de una empresa de la alta dirección recibe correos electrónicos aparentemente sin sentido, a veces disfrazados de correos de prueba. Los escanea y borra, pero la imagen de seguimiento insertada en el cuerpo de la carta transmite a los atacantes una gran cantidad de datos: la IP desde la que se realiza la conexión, así como las horas aproximadas de trabajo del empleado. Con estos datos, puede mejorar la precisión de los mensajes fraudulentos que requieren "contacto urgente con un consultor externo" o "transferir fondos inmediatamente a una cuenta bancaria específica".

El phishing en el boletín se divide en dos categorías: phishing regular y phishing telefónico. Con lo habitual, todo está claro, se da un ejemplo arriba. En tales mensajes, como regla, se le pide al usuario que siga el enlace e ingrese la contraseña del servicio corporativo. Un ejemplo de phishing de voz: enviamos un correo electrónico a un empleado con un mensaje supuestamente sobre el bloqueo de una cuenta. Después de un tiempo, llega una llamada telefónica, supuestamente de un empleado de soporte técnico sobre el mismo tema. Un ataque a la red social Twitter en el verano de 2020, cuando los atacantes obtuvieron acceso a la consola de administración interna, se cita como un ejemplo exitoso de mímica de apoyo .

La parte final de la revisión describe tipos de doxing corporativo completamente atípicos. Por ejemplo, hackear una cuenta en la red social de un empleado específico, sin ataques a la infraestructura corporativa. Si un empleado es un empleado de alto perfil, las declaraciones en su nombre en una cuenta privada pueden afectar el precio de las acciones de la empresa y generar ganancias para los atacantes. Finalmente, el futuro del fraude corporativo es la síntesis de la voz de los altos directivos de la empresa para robar fondos, dañar la reputación y más. Se desarrollaron ataques únicos exitosos en la red social Clubhouse, donde se notaron repetidamente transmisiones de voz falsas en nombre de personas famosas.

Que mas paso

La vulnerabilidad en Microsoft Exchange se está cerrando a un ritmo increíblemente rápido. Un informe de Microsoft del 22 de marzo afirma que el 92% de los servidores de correo vulnerables ya han sido parcheados. Esto es muy rápido en comparación con la velocidad de cierre de cualquier otra vulnerabilidad, pero no lo suficiente si se tienen en cuenta las peculiaridades del agujero, que da un control total sobre el servidor. De los extraños ataques a servidores que no se han actualizado, o se han actualizado, pero que no cerraron la puerta trasera existente, la semana pasada hubo un hackeo de servidores, supuestamente en nombre del periodista Brian Krebs.

La actualización de iOS, iPadOS y watchOS lanzada el 26 de marzo cierra una vulnerabilidad explotada activamente en el motor WebKit que permite ataques XSS.

El análisis de CitizenLab del código fuente de la aplicación TikTok no reveló ninguna violación de la privacidad. Aquí se requiere una advertencia: los expertos no encontraron funciones fuera de las típicas para este tipo de desarrollo, pero aún se recopilan muchos datos de los usuarios con fines publicitarios.

ZDNet escribe sobre un ataque real como BadUSB. Una empresa de hostelería recibió por correo una unidad flash USB, supuestamente un bono gratuito de una importante cadena minorista. De hecho, la unidad flash emulaba un teclado, lo que permitía descargar e instalar código malicioso.