Tarea: certificado raíz de la autoridad de certificación AD-CA en Linux

Condición 1 . plantee PKI-AD, mientras que la autoridad de certificación raíz debe instalarse en una estación ROOT-CA separada.

Condición 2 . dado que la estación ROOT-CA se usa por un tiempo extremadamente limitado y solo para la liberación de CRT y CRL, entonces el 99% de la estación está en un estado desconectado, el presupuesto para esta estación es cero.

Reflexiones

Los pensamientos son muy simples: para ahorrar presupuesto, PKI-AD se instalará directamente en el servidor de Active Directory, pero ROOT-CA debe plantearse en Linux.

Más adelante en el texto:

ROOT-CA: certificado de estación o centro raíz.

PKI AD-CA: estación con la función "Servicios de certificados de Active Directory"

Decisión

Preparación ROOT-CA. (CentOS7)

El certificado raíz ROOT-CA, lo emitiremos en CentOS, allí también firmaremos el certificado para PKI AD-CA.

Para resolver este problema en una máquina Linux, debe instalar el paquete easy-rsa, que se encuentra en el tutor de epel-release.

yum install epel-releas

yum install easy-rsa

Se pueden encontrar más detalles sobre la documentación de easy-rsa en GitHub / OpenVPN

easy-rsa .

( root)

, - PKI

mkdir -p ~/ROOTca

easy-rsa ROOTca,

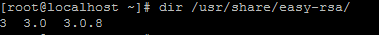

dir /usr/share/easy-rsa/

3.0.8. .

easy-rsa ROOTca

cp -R /usr/share/easy-rsa/3.0.8/* ~/ROOTca

vars,

cat > ~/ROOTca/vars

vars

vars, :

# A little housekeeping: DON'T EDIT THIS SECTION ( )

# Easy-RSA 3.x doesn't source into the environment directly.

if [ -z "$EASYRSA_CALLER" ]; then

echo "You appear to be sourcing an Easy-RSA 'vars' file." >&2

echo "This is no longer necessary and is disallowed. See the section called" >&2

echo "'How to use this file' near the top comments for more details." >&2

return 1

fi

#

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_OPENSSL "openssl"

set_var EASYRSA_DN "org"

set_var EASYRSA_TEMP_FILE "$EASYRSA_PKI/extensions.temp"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_BATCH ""

#

set_var EASYRSA_REQ_COUNTRY "RU"

set_var EASYRSA_REQ_PROVINCE "Russia"

set_var EASYRSA_REQ_CITY "Moscow"

set_var EASYRSA_REQ_ORG "CompanyName"

set_var EASYRSA_REQ_EMAIL "ca@companyname.ru"

set_var EASYRSA_REQ_OU "CompanyName.ru"

set_var EASYRSA_NS_SUPPORT "yes"

set_var EASYRSA_NS_COMMENT "CompanyName Certificate 2021"

#

set_var EASYRSA_KEY_SIZE 4096

set_var EASYRSA_ALGO rsa

# (20 )

set_var EASYRSA_CA_EXPIRE 7300

#

set_var EASYRSA_CERT_EXPIRE 365

# ~

set_var EASYRSA_CRL_DAYS 92

#

set_var EASYRSA_DIGEST "sha256"

, !

! , ROOTca

cd ~/ROOTca

./easyrsa init-pki

, ROOT-CA

./easyrsa build-ca

ROOT-CA

( , 4 )

, vars, .

!!! - “Common Name”.

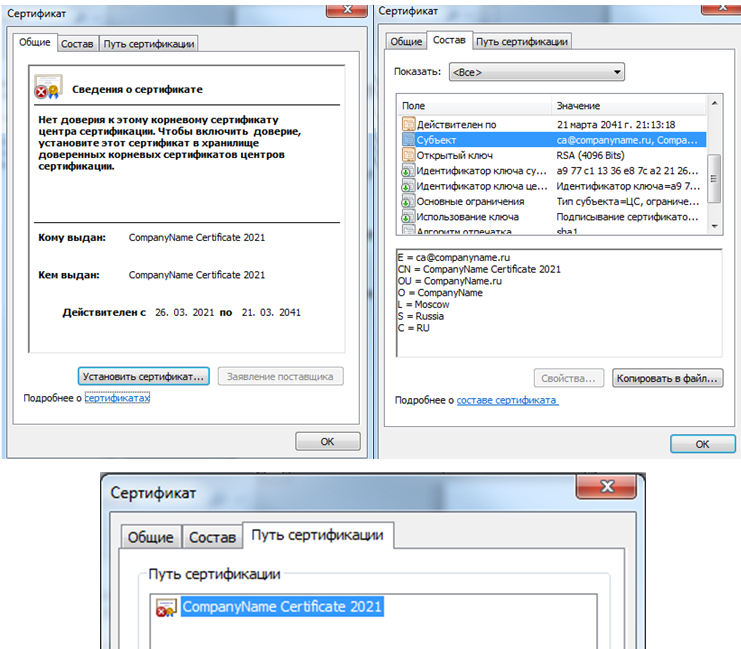

Common Name (eg: your user, host, or server name) [Easy-RSA CA]: CompanyName Certificate 2021.

ROOT-ca PKI

/root/ROOTca/pki/ca.crt

c PKI AD-CA

PKI AD-CA (Windows Server)

PKI AD-CA

ca.crt

! ca.crt ROOT-ca.crt, - . Windows.

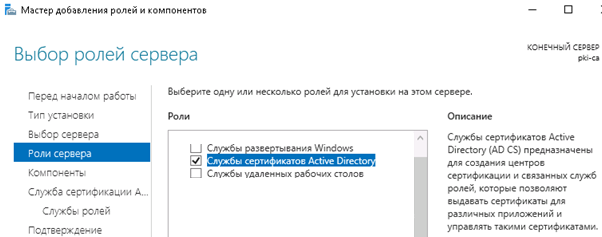

“ Active Directory”

- Active Directory

docs.microsoft.com

:

-

-

-

CA

- REQ

:

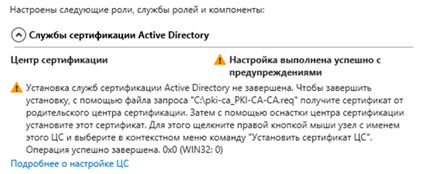

, pki-ca_PKI-CA-CA.req

Linux ROOT-ca /root/ROOTca/pki/

PKI AD-CA

req PKI

./easyrsa import-req /root/ROOTca/pki/pki-ca_PKI-CA-CA.req CompanyName-AD

CompanyName-AD – PKI AD-CA

./easyrsa show-req CompanyName-AD

CompanyName-AD

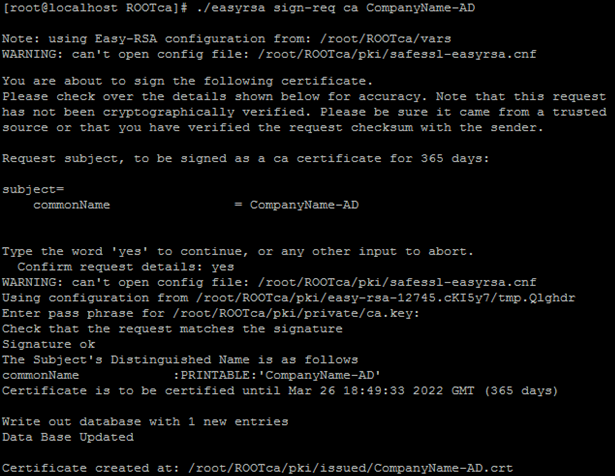

./easyrsa sign-req ca CompanyName-AD

“ ” ca, server.

PKI AD-CA /root/ROOTca/pki/issued/CompanyName-AD.crt

PKI AD-CA

CRL,

/root/ROOTca/pki/crl.pem

( 92 vars, 92 CRL)

crl.pem AD-PKI

PKI AD-CA (Windows Server)

, .

:

: ROOT-ca.crt

CA : CompanyName-AD.crt

: crl.pem

ROOT-ca

ROOT-ca.crt Windows, , , , .

MMC- “” .

: \ \

ROOT-ca.crt " "

“” ->

ROOT-ca.crt .

, ROOT-ca.crt

- !

( , AD)

CRL.

, crl.pem ROOTca.crl

( ROOTca.crl)

ROOT-ca.crt

PKI AD-CA

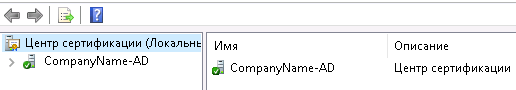

CA PKI AD-CA

" "

CA, CDP AIA

CA

PKI AD-CA > >

, CompanyName-AD.crt .

, CA .

CompanyName-AD.crt P7B .

CompanyName-AD.crt ROOT-ca.crt OpenSSL :

openssl crl2pkcs7 -nocrl –certfile ROOT-ca.crt -certfile CompanyName-AD.crt -out CompanyName-AD.p7b

PKI AD-CA

PKI AD-CA > >

recibimos una PKI - Active Directory en funcionamiento y podemos comenzar a emitir certificados para usuarios, estaciones y servidores. Al mismo tiempo, ROOT-ca está ubicado en una estación con Linux y no tuvimos que dar un servidor separado con Windows para esta tarea.