CC-BY-CA Vadim Rybalko, basado en un meme

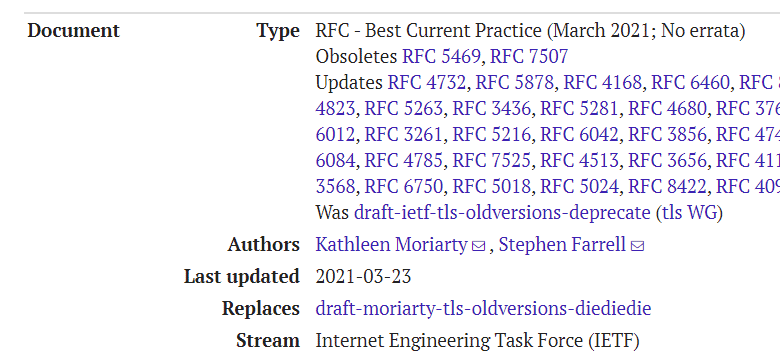

El Grupo de Trabajo de Ingenieros de Internet de IETF ha desaprobado los protocolos de cifrado TLS 1.0 y 1.1. Los RFC relevantes han recibido oficialmente el estatus de "histórico" con una nota

deprecated

.

La bandera

deprecated

indica que el IETF desaconseja enérgicamente el uso de estos protocolos. Por razones de seguridad, es necesario deshabilitar la compatibilidad con TLS 1.0 y 1.1 siempre que sea posible. Esto se indica en el RFC 8996 publicado . Por qué es imposible admitir los protocolos TLS 1.0 y 1.1 se explica en detalle en los párrafos 3, 4 y 5 de este documento.

Como explica el IETF, eliminar la compatibilidad con versiones anteriores de las bibliotecas y el software "reduce la superficie de ataque, reduce el potencial de configuración incorrecta y hace que la biblioteca y el producto sean más fáciles de mantener".

Junto con las versiones anteriores de TLS, el protocolo Datagram TLS (DTLS) versión 1.0 (RFC 4347) también está en desuso, y solo esto, ya que la versión 1.1 no salió.

TLS 1.0 cumple 22 años este año. Desde su adopción, se ha comprendido mejor cómo deben diseñarse los protocolos de cifrado. Han aumentado los requisitos para la fiabilidad de los cifrados. Desafortunadamente, TLS 1.0 y 1.1 no cumplen con estos requisitos.

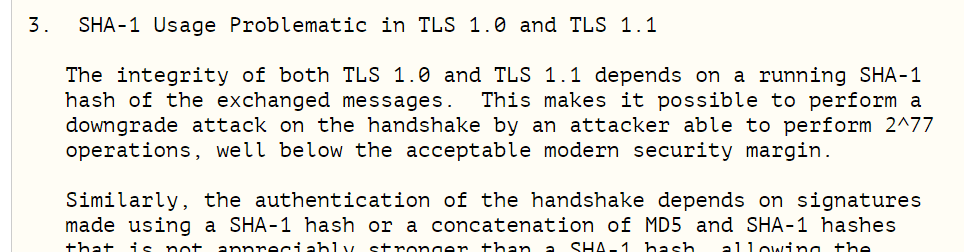

Lo peor es que TLS 1.0 y 1.1 no admiten cifrados criptográficos modernos. Por ejemplo, cuando se dan la mano, necesariamente usan el algoritmo de hash SHA-1. En estas versiones de TLS, no es posible establecer un algoritmo hash más sólido para las firmas ServerKeyExchange o CertificateVerify.

Un borrador de este RFC 8996 se publicó el 14 de septiembre de 2018. Entre otras cosas, menciona que el algoritmo SHA-1 con una fuerza criptográfica de 2 ^ 77 no puede considerarse seguro según los estándares modernos: "2 ^ 77 operaciones [para un ataque] están por debajo del límite de seguridad aceptable".

Estamos hablando del ataque BEAST (Browser Exploit Against SSL / TLS) sobre TLS 1.0 y 1.1, o mejor dicho, sobre cifrados en bloque, donde el vector de inicialización del mensaje

n

se utiliza el último bloque de cifrado del mensaje anterior

(n-1)

.

Los desarrolladores de los principales navegadores acordaron de inmediato cumplir con las recomendaciones de la IETF.

El navegador Chrome fue el primero en dejar de admitir versiones anteriores de TLS en enero de 2019 . A partir de la versión 79, se mostró una advertencia para los protocolos heredados en la consola de DevTools y se planeó un cierre completo para la versión 81 de Chrome en marzo de 2020 (versiones de vista previa, a partir de enero de 2020). Al mismo tiempo, Microsoft , Mozilla y Apple anunciaron el abandono de TLS 1.0 y 1.1 .

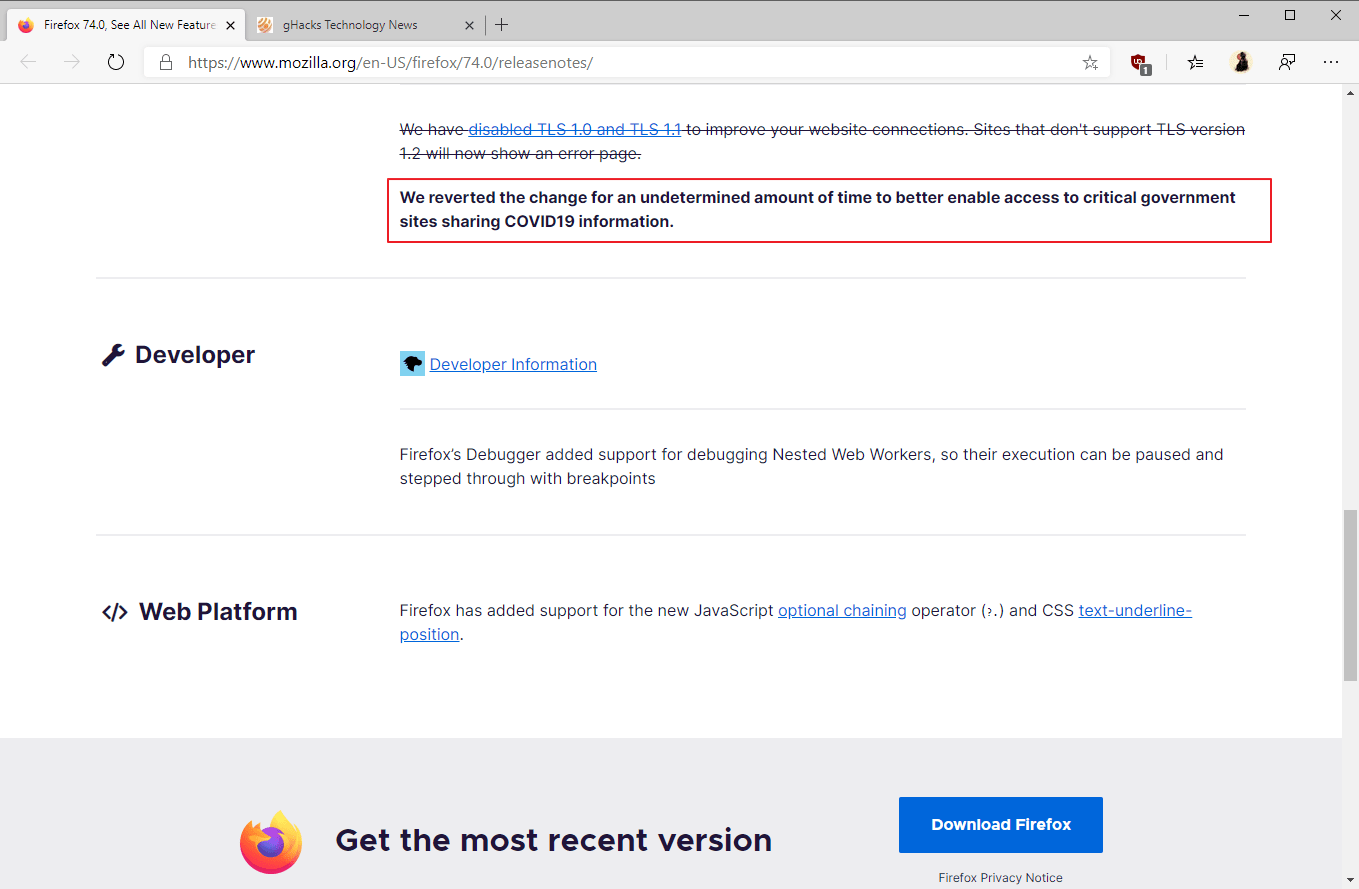

Sin embargo, no todo salió según lo planeado. En marzo de 2020 Firefox se negó temporalmente a eliminar el soporte para TLS 1.0 y 1.1 . Formalmente, esto se hizo debido al coronavirus (vea la captura de pantalla a continuación), pero de hecho, los desarrolladores de Mozilla temían que los colegas de Google retrocedieran y dejaran el soporte para TLS 1.0 y 1.1, por lo que Firefox será el único navegador sin este soporte.

Pero al final, el soporte para protocolos antiguos en los navegadores aún estaba deshabilitado. Si es necesario, puede cambiar la configuración en Firefox

security.tls.version.enable-deprecated

.

TLS 1.0 y 1.1 se están eliminando gradualmente de aplicaciones y servicios. Amazon, CloudFlare, GitHub, KeyCDN, PayPal y otros servicios web han hecho esto. Desde el 15 de enero de 2020, la compatibilidad con protocolos antiguos se ha desactivado en los recursos de Habr .