Introducción

¡Hola a todos!

Trabajo en el campo de la seguridad de la información y analizo la seguridad de las aplicaciones web. En mi tiempo libre, trato de mejorar mis habilidades técnicas y, por lo tanto, practico bughanting en la plataforma hackerone o resuelvo labs en hackthebox .

En general, es lógico realizar cualquier análisis de una aplicación web desde la etapa de recolección de información o reconocimiento (como se quiera, esto no cambia la esencia). En la etapa de recopilación de información sobre el sistema bajo investigación, utilizo una herramienta llamada nmap . Me atrevo a asumir que esta legendaria utilidad no necesita presentación, pero si de repente alguien no escucha aquí está el enlace .

Nmap es una aplicación de consola (sí, por supuesto, hay varias bifurcaciones, por ejemplo Zenmap, etc.), y su salida también se muestra en la consola de forma predeterminada. Por supuesto, también admite guardar en un archivo, en diferentes formatos, no me extenderé en esto en detalle, cualquiera que esté interesado puede ver la lista completa de claves. ( Lista de opciones para Nmap ).

Todo está bien cuando escanea N - hosts, y esta N no excede de 10 o 20 piezas. Pero, ¿y si el número de hosts aumenta mucho? Ahora imaginemos que algunos de estos hosts, por ejemplo, dev.example.com o test123.example.com, simplemente fueron olvidados por los desarrolladores para retirarlos y no se incluyen en el análisis. ¿Cada vez que escribe un informe y dedica una parte importante de su tiempo a él?No soy un fanático de los informes garabateados en absoluto, especialmente en una etapa tan simple. Por lo tanto, comencé a buscar formas sencillas de resolver este problema.

Como decían los clásicos, todo lo ingenioso es sencillo.

nmap-bootstrap-xsl

Enlace al github del desarrollador Produce una

bonita página html donde todo está convenientemente desglosado y presentado.

¿Cómo utilizar?

1. Descargue el enlace de la hoja de estilo .

2. Agregue nmap-bootstrap.xsl como hoja de estilo a su escaneo de Nmap con el argumento --stylesheet:

nmap -sS -A -p0-65535 -oA drive2 --stylesheet /home/kali/OSINT/nmap-bootstrap-xsl/nmap-bootstrap.xsl -iL /home/kali/Documents/Habr/drive2_domain.txt

drive2: el nombre del archivo xml que se creará después del trabajo de nmap

3. Utilice xsltproc para convertir el archivo a html.

xsltproc -o drive2.html /home/kali/OSINT/nmap-bootstrap-xsl/nmap-bootstrap.xsl drive2.xml

drive2.html - el nombre de la página html que resultará

drive2.xml - el nombre del archivo xml que se creó después de nmap

Demostración de trabajo

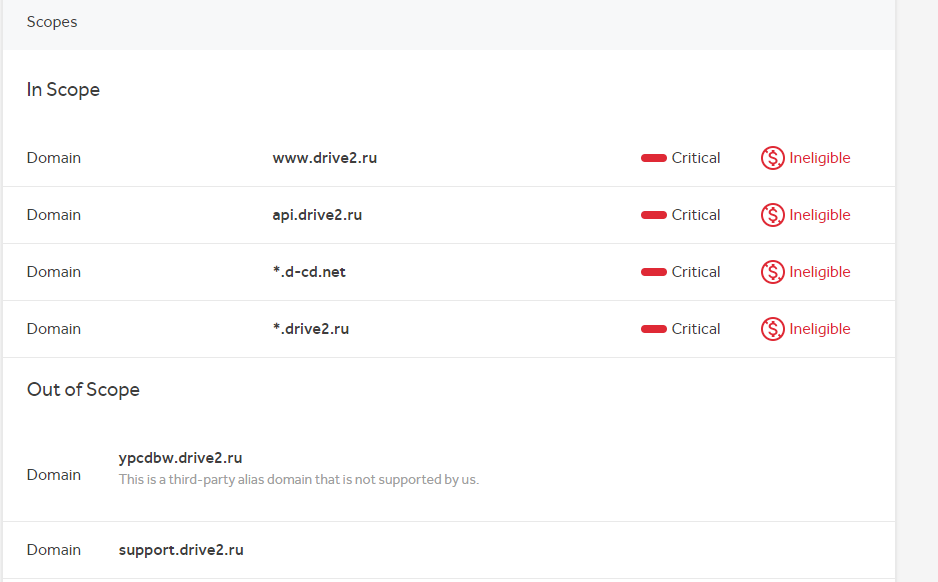

Para demostrar el trabajo tomamos cualquier programa abierto de recompensas de errores, por ejemplo DRIVE.NET, Inc .

Busquemos todos los dominios del dominio * .drive2.ru y escaneémoslos con nmap de inmediato usando el estilo nmap-bootstrap-xsl.

1. Busque dominios del dominio * .drive2.ru usando sublister ( enlace a github )

2. Ejecute el escaneo de nmap

3. Archivos recibidos después del escaneo.

4. Utilice xsltproc para convertir el archivo a html.

xsltproc -o drive2.html /home/kali/OSINT/nmap-bootstrap-xsl/nmap-bootstrap.xsl drive2.xml

5. Observamos el resultado

Un ejemplo de la página html final agregada al disco Yandex. ( enlace al disco Yandex )

Producción

La solución presentada es lo más simple posible. Solo necesita descargar este estilo y habilitarlo al escanear. Esto le permitirá obtener una lista de hosts con puertos y servicios abiertos, en un formato legible y conveniente.

Espero que la información proporcionada le ayude a ahorrar tiempo en las tareas que encontré y describí en el artículo.

También sería interesante saber quién usa qué para tales tareas. Será genial si compartes algo interesante en los comentarios. Todo castor.