Como descubrió el experto, Footfallcam, diseñada para contar a las personas que pasan, está construida sobre una placa Raspberry Pi. El análisis de firmware mostró no solo los archivos de depuración "olvidados" por el desarrollador (y una pista de música), sino también una contraseña fija para acceder a la red Wi-Fi de un usuario estándar del sistema operativo Raspbian con una contraseña predeterminada, así como el acceso SSH habilitado. . En otras palabras, cuando se agrega a la red corporativa, el dispositivo representa un enorme agujero de seguridad. Pero este no era el único producto del fabricante con un enfoque de protección extraño.

El drama comenzó en el transcurso de una conversación privada entre el investigador y el productor. Los representantes de Footfallcam solicitaron a OverSoftNL y su empresa servicios de pruebas de penetración, pero después de una estimación preliminar del costo, el investigador fue acusado públicamente de extorsión y prometió informar a la policía. Aquí, otro investigador, Andrew Tierney, se unió a la historia al publicar una descripción general de los problemas en otro dispositivo del mismo fabricante el 14 de febrero . Esta vez se trataba de Nurserycams. Se instalan en jardines de infancia y se anima a los padres a descargar una aplicación a través de la cual pueden acceder a la transmisión de video.

La utilidad impone una serie de restricciones de acceso para que solo los padres puedan obtenerla y solo en un momento determinado. Resultó que Nurserycam no solo se comunica con la aplicación a través de un protocolo HTTP inseguro, sino que los padres autorizados reciben una contraseña de administrador para acceder a la cámara web, que no cambia. Aunque las contraseñas no se expusieron directamente en la aplicación, fueron fáciles de extraer del flujo de datos. En este caso, el fabricante de cámaras web intentó ignorar los problemas actuales, llamando al acceso de administrador "cebo para piratas informáticos". Al mismo tiempo, hubo algunos cambios en la API para trabajar con cámaras, que, sin embargo, no solucionaron nada.

El acorde final de la historia fue la filtracióndatos del usuario, presumiblemente como resultado de la piratería de los servidores de la empresa. Se conoció el 22 de febrero: se hizo pública información sobre 12.000 clientes de Nurserycam, incluidas contraseñas de texto sin cifrar. Basándonos en el análisis de vulnerabilidades, podemos hablar de muchos años de ignorar los medios básicos de protección de los datos de los usuarios. Esto también lo indican los testimonios de los clientes de Nurserycam: hace unos años, alguien descubrió que se puede obtener acceso directo a cualquier transmisión de video iterando sobre los números en la URL, y el archivo de las grabaciones permaneció en FTP durante algún tiempo sin un contraseña.

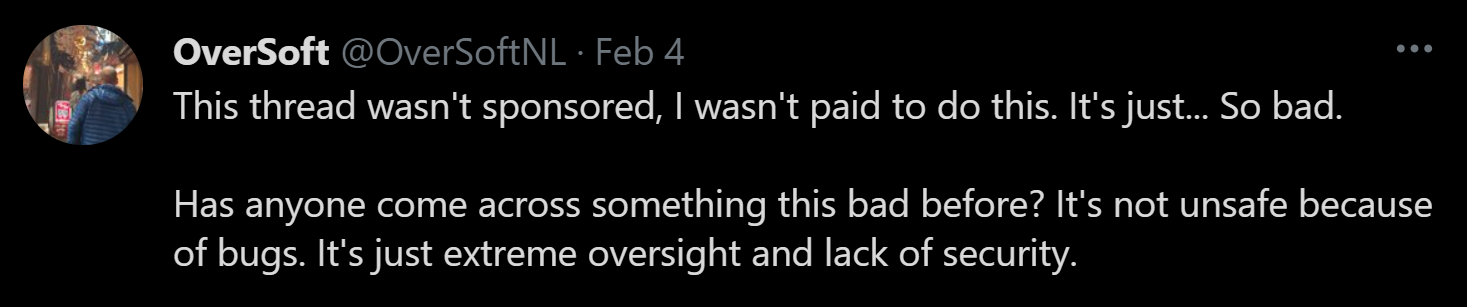

Entre otras cosas, esta historia es un ejemplo de comunicación desagradable entre los especialistas en seguridad y el proveedor. La información sobre las vulnerabilidades se puso a disposición del público antes de que el fabricante pudiera reaccionar. Pero también hizo todo lo posible por tal resultado, en lugar de una comunicación constructiva, enviando amenazas y atacando a los investigadores públicamente desde cuentas falsas de Twitter. Todo lo que pudiera salir mal salió mal.

Que mas paso

Los expertos reiteran los peligros de las habilidades (esencialmente software de terceros) para los altavoces inteligentes Amazon Alexa ( noticias , investigación ). Una serie de agujeros de seguridad permiten, en teoría, utilizar las habilidades para ataques de phishing a usuarios y otras cosas. Los representantes de Amazon (sin embargo, como en otros casos similares) niegan la posibilidad de ataques maliciosos en dispositivos de voz inteligentes.

Los especialistas de Kaspersky Lab han publicado un nuevo estudio sobre las actividades del grupo Lazarus, en parte relacionado con el reciente ataque a los investigadores de seguridad.

Otro informe de Kaspersky Lab cubrela evolución del software acosador para la vigilancia ilegal de personas.

En India , se descubrió una filtración a gran escala de datos sobre quienes pasaron la prueba del coronavirus.

En los switches Cisco Nexus 3000 y Nexus 9000, encontraron (y cerraron) una vulnerabilidad crítica, que se calificó en 9.8 puntos en la escala CvSS: hizo posible obtener derechos de root de forma remota.