En el último The Standoff, expertos del PT Expert Security Center , en este caso representantes del equipo del SOC global del ciberpolígono, monitorearon las acciones de los equipos de atacantes y defensores de la copia digital de la metrópoli FF, el enfrentamiento. tuvo lugar en tiempo real y duró 123 horas. Anteriormente, escribimos sobre cómo el SOC global monitoreaba todo lo que estaba sucediendo en la infraestructura de la ciudad virtual, cómo el departamento de detección de malware detectaba e investigaba troyanos de "redirectores" usando PT Sandbox y cómo monitoreamosdetrás de todos los recursos web del ciberpolígono utilizando PT Application Firewall. Ahora hablemos de la seguridad de las redes tecnológicas de los objetos de la ciudad virtual y los resultados de la monitorización realizada mediante el análisis en profundidad del tráfico tecnológico PT Industrial Security Incident Manager (PT ISIM).

En este artículo, hablaremos sobre qué ataques al segmento tecnológico de la red de instalaciones de la ciudad fueron detectados por el sistema, y observaremos cómo estas amenazas corresponden al nivel real de seguridad de los sistemas industriales.

¿Qué fue atacado en The Standoff?

El modelo de la ciudad en el ciberpolígono The Standoff incluyó copias digitales de objetos de infraestructura controlados por sistemas SCADA reales y PLC: exactamente los mismos se instalan en empresas reales. Estos son los elementos y objetos que pueden haber sido atacados por competidores de equipos de lectura:

sistemas de control para interruptores y barreras en el ferrocarril,

cinta de equipaje en el aeropuerto,

pasarela telescópica en el aeropuerto,

grúa en el puerto marítimo,

Centro de negocios HVAC,

una noria en un parque de atracciones,

semáforos en el centro de negocios,

alumbrado público,

subestación (electricidad de toda la ciudad),

válvulas de compuerta de una estación de distribución de gas automatizada,

Turbina CHP,

armario de control de incendios para CHP,

turbinas eólicas en una central eléctrica,

sistemas de control de producción en una planta petroquímica,

sistemas de control de la producción de petróleo.

, , , SOC The Standoff PT ISIM.

Back2oaz odeby Nuft, . red teams SCADA , — . - , .

:

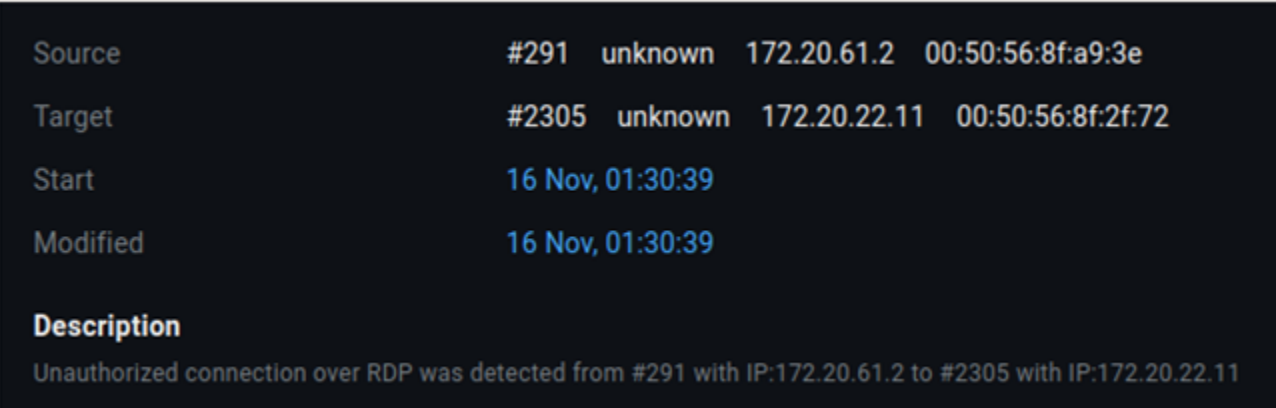

RDP 172.20.61.2 SCADA 172.20.22.11 ( 01:30). SCADA-.

CIP SCADA 172.20.22.11 172.20.23.11 (09:02). ( , : 0x349, 0x68 (SFC Forces), 0x6b (SymbolObject)). , .

CIP. , , . , , MaxPatrol SIEM, PT Sandbox, PT NAD PT ISIM. , . , : SCADA- .

, . , , , . , , , .

FF 25 Hours, . Back2oaz, SCADA . — , .

:

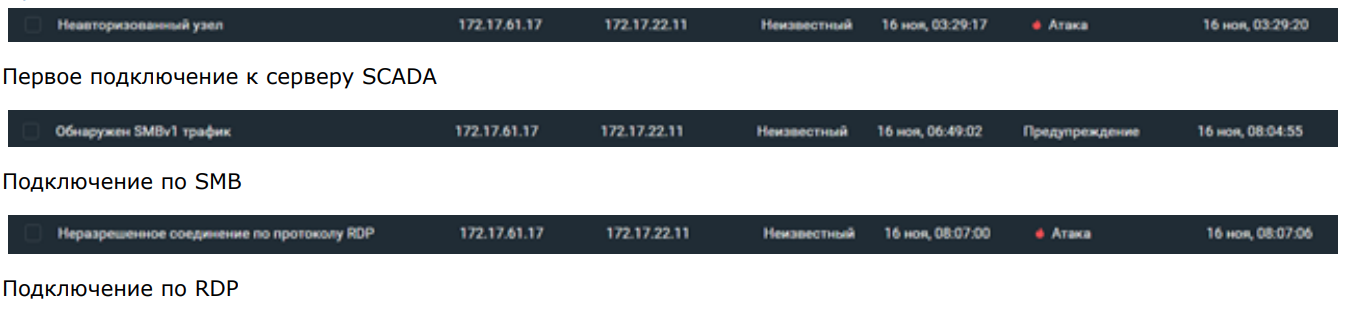

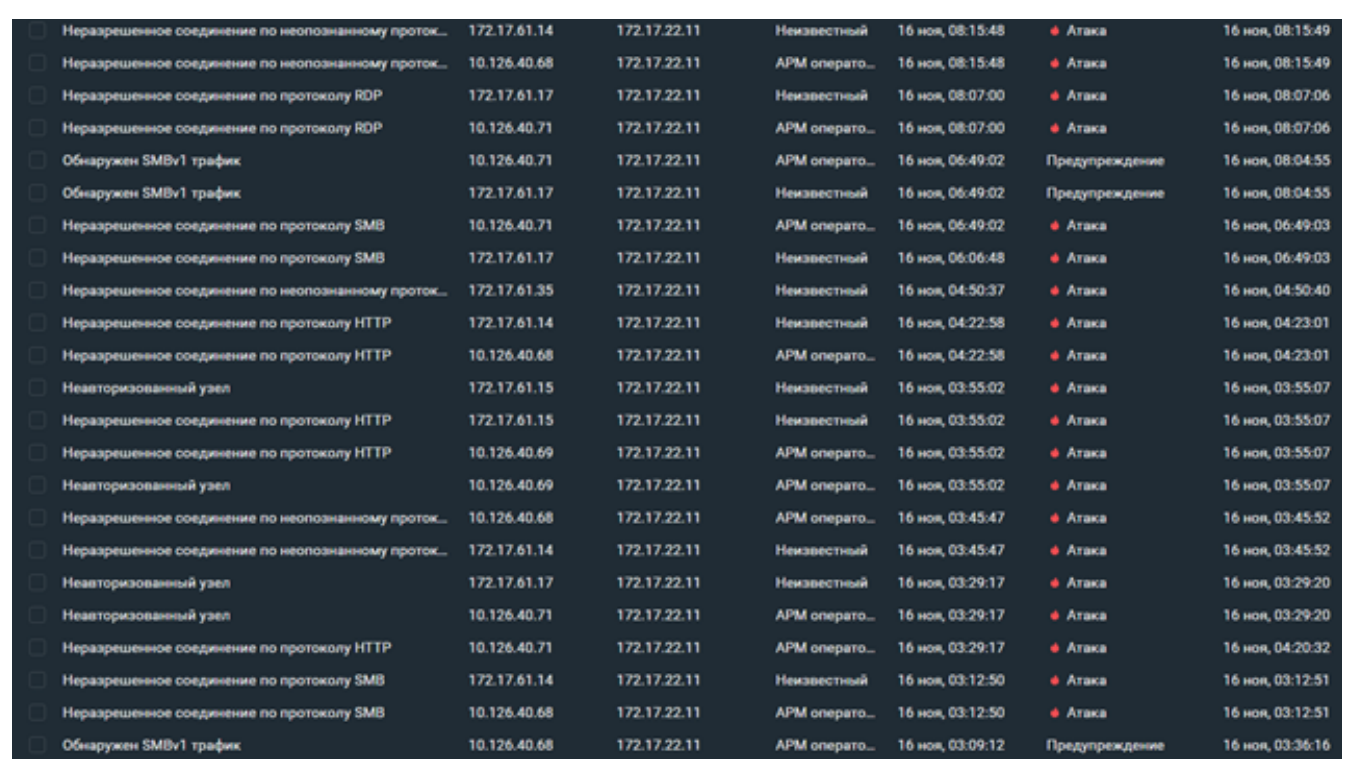

TCP 172.17.61.17 SCADA 172.17.22.11 (03:29). , .

SMB 172.17.61.17 SCADA 172.17.22.11 (06:06). . , .

RDP 172.17.61.17 SCADA 172.17.22.11 (08:07). SCADA-.

, SCADA 172.17.22.11 172.17.23.11 (08:25). SCADA — . , . SCADA- , . , NTA ( , PT ISIM proView Sensor).

PT ISIM.

, . , . , , MaxPatrol SIEM, PT Sandbox, PT NAD PT ISIM. , . , , , . , . , .

Nuft — . Back2oaz. SCADA RDP, , - — . , , , , , .

:

RDP 172.20.61.17 SCADA 172.20.22.10 (19:30). SCADA-.

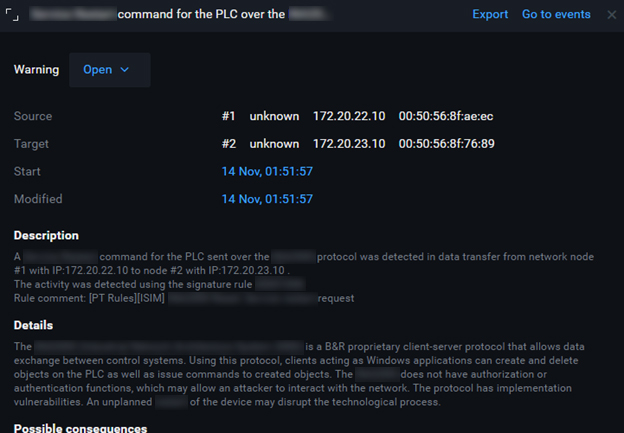

, SCADA 172.20.22.10 172.20.23.10 (01:51 ). , . . , , .

PT ISIM .

The Standoff, , , . , . , . , . — SIEM-, ; .

: , Positive Technologies