Desde la invención del correo electrónico, los ataques de phishing se han dirigido tanto a personas como a organizaciones, volviéndose más sofisticados y disfrazados con el tiempo. Un ataque de phishing es uno de los métodos más comunes utilizados por los piratas informáticos para infiltrarse en las cuentas y redes de sus víctimas. Según Symantec , cada 2.000 correos electrónicos son correos electrónicos de phishing, lo que significa que hay alrededor de 135 millones de ataques al día.

Y aunque los ataques de phishing no son infrecuentes durante mucho tiempo, en tiempos de crisis su número aumenta drásticamente. Los estafadores se están aprovechando del caos y la confusión causados por los acontecimientos recientes. En momentos como estos, muchos esperan cartas de fuentes oficiales como organizaciones de expertos, compañías de seguros o agencias gubernamentales. Esto brinda a los delincuentes una excelente oportunidad para disfrazar sus correos maliciosos como correos electrónicos de fuentes oficiales. Estos correos electrónicos aparentemente inofensivos redirigen a los usuarios a sitios fraudulentos para engañarlos para que ingresen información confidencial.

¿Qué es el phishing?

En términos simples, el phishing es una táctica de enviar correos electrónicos fraudulentos para engañar a los destinatarios para que hagan clic en un enlace malicioso o descarguen un archivo adjunto infectado para robar su información personal. Estos correos electrónicos pueden parecer mensajes de fuentes confiables: comerciantes, bancos o personas o equipos de su propia organización, como RR.HH., su gerente o incluso el CEO.

Si sus empleados no pueden reconocer los signos de phishing, toda su organización está en riesgo. Según la investigación de Verizon, el tiempo promedio que le tomó a la primera víctima de una campaña de phishing a gran escala abrir un correo electrónico malicioso fue de 16 minutos, y tardó el doble en reportar una campaña de phishing al departamento de seguridad cibernética: 33 minutos.

Teniendo en cuenta que el 91% de los delitos cibernéticos comienzan con un correo electrónico de phishing exitoso , esos 17 minutos pueden ser un desastre para su empresa.

Métodos de ataque de phishing

Como se mencionó, la mayoría, si no todos los ataques de phishing, comienzan con un correo electrónico que parece enviado por una fuente legítima, pero los métodos de ataque y penetración posteriores pueden variar. Algunos de los métodos son bastante simples y consisten en engañar al usuario para que haga clic en un enlace e ingrese información confidencial, mientras que otros son más sofisticados, por ejemplo, lanzar un archivo ejecutable que imita el proceso real y accede a la computadora y red de la víctima. para ejecutar programas maliciosos de forma invisible.

Normalmente, un ataque de phishing utiliza varias técnicas para engañar a una víctima. Por ejemplo, no es raro que los estafadores utilicen la manipulación de enlaces y la suplantación de sitios web., que en combinación da a sus acciones la máxima persuasión. Lo primero que ve cuando recibe un correo electrónico de phishing es un enlace de apariencia creíble que conduce a un sitio confiado y utilizado con frecuencia como Facebook, Amazon o YouTube, y un mensaje que lo insta a seguir ese enlace por varias razones. Estos mensajes pedirán a los usuarios que ingresen información confidencial, alegando que hay un problema con su cuenta o pedido que debe resolverse. Aquí es donde entra en juego el siguiente truco: la suplantación de sitios web .

Aunque a primera vista, el vínculo puede parecer un sitio web legítimo, por ejemplo, "amazon.com", si lo inspecciona más de cerca, encontrará inconsistencias menores o inconsistencias que revelan la verdadera naturaleza del enlace. La creación de tales dominios fraudulentos, similar en ortografía a sitios conocidos, se llama typequatting . Estos sitios maliciosos están lo más cerca posible de páginas reales y los usuarios desprevenidos pueden ingresar sus credenciales en ellos. Los piratas informáticos pueden ingresar los datos robados en el sitio real.

Además, los piratas informáticos a menudo adjuntan un archivo desprevenido o agregan un enlace que, al hacer clic, descargará en secreto software malicioso que se infiltrará en el sistema de la víctima. Estos ataques suelen inyectar malwarehaciéndose pasar por un archivo ejecutable real. Al ejecutarse en segundo plano, dicho programa recorrerá la red del usuario para robar información confidencial, como cuentas bancarias, números de seguridad social, credenciales de usuario y más. A veces, el malware incluye ransomware que se cuela a través de la red de la víctima, cifrando y moviendo datos confidenciales para el almacenamiento de rescate.

Tipos de ataques de phishing

El método de ataque más popular entre los estafadores de phishing es crear el mayor alcance posible. Envían correos electrónicos estándar en nombre de sitios conocidos a tantos destinatarios como sea posible, con la esperanza de que alguien caiga en sus trucos. Esta es una forma eficaz, pero no la única, de enganchar a la víctima. Algunos ciberdelincuentes utilizan métodos más sofisticados para lograr sus objetivos, como el spear phishing, el clon phishing y la caza de ballenas .

Spear phishing y caza de ballenas

Al igual que con los ataques de phishing habituales, el phishing y la caza de ballenas dirigidos (dirigidos) utilizan correos electrónicos de fuentes confiables para engañar a las víctimas. Sin embargo, en lugar de enviar correos masivos a varios destinatarios, el spear phishing se dirige a personas específicas o se hace pasar por una persona de confianza para robar credenciales o información.

Similar al spear phishing, la caza de ballenas (literalmente "caza de ballenas") está dirigida a una persona específica de alto rango . En lugar de apuntar a un grupo más amplio como un departamento o equipo, los atacantes dirigen a su capitán interno Ahab hacia objetivos de alto nivel (líderes e influyentes) con la esperanza de golpear a su ballena blanca.

Los cazadores de ballenas buscan hacerse pasar por la alta dirección, como el director ejecutivo, el director financiero o el director de recursos humanos, para convencer a los miembros de la organización de que revelen información confidencial de valor a los atacantes.

Para que la caza de ballenas tenga éxito, los atacantes deben estudiar a su víctima mucho mejor que el phishing normal para lucir lo más auténtico posible. Los atacantes esperan usar la autoridad que dicen tener para convencer a los empleados u otros ejecutivos de que no verifiquen ni cuestionen sus solicitudes.

Durante mi trabajo en la empresa anterior, también me convertí en un objetivo de Wailing: un estafador que se hacía pasar por mi CEO pidió su número de teléfono para poder llamarme y solicitar un servicio. Afortunadamente, había muchos signos claros de fraude en la carta. Lo más obvio fue que la oficina del CEO estaba a solo unos pasos de mi escritorio, ¡así que podría caber fácilmente si me necesitaba!

Clonar phishing

El clon phishing no es tan ingenioso como el spear phishing o la caza de ballenas, pero no es menos efectivo. Todos los elementos básicos de una estafa de phishing son inherentes a este método de ataque, pero la diferencia es que en lugar de hacerse pasar por un usuario u organización con una solicitud específica, los atacantes copian un correo electrónico real que fue enviado previamente por una organización legítima . Luego, los piratas informáticos utilizan la manipulación de enlaces para falsificar el enlace real del correo electrónico original y redirigir a la víctima a un sitio fraudulento. Allí, engañan a los usuarios para que ingresen credenciales que los atacantes usarían en un sitio real.

Ejemplos de estafas por correo electrónico

Los estafadores a menudo falsifican correos electrónicos oficiales de minoristas como Amazon o Walmart, alegando que el usuario necesita ingresar sus credenciales o información de pago para completar un pedido. Los enlaces en el correo electrónico lo llevarán a una página de destino que parece real, donde puede ingresar información confidencial.

Con el desarrollo del comercio electrónico, así como en el contexto de una pandemia, el número de compras online ha alcanzado proporciones sin precedentes, lo que significa que los estafadores tienen más trabajo. Durante las vacaciones, cuando todo el mundo compra regalos en grandes cantidades, el número de estafadores crece exponencialmente. Muchas personas hacen tantas compras que dejan de pensar y de darse cuenta de que algo anda mal con su pedido.

Un ejemplo de una estafa de phishing que ha ganado terreno en la temporada navideña de 2020 es un correo electrónico falso de Amazon que informa a los clientes que inicien sesión para actualizar la información de facturación y la dirección de cumplimiento de pedidos.

( Fuente )

Personalmente, sigo recibiendo correos electrónicos de Amazon sobre entregas, fechas de llegada, confirmaciones y más. Si no supiera qué buscar para identificar la suplantación de identidad, fácilmente me habría enamorado de los estafadores.

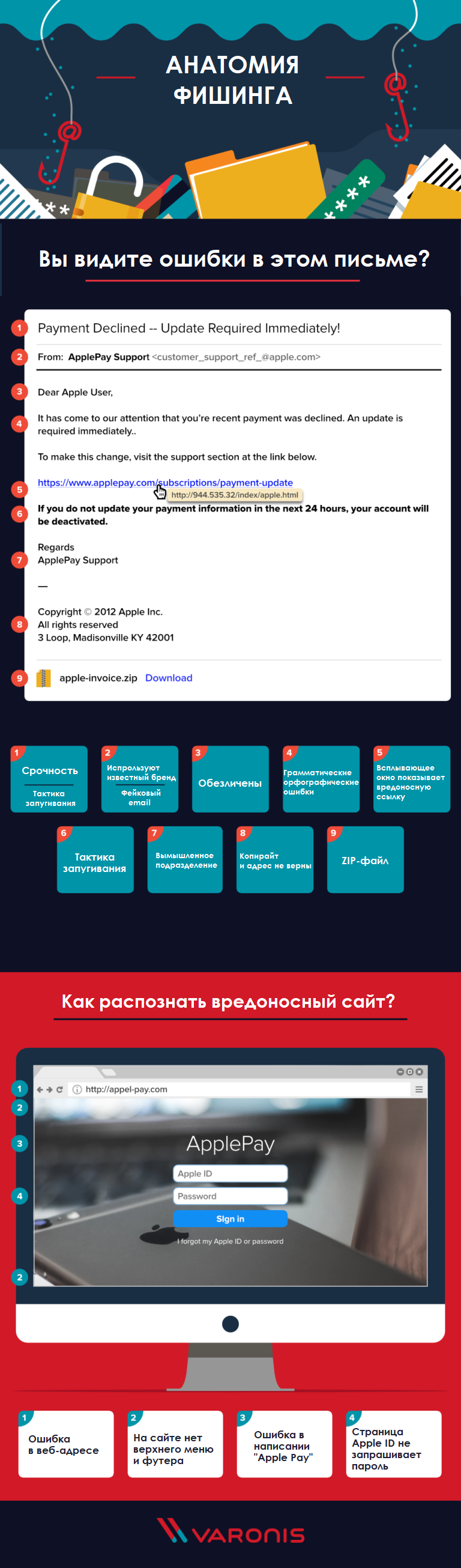

Anatomía de un correo electrónico de phishing

Hemos destacado los elementos más comunes inherentes a los correos electrónicos de phishing. Consulte nuestra infografía completa para poner a prueba sus conocimientos.

Tema

Los correos electrónicos de phishing generalmente tienen como objetivo crear una sensación de urgencia y emplean un lenguaje asertivo y tácticas de intimidación, comenzando con el asunto.

Campo remitente / remitente

Los estafadores darán la impresión de que el correo electrónico fue enviado por un funcionario de una empresa conocida , como el servicio de atención al cliente. Sin embargo, tras una inspección más cercana, puede ver que tanto el nombre del remitente como la dirección de correo electrónico son falsos y no pertenecen a esta empresa.

Destinatario / campo "Para"

Los correos electrónicos de phishing suelen ser impersonales y se refieren al destinatario como "usuario" o "cliente".

Cuerpo de la carta

Al igual que con la línea de asunto, el cuerpo del texto a menudo usa expresiones que crean una sensación de urgencia . Animan al lector a actuar sin pensar. Los correos electrónicos de suplantación de identidad también suelen contener errores gramaticales y de puntuación .

Enlace malicioso

Un enlace sospechoso es uno de los elementos principales de los correos electrónicos de phishing, su carga útil. Estos enlaces a menudo se acortan (utilizando bit.ly o un servicio similar) o se formatean para que parezcan un enlace real de una empresa real y que coincidan con el mensaje de un correo electrónico falso.

Tácticas de intimidación

Además de crear un sentido de urgencia, los correos electrónicos de phishing a menudo utilizan tácticas de intimidación diseñadas para hacer que los lectores hagan clic en un enlace malicioso por ansiedad o confusión .

Firma al final de la carta

Al igual que con el saludo, la firma al final de un correo electrónico de phishing suele ser impersonal , generalmente el nombre genérico del equipo de atención al cliente, no el nombre de la persona y no la información de contacto correspondiente.

Pie de página

El pie de página de los correos electrónicos de phishing a menudo contiene signos claros de falsificación, incluida una fecha de copyright incorrecta o una dirección que no coincide con la ubicación de la empresa real.

sitio malicioso

Por lo general, hacer clic en un enlace en un correo electrónico de phishing lo llevará a un sitio malicioso.

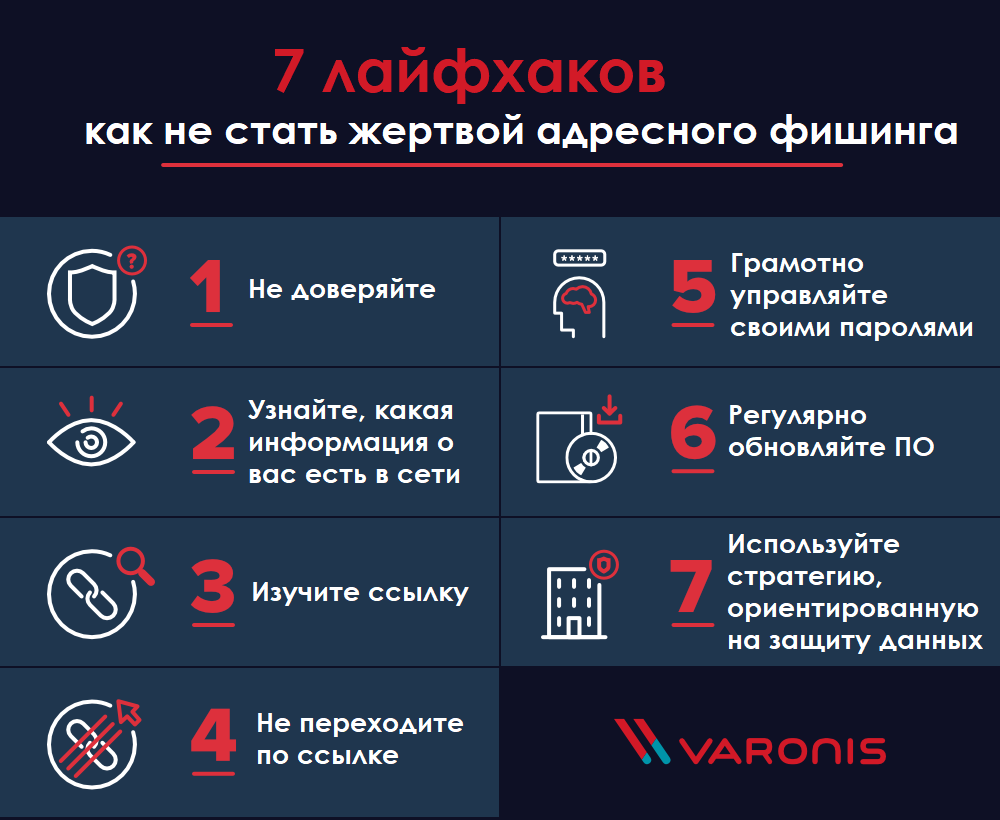

Cómo evitar ser víctima de un ataque

La mejor defensa contra el phishing es el conocimiento . Los atacantes de suplantación de identidad tienden a parecer lo más convincentes posible, pero a menudo pueden detectarse mediante signos reveladores . La capacitación periódica obligatoria en los conceptos básicos de seguridad de la información e ingeniería social es una excelente herramienta de prevención para ayudar a su organización a identificar señales de correos electrónicos maliciosos.

Esto es lo que debe tener en cuenta cada vez que recibe un correo electrónico que le pide que haga clic en un enlace, descargue un archivo o proporcione sus credenciales, incluso si parece que el correo electrónico proviene de una fuente confiable:

Si tiene la más mínima sospecha de que el mensaje que recibió es un correo electrónico de phishing, no haga clic en él ni abra ningún archivo adjunto. En su lugar, márquelo e infórmelo a los responsables. Este podría ser el personal de ciberseguridad de su empresa, el representante de la empresa cuya dirección de correo electrónico se está falsificando o su proveedor de dominio de correo electrónico (por ejemplo, Google, Microsoft, etc.).

No te dejes engañar

El conocimiento es poder, especialmente cuando se trata de protección contra phishing. Para que la idea de los estafadores tenga éxito, debes enamorarte de sus trucos. Incluso si te consideras un experto en la detección de phishing, debes estar en guardia, porque el peligro acecha detrás de cada enlace. A medida que pasa el tiempo, las estafas de phishing y los correos electrónicos maliciosos se volverán más sofisticados y difíciles de distinguir de los reales.

Mientras nuestra vida diaria esté estrechamente relacionada con las tecnologías digitales e Internet, los piratas informáticos siempre estarán presentes , tratando de utilizar a personas inocentes para obtener ganancias financieras. La mejor manera de mantenerse seguro y actualizado es continuar investigando las formas más avanzadas de estafas de phishing.