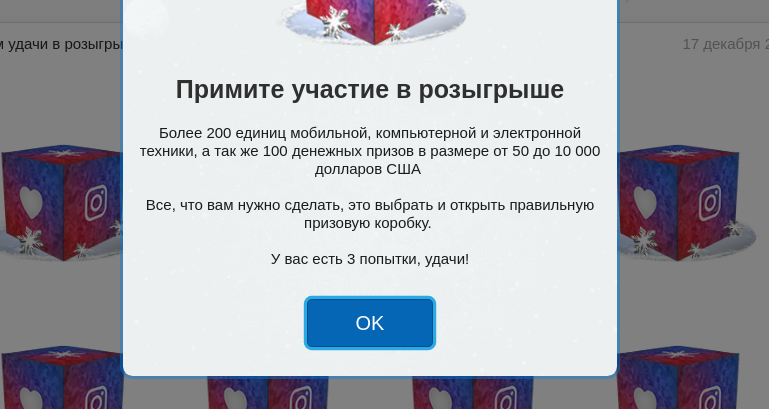

En lugar de una oferta directa para participar en la repartición de una riqueza inexistente, se le pide a la víctima que envíe una postal a una niña. La estafa ocurre en algún lugar profundo del proceso de correspondencia: parece que los spammers han aprendido qué es un embudo de ventas. Los expertos también notan la diversificación de acciones maliciosas, el enfoque en usuarios móviles y mensajería instantánea. En un caso, los estafadores ofrecen no solo participar en el sorteo de premios valiosos, sino también informar a amigos y conocidos sobre la pseudo-lotería. En otro, para recibir una "compensación por coronavirus", es necesario instalar una aplicación maliciosa en un teléfono inteligente. Como de costumbre, el fraude más avanzado se ve en ataques potencialmente más lucrativos a la infraestructura corporativa.

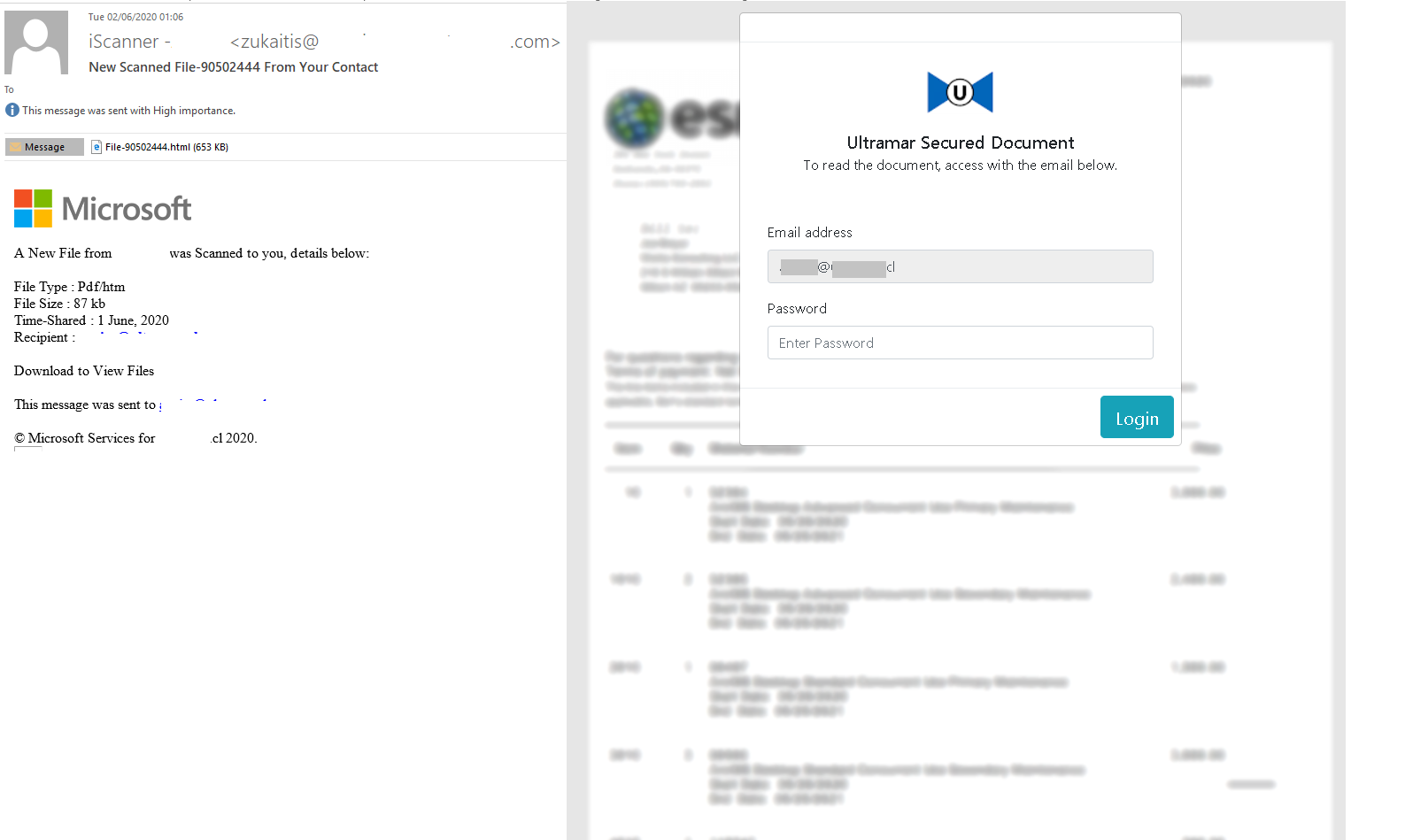

Los spammers están haciendo todo lo posible para crear copias plausibles de la infraestructura real en la nube, desde falsificaciones de correo electrónico corporativas basadas en la web hasta servicios de transferencia de archivos, como en la captura de pantalla anterior. Entre otros canales similares a los canales normales, el informe incluye mensajes de voz, invitaciones a reuniones en Zoom y otros servicios de teleconferencia, notificaciones del departamento de TI y respuestas automáticas simuladas con archivos adjuntos maliciosos. Finalmente, hay un ejemplo de un ataque creativo a los propietarios de sitios web: a través de un formulario de comentarios, reciben un correo electrónico acusándolos de robar una imagen o foto y enlaces de pruebas (por supuesto, maliciosos). Acrobacias aéreas: una estafa sin enlaces maliciosos en la que se pide al usuario que llame al soporte técnico.

En resumen, en el último año, la bacanal del spam habitual recibió un toque de histeria COVID. Lo más interesante es que esto sucedió en el contexto de una disminución en la proporción de spam en el tráfico de correo total: en 2020 fue del 50,37%, que es 6,14 puntos porcentuales menos que en 2019. Lo más probable es que no fueran los spammers los que empezaran a trabajar, pero la cantidad de correos electrónicos legítimos aumentó debido a la transición masiva al trabajo remoto.

Ha habido algunos cambios en la geografía del spam: con mayor frecuencia el año pasado, los correos electrónicos no deseados se enviaron desde Rusia (21,27% de todos los mensajes no solicitados), seguido de Alemania. El año pasado, los servidores ubicados en EE. UU. Y China fueron los líderes en el envío de spam. Los tres principales destinatarios de spam son España, Alemania y Rusia.

Los enlaces de phishing se bloquearon para el 13,21% de los usuarios de los productos de Kaspersky Lab. Este es el promedio mundial, pero en algunos países la proporción de detecciones es mayor: por ejemplo, en Brasil, el phishing no llegó al 20% de los usuarios. En general, los autores del informe señalan un aumento en el número de ataques de correo electrónico dirigidos a empresas. Nosotros, los destinatarios del spam, presentamos los usados de mayor valor a la hora de trabajar, pero no cuando nos sentamos en casa. Es cierto que en 2020, estos dos estados no se diferenciaron mucho entre sí.

Que mas paso

Microsoft elimina por la fuerza Adobe Flash de las computadoras de los usuarios con una actualización de Windows 10.

El parche para el navegador Brave cierra un serio agujero de privacidad: resulta que antes de eso, todas las solicitudes a los dominios .onion a través del navegador Tor integrado se filtraban al proveedor del servidor DNS.

Se detectó la primera (y luego la segunda ) muestra de malware para computadoras Apple basada en el procesador M1.

La infraestructura del servicio Letsencrypt se ha rediseñado seriamente . Ahora le permite volver a emitir todos los certificados en 24 horas. Esto se hace en caso de que necesite revocar certificados debido a errores de software.

Los analistas de Microsoft liberadosinforme sobre el ataque de SolarWinds a la infraestructura de la empresa. Según ellos, los organizadores pudieron acceder a los códigos fuente de algunas soluciones (en particular, Azure y Exchange). No hubo evidencia de que la infraestructura de Microsoft se estuviera utilizando para atacar a los clientes.