Después del ataque, la compañía dijo que es probable que los datos de los empleados no sufrieran daños. Presumiblemente, CD Projekt se ha convertido en víctima de una campaña maliciosa de HelloKitty que anteriormente ofende al proveedor de electricidad de pasajes en Brasil ( aquí se analizan en detalle los ataques anteriores). Según BleepingComputer, los datos filtrados ya se han puesto a subasta con un precio de salida de un millón de dólares. La franqueza del desarrollador del juego sobre el incidente es bienvenida. Cabe señalar cierta ironía en cómo la comitiva de Cyberpunk 2077 se filtró a la realidad.

El segundo evento de alto perfil fue el ataque a una planta de tratamiento de agua en Oldsmar, Florida, EE. UU. El alguacil del condado de Pinellas, Bob Gualtieri, anunció un ciberataque a la infraestructura crítica durante una conferencia de prensa el 8 de febrero. Los atacantes utilizaron medios estándar de acceso remoto y, lo que es más desagradable, intentaron aumentar la alimentación de hidróxido de sodio en un factor de 100.

El incidente fue ampliamente discutido principalmente en el contexto del uso peligroso de herramientas de acceso remoto (en el caso descrito, TeamViewer) para administrar la infraestructura crítica. Fugas de contraseñas de direcciones corporativas filtradas en servicios públicos de la ciudad (ver tweet arriba). Incluso sin ellos, controlar directamente las computadoras en la planta de tratamiento de aguas residuales sin seguridad adicional es una mala idea. Brian Krebs proporciona evidencia en su artículo de que esta práctica es comúnen todo el pais. Y un argumento más: si despide a todos los administradores que al menos una vez abrieron el acceso remoto al escritorio, lo más probable es que no haya nadie para administrar los sistemas industriales. El uso de TeamViewer indica falta de financiación y señala la necesidad de mejorar de forma integral la seguridad de la infraestructura crítica.

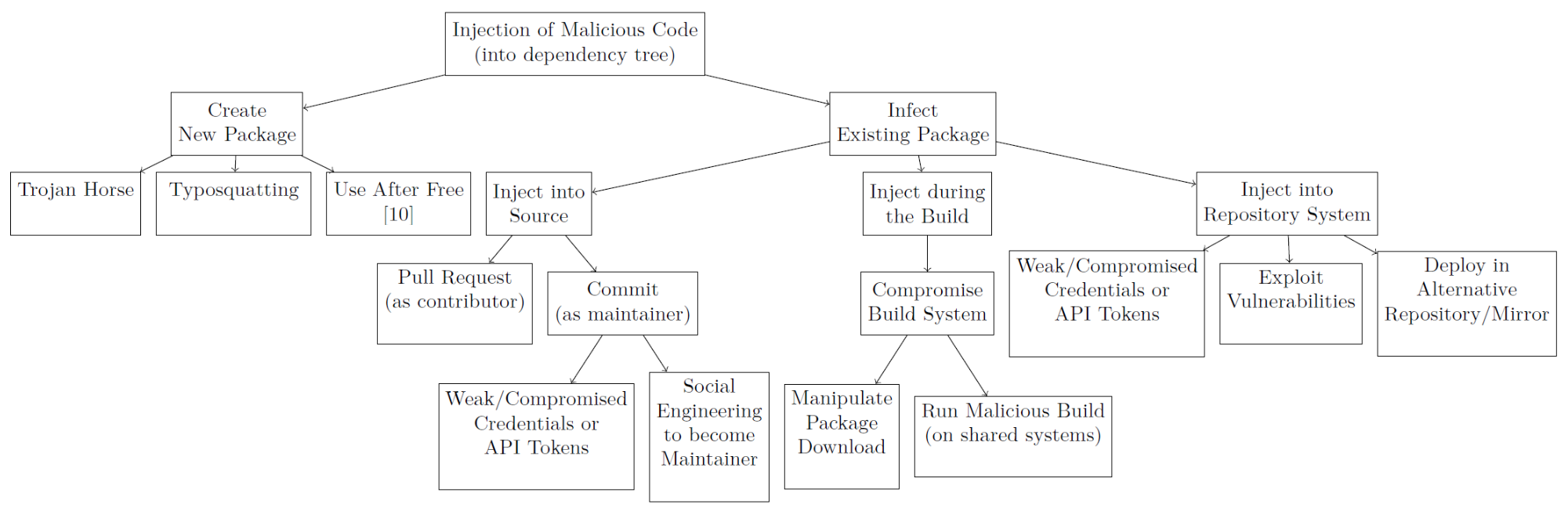

Esta noticia de alto perfil eclipsó la interesante investigación de Alex Birsan sobre cómo inyectar código malicioso en la creación de software que utiliza repositorios públicos como npm, PyPi y RubyGems. Anteriormente, este problema se investigó para cargar código con un error tipográfico en el nombre del repositorio; en este caso, es posible implementar funciones arbitrarias si el desarrollador de software comete un error en el nombre de la biblioteca conectada. Pero esta no es la única forma. El artículo proporciona un diagrama interesante de posibles escenarios de ataque:

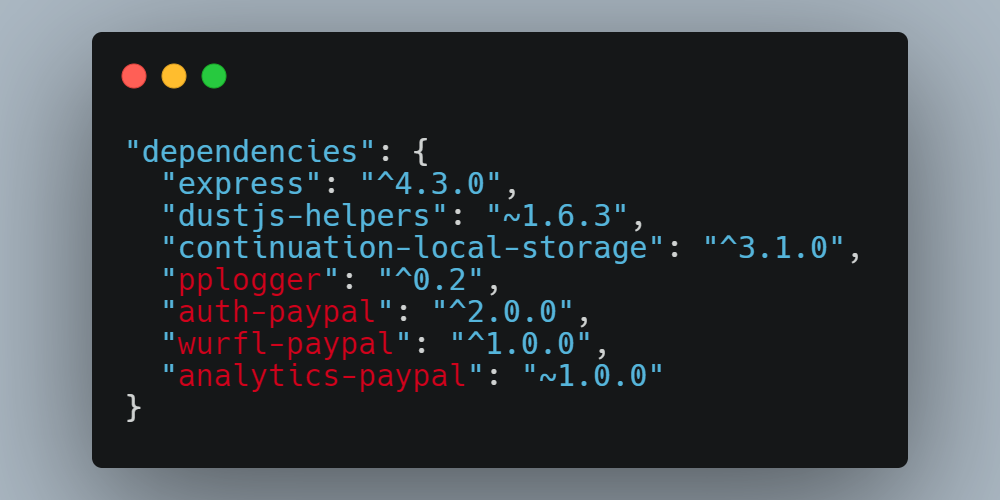

Birsan encontró otro. Al analizar el código para el sistema de pago de PayPal publicado en GitHub, encontró menciones de bibliotecas privadas, aparentemente disponibles solo para los desarrolladores de la compañía. Luego, verificó qué pasaría si carga un paquete con el mismo nombre en el repositorio público. Al final resultó que, el paquete público tiene prioridad sobre el privado. Luego, el investigador hizo una prueba de campo: encontró bibliotecas privadas y luego puso su código en un repositorio compartido con el mismo nombre. El código contenía un simple disparador para informar al autor de un "ataque" exitoso.

Los resultados son impresionantes. El autor logró "crackear" el código (de hecho, para ejecutar su programa en la red local) de Shopify, Apple, PayPal, Netflix, Yelp y Uber. Varias empresas le han pagado a Alex importantes recompensas, que corresponden al peligro de tal hack en el mundo real. Los expertos de Microsoft Azure ofrecen varias soluciones para el problema descrito.

Que mas paso

Un interesante estudio sobre la seguridad de las cámaras de video destinadas a su instalación en guarderías y jardines de infancia. Los padres tienen acceso a los dispositivos a través de una aplicación para teléfonos inteligentes, pero, como resultó, todos los clientes se conectan a través de un par común de inicio de sesión y contraseña que nunca cambia. Además, la conexión se realiza mediante el protocolo HTTP.

Los desarrolladores de Microsoft están cerrando un error introducido en el conjunto de parches de febrero: provoca una pantalla azul al intentar conectarse a un punto de acceso con autorización WPA3. En el mismo conjunto de parches , se cierran tres vulnerabilidades graves en la implementación del protocolo TCP / IP.

ReporteGoogle Phishing proporciona interesantes estadísticas sobre el servicio de correo de la empresa: cada día, se bloquean cien millones de mensajes peligrosos. El año pasado, los analistas de Gmail registraron hasta 18 millones de mensajes de phishing al día aprovechando el tema COVID-19. La vida útil promedio de una campaña maliciosa es de tres días.

Adobe está solucionando vulnerabilidades críticas en Acrobat y Reader.

En el hilo de arriba se da un hecho interesante de la vida de los administradores de Wikipedia. En uno de los centros de datos, hasta el 20% de las solicitudes son para una foto de flores. Al final resultó que , la imagen se carga al iniciar una aplicación móvil popular en la India. Este, en principio, no solo no es un enfoque ideal para crear software, sino que la imagen aún no se muestra al usuario, es decir, se descarga en vano.