Con el auge de la computación en la nube y la virtualización, las redes informáticas de hoy en día se están volviendo más vulnerables y en constante evolución, trayendo consigo nuevos riesgos e incertidumbres. Atrás quedaron los días de la piratería divertida, los piratas informáticos están motivados financieramente y son más sofisticados que nunca. Algunos han formado grupos de hackers como LulzSec y Anonymous para compartir experiencias y trabajar juntos. Los profesionales de la seguridad de la información luchan por mantenerse al día intentando utilizar herramientas de seguridad de red pasivas (para detectar) y activas (para bloquear). Si bien los proveedores desarrollan y proporcionan herramientas de seguridad de red de manera oportuna para protegerse contra las amenazas cibernéticas más recientes, la implementación de estas herramientas es un desafío continuo por varias razones.En esta serie, describiremos las herramientas de seguridad de red más básicas que combaten las amenazas cibernéticas, exploraremos los desafíos de implementación comunes y cómo resolverlos.corredores de paquetes de red .

Dispositivos de seguridad pasiva

Las herramientas de seguridad de red pasiva se utilizan para monitorear y analizar el tráfico de la red. Estas herramientas funcionan con una copia del tráfico recibido de puertos SPAN, tomas de tráfico de red (TAP) o intermediarios de paquetes de red (NPB). La supervisión pasiva no introduce retrasos ni información de servicio adicional en la red. Las funciones de seguridad pasiva como IDS, Network Forensics, NBA y NTA se utilizan ampliamente en la actualidad.

Sistema de detección de intrusos (IDS)

(Intrusion Detection System - IDS) , ( ). IDS , VMware, Xen .

IDS – (Intrusion Prevention System – IPS). , , . IPS , , , IPS IDS . , IPS IDS , .

IDS ( IPS) Positive Technologies, , , Smart-Soft, Info Watch, Stonesoft, Trend Micro, Fortinet, Cisco, HP, IBM, Juniper, McAfee, Sourcefire, Stonesoft, Trend Micro, Check Point.

(Network Forensics)

() , , , , . , () , . , , .

– MicroOLAP, , AccessData, NIKSUN, RSA (NetWitness), Solera Networks.

(NBA) (NTA)

( ) , . , « », , .

(Network Behavior Analysis - NBA) , , NetFlow (cFlow, sFlow, jFlow IPFIX), , . (Network Traffic Analysis - NTA) , . , , . NTA (SOC).

NBA NTA – Positive Technologies, Kaspersky, Group-IB, , Arbor Networks, Lancope, Riverbed Awake, Cisco, Darktrace, ExtraHop Networks, LogRhythm, Flowmon, RSA, TDS .

- , , . ? , (NPB).

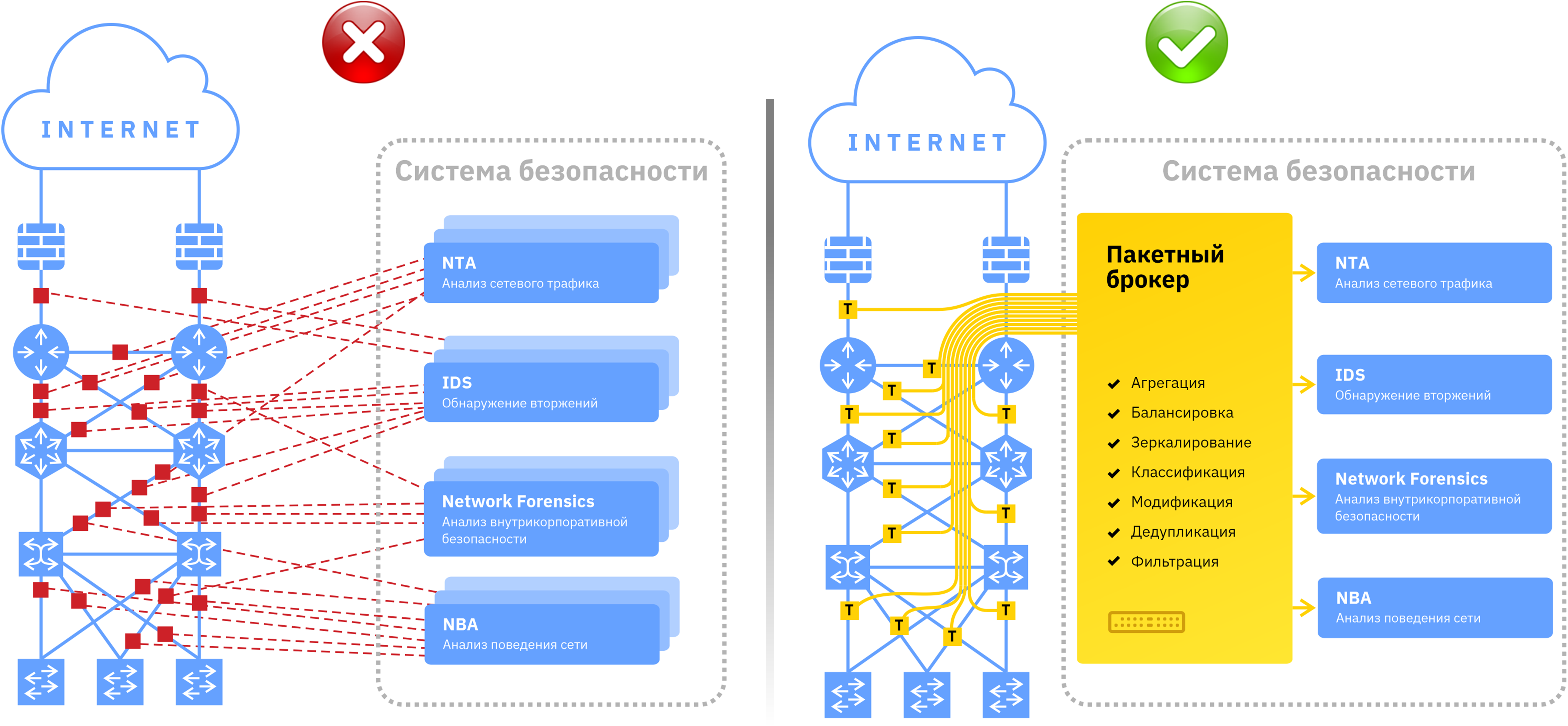

№ 1.

, , . .

SPAN- (TAP) . SPAN- , , , , «» , . TAP , TAP . , , .

: , (IDS) (NBA), Network Forensics NTA. , SPAN-, TAP. TAP .

: , , TAP , ( , , , ) , .

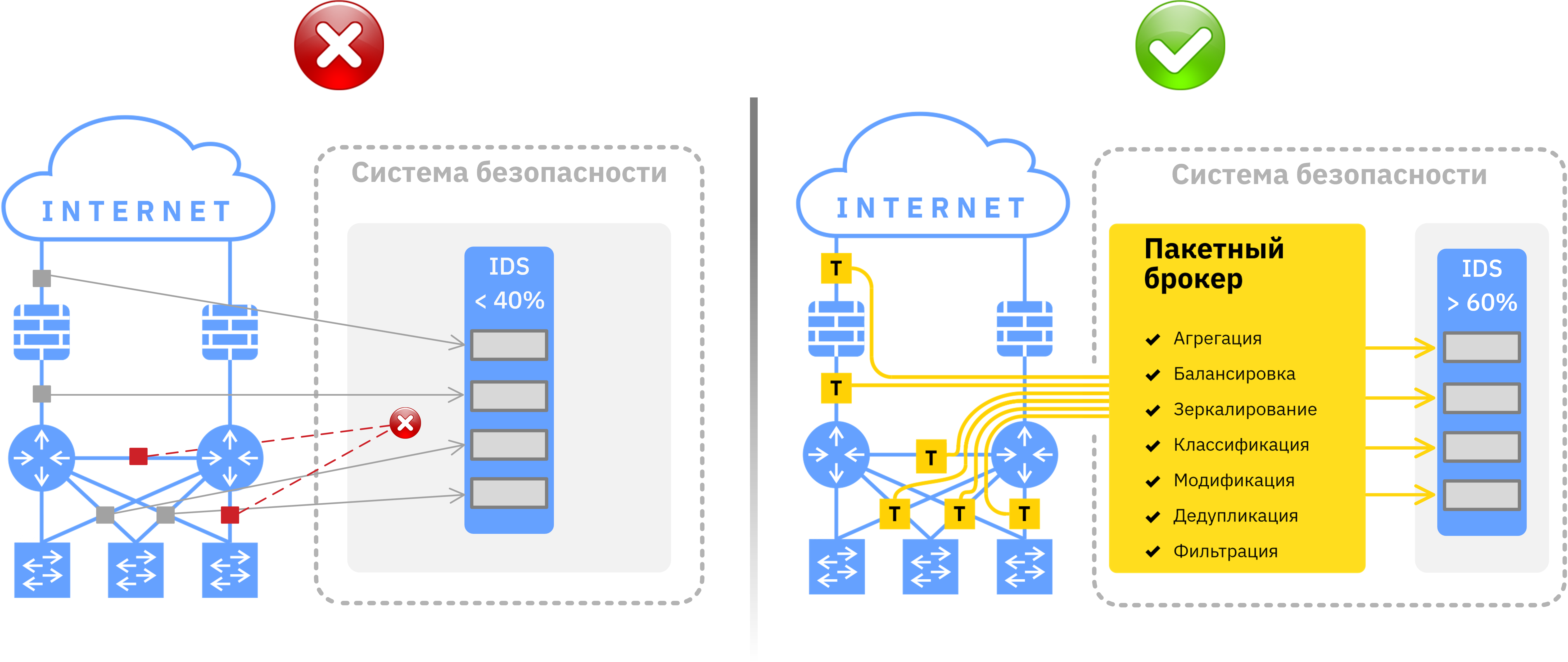

№ 2.

. , , .

: (IDS) 10GbE. , IDS 40%. , .

: IDS 40% , . , , . , ( , , , , , ) IDS. , , , , .

№ 3. 1G

10- Ethernet (10GbE 10G) 2002 , 2007 . 10G . 40G/100G, 200G/400G.

, , 1G. 1 / , , 1G, 10G/40G/100G.

: . 1G 10G/40G/100G. 1G. .

: , ( ) 10G/40G/100G 1G. 1G ( ), .

, :

/;

/ ;

;

;

;

.

, , , , . , .