La semana pasada estuvo llena de acontecimientos. Comencemos con tres vulnerabilidades en los sistemas operativos móviles de Apple que supuestamente fueron explotadas en ataques del mundo real. En un

breve mensaje de Apple, dos vulnerabilidades están relacionadas con el motor WebKit: permiten la ejecución de código arbitrario. Otro agujero en el núcleo de iOS y iPadOS permite la escalada de privilegios.

La semana pasada estuvo llena de acontecimientos. Comencemos con tres vulnerabilidades en los sistemas operativos móviles de Apple que supuestamente fueron explotadas en ataques del mundo real. En un

breve mensaje de Apple, dos vulnerabilidades están relacionadas con el motor WebKit: permiten la ejecución de código arbitrario. Otro agujero en el núcleo de iOS y iPadOS permite la escalada de privilegios.

Las tres vulnerabilidades están cerradas en la actualización del sistema operativo 14.4 del 26 de enero. Apple informa que está al tanto de la explotación activa de estos tres errores. Se desconocen los detalles de este ataque, pero hay un ejemplo reciente de explotación sin clics en iOS 13 revelado en un informe de Citizen Lab a fines de diciembre del año pasado.

El jueves 28 de enero, un especialista del equipo de Google Project Zero, Samuel Gross, publicó una descripción de otro mecanismo de seguridad implementado en iOS 14. Mediante ingeniería inversa, el experto analiza el cambio estructural en el trabajo del mensajero integrado iMessage . Aparentemente, la versión actual del sistema operativo móvil de Apple ha implementado un aislamiento estricto de todas las herramientas de procesamiento de entrada. Esto debería dificultar la creación de nuevos métodos de ataque, incluso utilizando vulnerabilidades aún desconocidas. Por un lado, Apple no se limita a tratar errores individuales, por otro lado, incluso con nuevos mecanismos de protección, los ataques a dispositivos con la posterior instalación de una puerta trasera son bastante posibles. De cualquier manera, vale la pena actualizar su iPhone o iPad al último sistema operativo.

Expertos de Qualys descubrieron una vulnerabilidad en la utilidad sudo, una herramienta universal para la elevación temporal de los derechos de los usuarios ( artículo original , noticias , discusión sobre Habré). El uso del comando sudoedit puede provocar un desbordamiento del búfer con la consiguiente elevación de los derechos de usuario en el sistema. La vulnerabilidad entró en el código de la utilidad en 2011, y las versiones de sudo 1.8.2-1.8.31p2 y 1.9.0-1.9.5p1 se ven afectadas. Los parches para las distribuciones populares de Linux se lanzaron el 26 de enero.

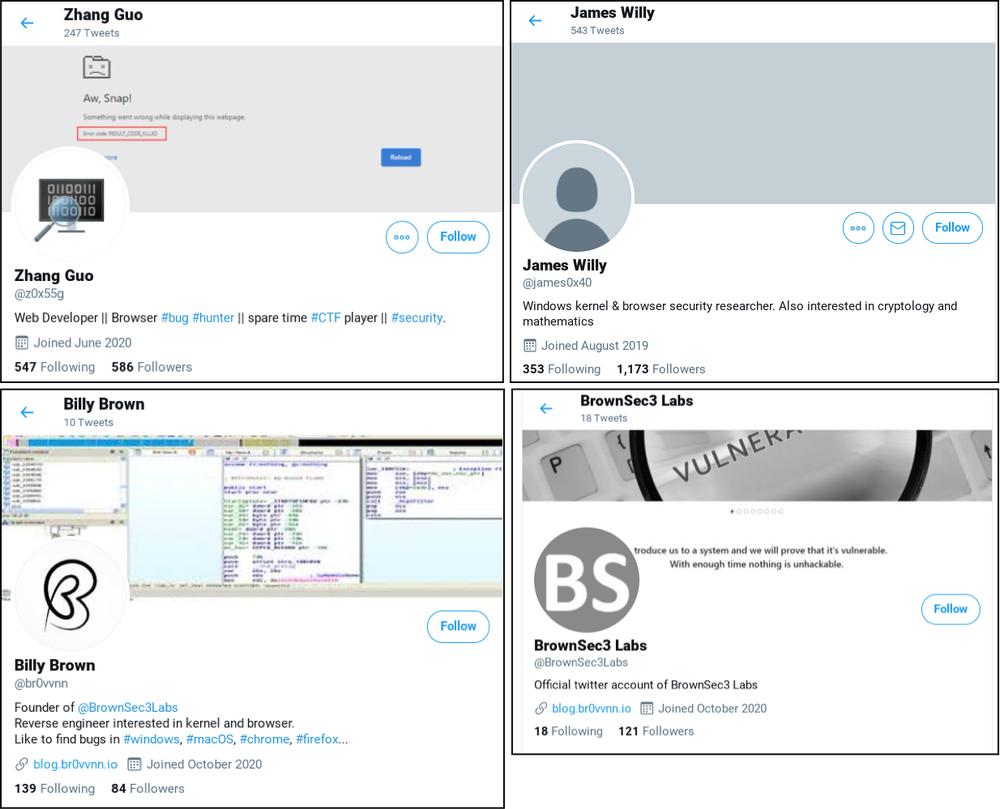

Finalmente, la semana pasada se conoció sobre un ataque a los propios expertos en seguridad de la información. El artículo de revisión apareció en Vice, los detalles técnicos en Google Threat Analysis Group y Microsoft . A fines del año pasado, varias cuentas de Twitter (los ejemplos se encuentran en la captura de pantalla anterior) se comunicaron activamente con especialistas en seguridad, ofreciendo participar en el análisis de un exploit para una vulnerabilidad en Windows Defender. A los que entraron en correspondencia se les envió un proyecto para el IDE de Visual Studio con un apéndice malicioso.

Lo más probable es que se tratara de un método alternativo de ataque, y el método principal fue un pseudo-blog donde se publicó un exploit para una vulnerabilidad en el navegador Chrome. De cuál no se sabe, pero los enlaces al blog se distribuyeron activamente en Twitter y en otras plataformas, por ejemplo, en Reddit. Las personalidades virtuales tenían biografías completas, perfiles de LinkedIn y cuentas de GitHub. En Twitter, hay varios indicios de un ataque exitoso, aunque a menudo solo la máquina virtual especialmente levantada para abrir dichos enlaces "sufrió". Sin embargo, esta historia sugiere que la ingeniería social también funciona para los profesionales.

Que mas paso

Europol tomó el control de la botnet Emotet. Descripción

detallada del ataque a la unidad principal de un automóvil Nissan.

Los desarrolladores de Firefox lanzaron la versión 85, donde implementaron protección contra las llamadas " supercookies ". Este método de espiar al usuario ahora se hace lo más difícil posible al almacenar en caché por separado los datos de cada sitio web visitado.