Hoy, veamos cómo probar la seguridad de la red inalámbrica de una empresa de forma relativamente silenciosa. Se utilizará Raspberry Pi como base, que admite la instalación de Kali Linux. La instalación de la distribución es bastante sencilla:

- Descargue la imagen oficial de kali.org ;

- Grabarlo en un disco SD usando Win32image para Windows y Gparted para Linux;

- Inicie Raspberry Pi con la tarjeta SD instalada.

Una vez instalado, puede actualizar opcionalmente los paquetes si están disponibles. Pero no se requieren más acciones para funcionar completamente. El tamaño requerido de la tarjeta de memoria es de 8 GB o más. Para que el sistema funcione normalmente, es deseable utilizar un volumen mayor.

El artículo es solo para fines informativos. No infrinjas la ley.

Ahora, cuando el sistema está listo para funcionar, solo queda configurar el lanzamiento de programas al inicio del sistema. se supone que la Raspberry Pi se instalará directamente en el rango del punto de acceso deseado para la recopilación autónoma de datos de autorización de Wi-Fi. Hay muchas herramientas para trabajar con WPA2-Personal, con diversos grados de interactividad, pero la suite aircrack-ng es un clásico atemporal . Incluye varios módulos auxiliares que le permiten probar completamente las redes inalámbricas, desde cambiar la interfaz al modo de monitorización hasta las contraseñas de fuerza bruta. En nuestro caso, solo necesitamos interceptar los apretones de manos de Wi-Fi y guardarlos para su posterior análisis.

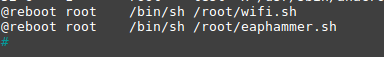

Esto se puede hacer usando el programador de trabajos crontab. Es necesario agregar las líneas correspondientes para ejecutar los scripts wifi.sh y eaphammer.sh :

Wifi.sh cambiará la interfaz inalámbrica al modo de monitor y ejecutará la herramienta airodump-ng , guardando los apretones de manos WPA2-Personal encontrados en un archivo para su posterior análisis.

En el comando de lanzamiento airodump-ng , es necesario especificar los parámetros de la interfaz inalámbrica y el archivo en el que se guardarán los apretones de manos recibidos (datos que se transmiten cuando el usuario se conecta al punto de acceso) usando el interruptor -w... Además, se recomienda especificar el BSSID (dirección MAC del punto de acceso) usando la tecla --bssid y el canal en el que opera usando -c . Esto no es necesario, pero si lo especifica, solo se interceptarán los datos necesarios.

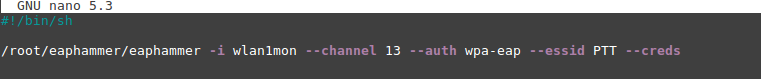

El segundo script lanzará la herramienta eaphammer diseñada para secuestrar las credenciales cuando se usa el protocolo WPA2-Enterprise.

La herramienta funciona según el principio de un "gemelo malvado", por lo tanto, en los parámetros de lanzamiento de la herramienta es necesario indicar:

- -i es el nombre de la interfaz de red. Si se ejecutan varias herramientas al mismo tiempo utilizando una red inalámbrica, se deben agregar interfaces adicionales;

- --essid - nombre del punto de acceso;

- --canal - canal en el que opera el punto de acceso;

- --auth - método de autenticación;

- --créditos - cobro de cuentas.

Además, para llevar a cabo un ataque, debe generar un certificado ejecutando el comando ./eaphammer --cert-wizard . En el menú interactivo, puede especificar absolutamente cualquier información, esto no afectará la calidad del ataque.

Guardamos la configuración y, en el futuro, los scripts se ejecutarán junto con el inicio del sistema.

Pruebas

Para realizar las pruebas, debe colocar la Raspberry Pi de cualquier manera conveniente dentro del alcance del punto de acceso para que nadie lo note mientras se recopilan los datos. La unidad debe proporcionar una fuente de alimentación de 5 V y 2-2,5 A para funcionar . Habiendo excluido la posibilidad de usar un adaptador para conectarse a una toma de corriente, debe pensar en una batería tipo powerbank para garantizar un funcionamiento ininterrumpido durante toda la duración de la prueba.

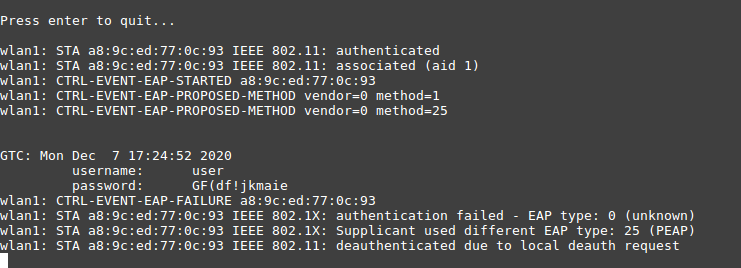

Al final, solo queda recoger la instalación y analizar los datos obtenidos. Al usar eaphammer, los datos se escribirán como un apretón de manos en la carpeta de botín, que se encuentra en el mismo lugar que la herramienta, pero es mejor ir a lo seguro y agregar redirección de salida para escribir en algún archivo en el script de inicio de la herramienta. Entonces el análisis solo consistirá en encontrar las credenciales en el archivo de salida.

Si fue posible interceptar los datos para conectarse a WPA2-Personal, entonces todo lo que queda es intentar adivinar la contraseña usando un diccionario. La enumeración se puede realizar utilizando diferentes herramientas:

- usando Aircrack-ng ;

- la herramienta Pyrit , que le permite usar cuando mira a través del poder de una tarjeta de video;

- CowPatty : proporciona tablas de arco iris de fuerza bruta.

Y también con la ayuda de herramientas de fuerza bruta bastante populares:

- John The Ripper Hashat — CPU, GPU.

Las tablas Rainbow son hashes especialmente calculados que se utilizan para recuperar contraseñas muy rápidamente. Son bases de datos en las que un hash precalculado corresponde a una contraseña. Si hablamos de Wi-Fi, calcular tablas de arcoíris lleva tanto tiempo como un ataque de fuerza bruta normal, pero buscar una contraseña utilizando una tabla de arco iris ya creada llevará unos segundos. Por lo tanto, si necesita verificar solo un protocolo de enlace para un punto de acceso, no habrá diferencia entre las contraseñas de fuerza bruta y la compilación de tablas de arco iris. El uso de tablas de arco iris solo tiene sentido cuando se prueban dos o más apretones de manos, ya que probar varios apretones de manos con tablas de arco iris lleva la misma cantidad de tiempo que probar uno.También vale la pena señalar una desventaja significativa de las tablas de arco iris: ocupan mucho espacio, mucho más que un diccionario normal con contraseñas.

Si comparamos el rendimiento de las herramientas que permiten utilizar la potencia de la CPU y la GPU en la búsqueda, entonces la diferencia entre, por ejemplo, Aircrack-ng y Hashat será bastante significativa. Incluso si comparamos los modos de fuerza bruta usando la potencia de la CPU y la GPU por separado al buscar a través de Hashcat, entonces en el primer caso, usando, por ejemplo, una CPU Xeon E5450, la velocidad será ~ 3500 PMK / s, y cuando use una GPU, por ejemplo, GTX 1050Ti, la velocidad aumentará a ~ 130.000 PMK / s.

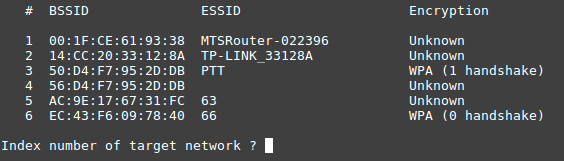

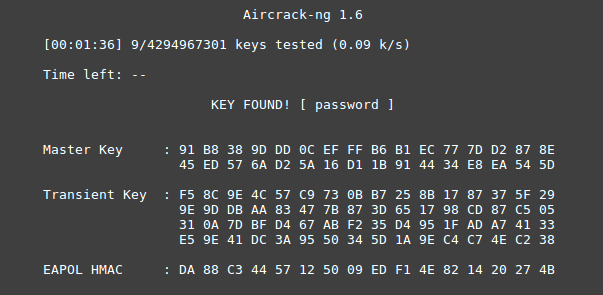

Basado en el hecho de que solo se interceptó un apretón de manos, sería más conveniente forzar la contraseña usando Aircrack-ng.... Dado que inicialmente solo se indicaba el número del canal para el cual se capturaron los handshake, al leer el dump se indicará la lista de puntos de acceso que trabajan en este canal, así como información sobre si se recibió un handshake para alguno de ellos.

Seleccionamos la red “ PTT ” de interés , y comienza el proceso de búsqueda. Hay muchos recursos diferentes en Internet donde puede encontrar un diccionario de su interés, por ejemplo, aquí o aquí .

Además de los recursos abiertos, existen herramientas especializadas para generar sus propios diccionarios. Uno de ellos es Crunch , que es bastante sencillo de usar:

crunch 8 9 1234567890 -o wordlist.txt

Dónde

- 8 9 - longitud mínima y máxima de las contraseñas en el diccionario;

- 1234567890 - Símbolos usados. Está permitido utilizar tanto números como letras y caracteres especiales;

- -o es el archivo en el que se escribirán todas las variantes.

Como resultado, la contraseña resultó ser " contraseña ".

Consejos para reducir la posibilidad de comprometer su red inalámbrica

- al utilizar WPA2-Personal, la longitud recomendada de la contraseña debe ser superior al mínimo requerido de 8 caracteres; además, el uso de contraseñas de diccionario reduce significativamente el tiempo para adivinarlas. A partir de 2020, algunas de las contraseñas de 8 caracteres más populares siguen siendo "12345678" y "contraseña";

- MAC- . , , , MAC- , . MAC- . , « » , ;

- . . . (VLAN) ;

- ;

- WPA2-Enterprise, , ;

- (WIPS). / . OSI, WIPS , “ ”.