En una de nuestras publicaciones recientes en el blog , "Teléfonos seguros, escuchas telefónicas y técnicas de seguridad", hubo una discusión sobre los principios generales de los ataques a teléfonos celulares. Ahora hablemos de uno de los vectores específicos, a saber, el pirateo basado en una vulnerabilidad en el protocolo: SS7. ¿Es el diablo tan aterrador como lo pintan?

Historia de SS7

Como suele ser el caso, la vulnerabilidad ha estado ocurriendo desde los días en que nadie esperaba que el protocolo se usara de manera tan masiva, pero se hizo para volúmenes completamente diferentes de capacidades telefónicas y con un enfoque de cifrado, "incluso en esos tiempos". Tales problemas, cuando se usa la solución "antigua y probada en el tiempo", cuyos autores no pensaron en una mayor escala, desafortunadamente, son bastante comunes.

El marcador muestra el 3 de enero de 1900 en lugar del 3 de enero de 2000. Francia

El ejemplo más famoso, el más histérico y ridículo - " Problema 2000 ", inflado por el hecho de que el tipo de datos utilizado para la fecha de los datos almacenaba solo dos dígitos, como en la frase de la que Bill Gates ya estaba cansado de repudiar: "640 KB debería ser suficiente para todos ". La paranoia masiva superó el covid moderno y duró más de un año, predijeron la caída de todos los sistemas bancarios y aviones, un retroceso a la Edad de Piedra y otras desgracias. De hecho, todo fue sorprendentemente tranquilo, no hubo grandes fallas incluso en aquellos países que no se molestaron con este problema. Por otro lado, se aserraron varios cientos de olimpíados de dinero extranjero, enriqueciendo la oscuridad de los “especialistas en marketing de TI”.

Por desgracia, con el protocolo en discusión, no todo es tan divertido e inofensivo. Su nombre más común suena como "SS7", y esta abreviatura significa "Sistema de señalización №7". El "sistema de señalización" es necesario para la transmisión de mensajes de servicio en la red telefónica. Inicialmente, eran extremadamente simples: una señal para establecer una conexión entre suscriptores; que la línea está ocupada; para la transmisión de un número de abonado digital y datos similares, simples y sin complicaciones, que se agotaron cuando la red telefónica comenzó a expandirse rápidamente, y su estructura, incluso más rápidamente, se volvió más compleja. Desde mediados de los 70 hasta principios de los 80, las compañías telefónicas desarrollaron lentamente un sistema de comando avanzado, el séptimo consecutivo, que se denominó SS7.

BlueBox de Steven Wozniak

El nuevo sistema ha demostrado su eficacia, la tasa de transferencia de datos ha crecido significativamente, hasta escasa desde un punto de vista moderno: 64 kbit / s, pero significativamente más alta que los pocos kilobits de la versión anterior. Y se volvió más seguro, porque las señales de control se asignaron a un canal separado, inaccesible para el usuario medio. La comidilla de la ciudad fue la historia de cómo Jobs y Wozniak piratearon la red telefónica con un silbato de una caja de cereales y una caja azul. Fue un ataque a una versión anterior del protocolo llamada SS6, ridículamente primitiva pero efectiva. La séptima versión descartó la piratería utilizando métodos tan simples.

La empresa estadounidense AT&T fue la primera en introducir este sistema, después de unos años Europa y Gran Bretaña se detuvieron y a finales de los 80 SS7 había suplantado a todo el zoológico de generaciones anteriores. Además de las ventajas obvias, la adopción generalizada de este protocolo, que proporcionó la unificación y compatibilidad de las redes telefónicas en todo el mundo, muchos servicios familiares, como identificador de llamadas, retención de llamadas, listas negras, desvío de llamadas e incluso SMS, se hizo posible gracias a la nueva versión.

Detalles generales

El problema vino de donde no se esperaba. Dado que ninguno de los creadores del protocolo asumió que la línea de señal se usaría para transmitir algo más que señales de servicio, ya que su canal estaba separado de la voz y era inaccesible para los usuarios, los desarrolladores decidieron no desperdiciar recursos informáticos y no cifraron la transmisión de datos.... ¡De ningún modo! En nuestro tiempo, da miedo pensar en esto. La introducción generalizada de SSL en los sitios web, la popularización activa del cifrado de todo y de todos, VPN y mensajeros con cifrado de extremo a extremo: la criptografía más sofisticada está disponible para el usuario moderno, sin ninguna dificultad, incluso más fácil que PGP. El sitio que opera en el protocolo http hoy causa sospechas y desconcierto, los tribunales de todo el mundo están peleando por el acceso a la correspondencia de los usuarios en mensajería instantánea. Y a mediados de los setenta, nadie imaginaba la escala sin precedentes que alcanzaría Internet.

Pero, Internet comenzó su marcha triunfal alrededor del planeta y a principios de la década de 2000 se desarrolló el protocolo SIGTRAN, que soportaba todas las funciones SS7, pero aún podía realizar direccionamiento IP y transmitir datos a través de SCTP, uno de los protocolos de transporte como TCP y UDP (old-timers con una antigüedad similar a SS7), pero con sus propias ventajas, como multithreading, protección DDoS y algunas otras. Todo esto hizo posible acceder al canal de servicio SS7, que anteriormente no estaba disponible.

Debido al hecho de que inicialmente no había encriptación en este canal, y el equipo, para acelerar y simplificar el trabajo, fue diseñado de tal manera que no se verificó la fuente del paquete de control, porque esto ralentizaría muy seriamente el funcionamiento de toda la red, entonces el atacante obtuvo el control total sobre él. , sin mucha dificultad, porque su equipo era indistinguible del del operador. Bastaba con tener una computadora con el software necesario y acceso a Internet. Es especialmente desagradable que el pirata informático no necesite estar cerca del suscriptor pirateado, puede atacar desde cualquier parte del mundo. La situación se complica aún más por el hecho de que el trabajo con el protocolo SS7, para la inmensa mayoría de los proveedores, está cableado y cambiar el firmware está lejos de ser tan fácil como implementar actualizaciones en un programa regular.Además, es muy caro y requiere más tiempo, por lo que los organizadores de la comunicación no tienen prisa por cambiar su equipo y transferirlo a otros protocolos.

¿Qué se puede hacer con un ataque a través de este protocolo?

En definitiva, casi cualquier cosa, porque el atacante organiza una intercepción clásica según el principio MitM. Puede leer SMS de otras personas, solicitudes USSD falsas, determinar la ubicación del suscriptor e incluso escuchar sus conversaciones telefónicas o apagar su conexión telefónica. Además, hackear SMS se ha vuelto mucho más peligroso que las escuchas telefónicas directas, porque los mensajes interceptados permiten acceder a la banca por Internet, robar contraseñas para autorización en redes sociales y mensajería instantánea, incluso al "impenetrable" Telegram. La autenticación de dos factores no ayuda, porque todos los códigos transmitidos en los mensajes estarán disponibles para el pirata informático.

Algunos detalles

¿Cómo se llevan a cabo estos ataques? Analicemos, en términos generales, su mecanismo, pero sin adentrarnos en la jungla, comprensible solo para ingenieros con la formación adecuada.

Contrariamente a la creencia popular, el número de teléfono (MSISDN: Mobile Subscriber Integrated Services Digital Number) ya no es la principal característica distintiva del suscriptor, ahora es el identificador de la tarjeta SIM instalada en su teléfono: IMSI (International Mobile Subscriber Identity). Pero, para realizar un ataque a través de SS7, basta con conocer solo el número de abonado.

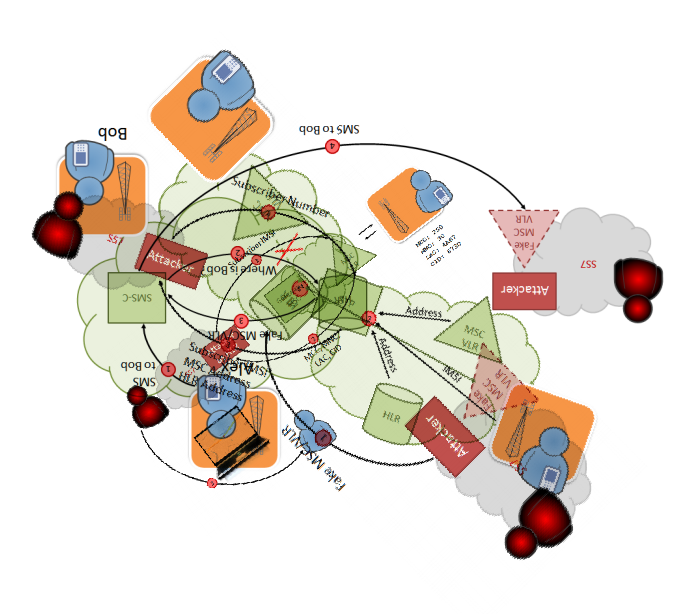

Una vez accedido al equipo del proveedor, que acepta comandos mediante el protocolo SS7, el hacker, utilizando un software especial en su computadora, organiza una red telefónica falsa a través de la cual envía SMS al número de la víctima. El equipo del proveedor construye una ruta al dispositivo del suscriptor, comparando el MSISDN con su IMSI, a través de la base de datos HLR (Home Location Register), y luego, obedientemente, proporciona al cracker no solo el identificador de la tarjeta SIM de la víctima, sino también la dirección del conmutador que le atiende en ese momento (MSC / VLR: Centro de conmutación móvil / Registro de ubicación de visitantes). Después de eso, se envía una solicitud al conmutador sobre el identificador de la estación base que trabaja con la tarjeta SIM de la víctima. Hay muchos servicios en línea en Internet que le permiten dar sus coordenadas por el ID de la celda y, por lo tanto, la ubicación aproximada del suscriptor.hasta varias decenas o cientos de metros, según el principio del conocido A-GPS.

La geolocalización es una ventaja agradable, pero no la más importante para un atacante, su próximo objetivo es interceptar los SMS. Para hacer esto, envía el IMSI de la víctima a la base HLR y lo conecta a su conmutador MSC / VLR. Ahora todos los mensajes irán al atacante, y para que el atacante no se dé cuenta de nada, se hace una redefinición más al conmutador real que sirve al teléfono del objetivo y luego el mensaje se recibirá "como de costumbre".

Por último, pero no menos importante, las escuchas telefónicas. El atacante, utilizando los comandos del servicio SS7, cambia la dirección del suscriptor en la facturación a la suya, intercepta la solicitud de pago de la conversación y se conecta con la persona a la que llamó la víctima. Y luego organiza una triple conferencia telefónica. Dado que los equipos modernos ya no son tan lentos como las antiguas centrales telefónicas automáticas escalonadas, no aparecen clics o pausas misteriosos, todo se hace en microsegundos y es completamente invisible.

Y finalmente, una vieja denegación de servicio. El atacante simplemente transfiere las llamadas a números arbitrarios y la víctima no puede contactar a nadie.

Ejemplos notables

La aparente simplicidad plantea una pregunta lógica: ¿cuántos ataques similares se han llevado a cabo y cuánto tiempo han estado utilizando los piratas informáticos esta vulnerabilidad? Resulta que no tanto.

Los ataques más famosos, como se esperaba, se demostraron en congresos de hackers, incluido el "Chaos Computer Club" que se discutió en el artículo anterior. Aunque los expertos conocen desde hace mucho tiempo los problemas de este protocolo, una de las primeras discusiones públicas tuvo lugar en la CCC en 2008, el experto en seguridad alemán Tobias Engel habló sobre las formas de espiar a los suscriptores celulares en función de estas vulnerabilidades, para lo cual es suficiente con conocer solo el número de teléfono móvil de una persona.

Tobias Engel habla en CCC

Otro aumento de interés en SS7 se produjo después de las revelaciones de Snowden en 2013, quien habló sobre el proyecto SkyLock, en el que las agencias de inteligencia estadounidenses explotaron las vulnerabilidades descritas para espiar a las personas.

Descripción de las capacidades de SkyLock

Karsten Nohl, ya conocido por los lectores, realizó en 2016 un experimento público en el programa de televisión 60 Minutes del canal de televisión CBS. A través de una vulnerabilidad en SS7, pirateó el teléfono del congresista estadounidense invitado especialmente Ted Lie. Este último quedó tan impresionado que exigió formalmente una investigación sobre el problema.

Karsten Nohl y Ted Lie están

tratando especialmente de popularizar esta vulnerabilidad en las empresas que venden software de seguridad, casi todos los artículos sobre este tema enumeran ciertos productos de software diseñados para salvar al mundo de este flagelo.

¿Es realmente tan malo?

El lector, impresionado por toda esta información, podría decidir que piratear un teléfono a través de SS7 es tan fácil que cualquier niño con guiones puede interceptar la correspondencia de un compañero de clase.

De hecho, todo es mucho más complicado y se asemeja a la paranoia que surge periódicamente tras la siguiente foto de un mensajero en el metro, que sujeta un terminal móvil para el pago con tarjetas bancarias. Los histéricos “¡AAA! Sacará dinero de todos al metro, mediante pago sin contacto y no se vaya más allá del límite que no requiere código pin !!! ”. De hecho, este ataque, aunque posible, nunca se llevará a cabo. Porque, en primer lugar, el dinero de las tarjetas no irá al mensajero, sino al dueño de la tienda, cuyos datos son controlados por los agentes de seguridad del banco hasta la séptima generación. En segundo lugar, cualquier licencia y tarifa para adquirir una conexión cuesta mucho más de lo que será posible robar rápidamente de esta manera. En tercer lugar, estas transacciones no se realizan instantáneamente,y el dinero se congela primero en las cuentas y la deuda está esperando la confirmación final de la legalidad de la transacción, y se reintegrará tan pronto como se revele el fraude. Pero la población está entrando en pánico de forma imprudente, pase lo que pase.

Las historias de terror sobre SS7 parecen iguales, porque el atacante se enfrenta a varios problemas graves.

Primero, necesita tener un software altamente especializado para trabajar con este protocolo, que aún no se ha visto en el dominio público. Numerosas "ventas" de tales programas en la Darknet fueron falsas, para atraer dinero fuera de la escuela, con señuelos como "¿Quieres saber lo que escribe tu novia en el carrito?".

En segundo lugar, necesita encontrar un profesional altamente especializado que esté de acuerdo en participar en dicho evento.

En tercer lugar, debe tener acceso al equipo del proveedor, lo que tampoco es tan fácil. Es necesario piratearlo de forma remota, sobornar a un empleado de la empresa o encontrar un operador que, oficialmente, por una tarifa, conecte a los piratas informáticos a su red SS7. Se rumorea que las empresas africanas están proporcionando estos servicios por varios miles de dólares, pero estos son solo rumores.

Además, incluso si es posible negociar con un proveedor que le dará acceso a su red SS7 y le asignará GT (Título global, un encabezado para enrutar mensajes de señalización), es necesario que registre oficialmente al atacante como su nuevo NE (Elemento de red) y actualice esta información. de sus socios de roaming, quienes deberán agregarlo a la Lista Blanca. Si simplemente piratea los servidores del operador, lo máximo que se puede hacer es organizar un ataque DDoS local, sin interceptar información.

Todo esto parece mucho más complicado que en los artículos candentes del nivel “¡Todo está perdido!”. Además, tan pronto como se conozca la información de que alguien ha interceptado el código de autorización de esta manera, todos los operadores prohibirán instantáneamente su GT y la cooperación con el “asistente africano” puede terminar. Por lo tanto, no todos los proveedores aceptarán arriesgar su reputación dando a los piratas informáticos acceso a su red por tal fraude, al menos no por miles de dólares.

De hecho, este método de hackeo está disponible solo para servicios especiales, o puede realizarse en condiciones de laboratorio, previo acuerdo con la víctima y tal vez incluso con operadores móviles. Además, aunque las empresas de telefonía móvil no tienen prisa por actualizar sus equipos, siguen intentando proteger sus redes y usuarios. Por ejemplo, en respuesta a la solicitud de un pirata informático, pueden emitir no la IMSI real del suscriptor, sino con varios dígitos modificados o uno temporal tomado de un grupo especial de identificadores creados para proteger contra dicha interceptación. Porque los operadores generalmente envuelven tales solicitudes en sí mismos y ellos mismos están involucrados en la entrega de SMS, sin entregar datos críticos a un lado. Y esta es solo una de las formas de contrarrestar.

Además, los desarrolladores de identificación de dos factores tampoco se quedan quietos y cada vez más no utilizan SMS, sino que transmiten el código a través de su propio programa de autenticación.

Se están desarrollando y utilizando nuevos algoritmos, por ejemplo TOTP, en los que la contraseña se genera en función de la hora actual. Además, con DFA, no solo el servidor verifica la tarjeta SIM del suscriptor, sino también viceversa.

***

Espero que esta información le tranquilice un poco sobre el peligro real de tal ataque, y tratará de utilizar servicios de autorización de dos factores que no utilizan SMS para confirmar acciones críticas, especialmente porque el NIST (Instituto Nacional de Estándares y Tecnología) desaconseja enfáticamente hacer esto. precisamente por problemas en SS7.