Según el investigador, el problema radica en la implementación incorrecta de un protocolo de comunicación suficientemente seguro entre el llavero y la computadora de a bordo Model X. En primer lugar, el firmware de la clave se puede actualizar a través de Bluetooth, y la validez del código no se verifica de ninguna manera. Es cierto que el modo de actualización del firmware en sí no es estándar y, para activarlo, Wyters solo necesitaba un módulo Tesla de reemplazo a bordo.

Por lo general, el módulo Bluetooth se activa en el dongle Tesla solo después de cambiar la batería. Wyters descubrió que la conexión inalámbrica también se puede encender desde el automóvil; el módulo de control de la carrocería es responsable de eso. Esto se encontró en eBay: allí se venden por $ 50-100. El siguiente error de implementación es un protocolo de comunicación en el que la señal del módulo de control de la carrocería se autentica mediante un código basado en los últimos cinco dígitos del número VIN. Pero puedes simplemente espiarlo: como casi todos los autos, es visible debajo del parabrisas.

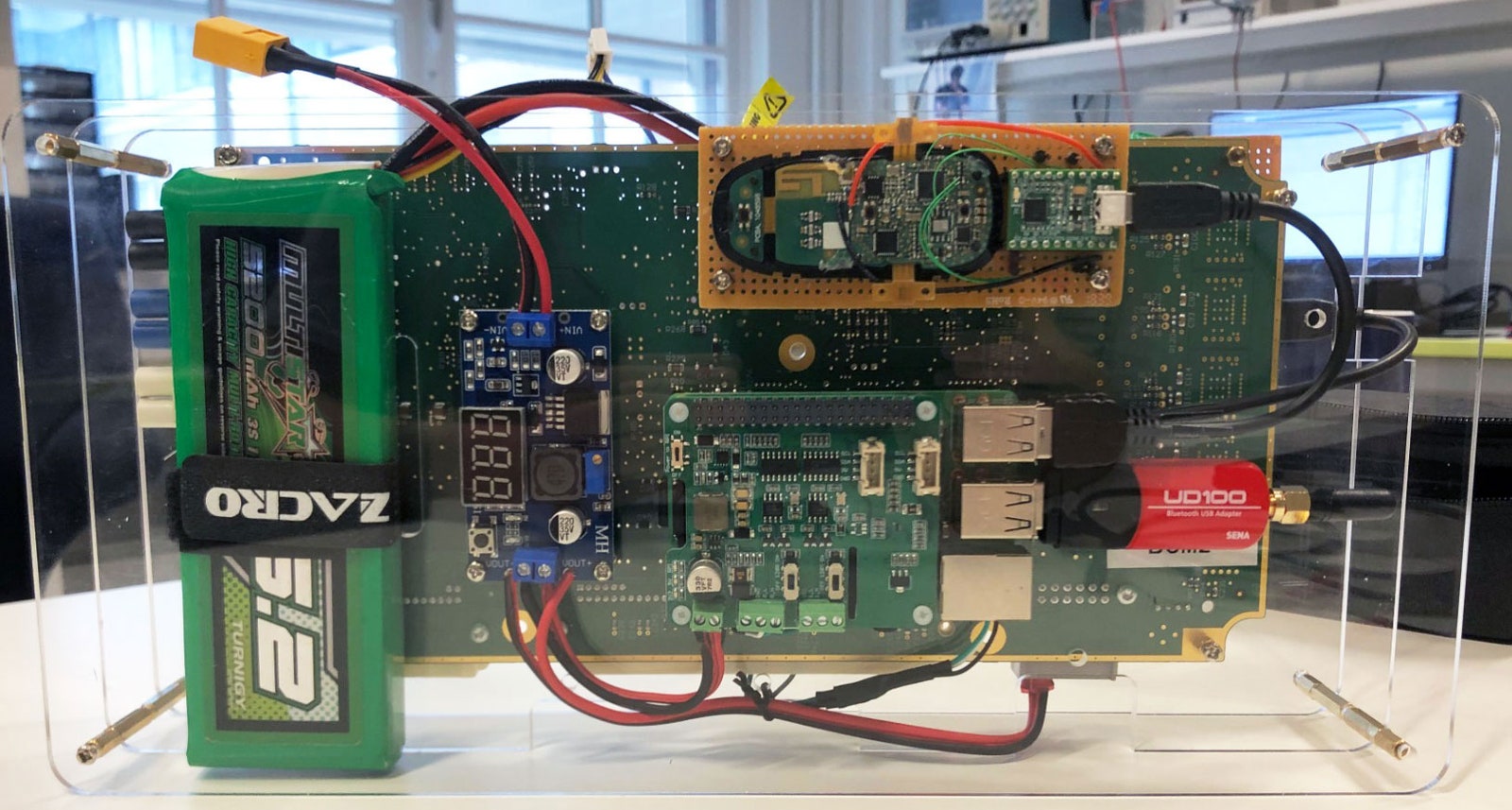

El siguiente paso: después de conectarse al llavero, debe volver a escribir su firmware. Este, a su vez, te permite extraer la clave secreta de la ferretería. Esta llave permite al atacante abrir el vehículo. Pero eso es todo. Enciende el coche y vete. Para hacer esto, mientras está en el automóvil, debe conectarse al bus CAN y forzar al módulo de control de la carrocería incorporado a registrar el llavero del intruso como confiable.

El resultado es un ataque muy hermoso y bastante complejo, cuya versión dramática se muestra en el video de arriba. Wyuters señala que las vulnerabilidades de las llaves de Tesla no son muy diferentes de las de los autos de otros fabricantes, es solo que los autos eléctricos de Elon Musk son más interesantes de piratear.

El escenario descrito está lejos de ser una pesadilla para el fabricante de un automóvil conectado permanentemente: un compromiso total de los sistemas de seguridad de forma remota. Aquí y el propietario tendrá que seguirlo y profundizar en el automóvil antes del robo. Pero la misma informatización de Tesla, y específicamente la capacidad de actualizar el firmware clave por aire, fue beneficiosa para corregir errores. En una situación similar, otro propietario tendría que acudir al servicio para volver a flashear el llavero. Aquí, la vulnerabilidad se cerró simplemente: la actualización voló al automóvil por aire y los llaveros se cosieron automáticamente.

¿Qué más pasó?

El miércoles, hubo una interrupción importante en la infraestructura en la nube de Amazon Web Services. El clúster US-EAST-1 no estuvo disponible durante varias horas, lo que provocó numerosas interrupciones en los servicios de red, incluidos dispositivos de IoT como las aspiradoras Roomba y las campanas inteligentes Amazon Ring. La descripción detallada del incidente revela la razón: los límites del sistema operativo en el número de subprocesos de ejecución se superaron accidentalmente. Los servidores afectados tuvieron que reiniciarse manualmente.

Una vulnerabilidad crítica ( noticias , boletín ) en varios productos corporativos de VMware aún no se ha parcheado, pero se compartió una solución temporal que evitaría que un atacante ejecute comandos de forma remota.

Los ciberdelincuentes explotan activamente otra vulnerabilidad crítica en el sistema de gestión de dispositivos móviles MobileIron .