Saludos a todos los que vinieron aquí por el deseo de conocer uno de los protocolos de la criptografía cuántica, ya que la posible aparición de una computadora cuántica en un futuro próximo pondrá en peligro muchos métodos de criptografía existentes.

Por el momento, se han propuesto protocolos, un análisis detallado de los cuales puede encontrar en Habré, pero puedo recomendarles un artículo con una descripción general bastante buena: haga clic aquí .

Vale la pena señalar que la característica distintiva del AK-15 es la presencia de autenticación entre usuarios legítimos.

Introducción

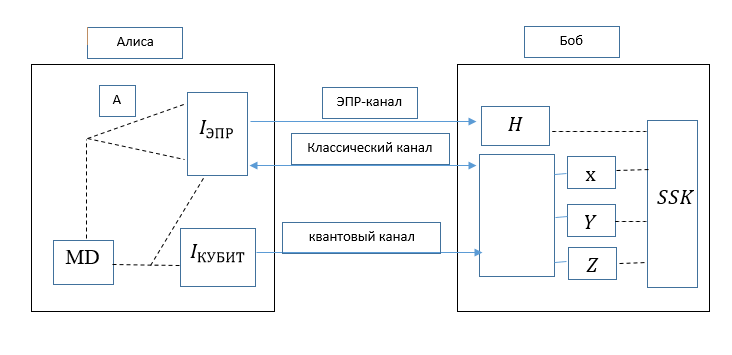

El protocolo en cuestión, propuesto por Khaled Elleyti y Abdulbast Abushgra en 2015, define la interacción de nuestros viejos amigos Alice y Bob. Su comunicación constará de varias etapas interconectadas y, en algún momento, se les pedirá a los lectores que se pongan en paralelo debido al uso de varios canales de comunicación diferentes.

Un pequeño programa educativo:

Canal EPR de estados entrelazados

Se basa en la paradoja de Einstein-Podolsky-Rosen. A continuación se muestran algunos enlaces útiles:

Primera etapa

Para empezar, Alice tiene un texto plano que debe pasarse a Bob. Primero debe convertirlo a representación de bits y luego a bits cuánticos ( qubits ):

→ → A, A -

, (DM)( ), , . ( ). , , . -PNS

DM, ( - , - ))

, . ( ), Ikubit, , (|×> |+>) .

- , .

-

4- -

Iepr :

(t1,t2)- , , Iepr. N - ( ). DM, . p, , .S - , , . R - , .

:

-

, , - Iepr

,

.

, :

AC- , B- .

,

, , (00,01,10 11) ( ),

( Iepr), , . n- (SSK) n- , XOR. .

Iepr( ), Ikubit (|×> |+>) 4- ( ). ( ) . , Ikubit . QBERT( ), Iepr.

: Man-In-Middle(MIMA) The Intercept-Resend Attacks. .

:

Alice y Bob primero inician la comunicación EPR con intercambio de entrelazamientos. Si tiene éxito, ambas partes comienzan a intercambiar qubits para crear una clave secreta. Habiendo recibido la fila I kubit , Bob construye la matriz y, usando la fila con índices R, restaura el DM correcto. Y hace la primera investigación insertando una cadena de paridad en una matriz, luego cuenta cada fila para ver si es paridad uniforme. Si hay una línea impar, debe comprobarse si hay errores. Si todo tiene éxito, se genera la clave secreta n-qubit (SSK).

Artículo del autor