Introducción

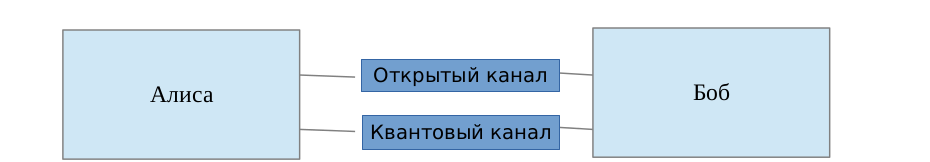

El problema criptográfico más famoso es la transmisión de mensajes secretos. Para esta tarea, los sistemas criptográficos con clave privada se utilizan con mayor frecuencia: Alice (el remitente) cifra la información utilizando la clave y Bob (el receptor) descifra el mensaje con ella. Desafortunadamente, los criptosistemas de clave privada tienen serias dificultades en la implementación práctica. La pregunta principal es ¿cómo distribuir las claves? En muchos sentidos, la distribución de claves consume tanto tiempo como la tarea básica de la comunicación privada. Un tercero malintencionado puede espiar la clave y leer fácilmente el mensaje.

Para evitar esto, se han inventado muchas formas, en este artículo consideraremos cuántica, en la que el secreto de la clave está garantizado por las leyes de la mecánica cuántica. El primer esquema de distribución de claves cuánticas (QKD) BB84 fue desarrollado en 1984 por los físicos Charles Bennett y Gilles Brassard. Su idea principal es utilizar el principio de la mecánica cuántica (principio de incertidumbre), según el cual la observación en su conjunto viola el sistema observado. Por lo tanto, un interceptor que escucha a escondidas a Alice y Bob "estropea" el mensaje. Entonces se puede calcular fácilmente y descartar los bits "malos", y si hay demasiados, empezar de nuevo.

Los fundamentos de la mecánica cuántica

No entraremos en detalles, simplemente formularemos las declaraciones principales. Comencemos con el principio de incertidumbre. Dice que algunas cantidades físicas juntas no se miden en absoluto con exactitud. Citemos como ejemplo el impulso y la coordenada de una partícula: si coloca una partícula en un dispositivo que mide con precisión la coordenada (por ejemplo, se mostró ), y luego en un dispositivo que mide con precisión el impulso, el segundo dispositivo dará un número aleatorio (sea un número

, es decir

). Un punto importante: antes era una partícula con coordenada

, ahora es una partícula con momento

. Si lo vuelve a colocar en el dispositivo que mide las coordenadas, dará un número aleatorio.

( , , ). , , .

( ), 2 . , , 4 . ,

,

. BB84.

BB84

:

1) ( )

2)

3)

4)

- ; - ; -

1 .

|

|

(0 1). 0 1 | , , . , , , . |

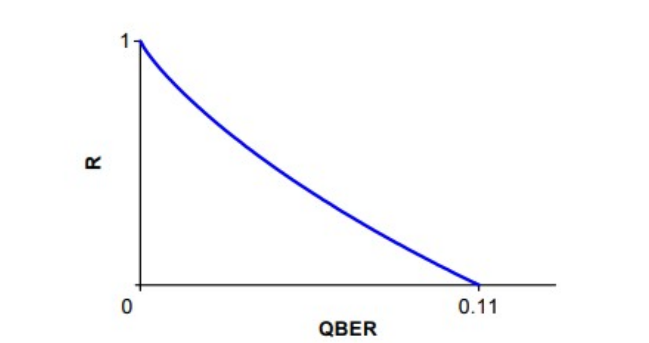

. ( ). , , , . , "" ( ). - - . , . . BB84 11% [10], . .

. : . , , , (, , ). , , "" . : . (, , ). , , . , .

, :

1) , .

2) , .

BB84, , - -. . A B, C. : . A , B , C . , B , , . , A B. . ( ) .

|

|

, , . , . | , . |

, , 0 1.

. BB84 . BB84 , . , .

.

1

1)

2)

3) ,

, , .

1 . , . , , .

2 . . .

3 . - , . , . , , .

. , , , , . . a) (, , ); ) ; ) ) . "" , .

BB84 [7], . . [8]

H , QBER .

, . . , , . (, , ). , . PNS (photon number splitting)[2]. : , , . , , . , , [1].

2003 , BB84. , SARG04, BB84, . - -, [4]. , [4]. , , -. , . - . , PNS . Lo05[5]. - . ( - GLLP[3]) , . , ( .3).

SARG04[1]. : . ( !!!). , BB84, . , , :

.

( , ).

, , ( ). .

(

)

, ( ).

( 1/4), ,

(

,

,

). PNS : , 1 2 , 3 . [1].

, . SARG04 LPA(large pulse attack). , ( ). . , [6].

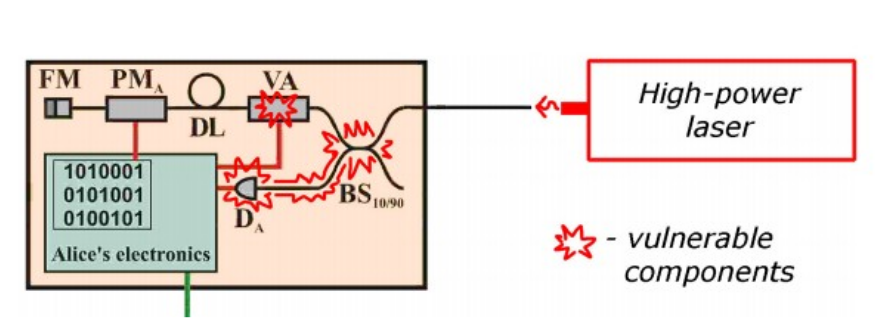

, . , . . , id Quantique [9], .4

DA, , , . , . , , . ( ). : 1) ; 2) , ; 3) BS (, ); , , , , .

, , . . . . .

, ? : , , , . 1984 - , ? , , (RSA). , 1994 . , . , , .

:

1) A. Acin, N. Gisin, and V. Scarani, “Coherent-pulse implementations of quantum cryptography protocols resistant to photon-number-splitting attacks”

2) C. Bennett, F. Bessette, G. Brassard, L. Salvail, and J. Smolin, “Experimental quantum cryptography”(1992)

3) D. Gottesman, H.-K. Lo, N. L ̈utkenhaus, and J. Preskill, Quant. Inf. Comp. 4, 325 (2004)

4) W.-Y. Hwang, “Quantum key distribution with high loss: toward global secure communication”

5) Lo H., Ma X., Chen K. , “Decoy state quantum key distribution”, (2005)

6) Vadim Makarov, “Quantum cryptography and quantum cryptanalysis ”, (2006)

7) D. Mayers, “Quantum key distribution and string oblivious transfer in noisy channels” (1996); D. Mayers, “Unconditional security in quantum cryptography” (2001).

8) P. Shor y J. Preskill, “Prueba simple de seguridad del protocolo de distribución de claves cuánticas BB84” (2000).

9) D. Stucki, N. Gisin, O. Guinnard, G. Ribordy y H. Zbinden, "Distribución de claves cuánticas en 67 km con un sistema plug & play"

10) Xiaoqing Tan, "Introducción a la criptografía cuántica", (2013)