Junto con mi colega Kirill Golubenko, decidimos resumir los resultados televisivos del año y compilamos los 5 mejores sellos cinematográficos tenaces sobre seguridad de la información de nuevas series. Analicemos los momentos desafortunados y cómicos en Devs y Next y busquemos opciones que puedan salvarlos.

Alerta de spoiler : este artículo utiliza extractos, descripciones de escenas y giros en la trama. Si querías ver estas series, es mejor que mires primero.

"Hackearé cualquier servidor en 10 minutos" y otro orgullo de un hacker

En la nueva serie, los showrunners todavía presentan al hacker como un genio mago con superpoderes informáticos sin fronteras. El héroe sabe cómo piratear el ministerio, pegar una cinta de video y rastrear al villano principal por IP. Y todo esto en 10 minutos.

El personaje "Neksta" CM - el líder del grupo de hackers

La operación en sí en el segundo episodio se ve brevemente así. CM usa un programa similar en apariencia a Wireshark. Lo más probable es que hizo espejos de tráfico y dio acceso a escuchas telefónicas a otros agentes del FBI. Juntos, analizaron un montón de tráfico e identificaron el patrón de altavoz inteligente:

Las respuestas de los héroes no aclaran mucho. En el marco, vemos que hay tráfico SSL que no se puede revelar sin un certificado. Aparentemente, el héroe hacker orquestó un ataque man-in-the-middle y cambió los certificados en ambos lados. No está del todo claro qué ayudó a encontrar la dirección IP. Los rostros concentrados de los actores no son una explicación.

En "Desarrolladores", el trabajo de un hacker parece realista a primera vista. En el segundo episodio, el personaje principal Lily acude al especialista en seguridad de la información Jamie para averiguar las razones de la desaparición de su novio Sergei. Lily encontró una aplicación sospechosa protegida con contraseña en el teléfono de Sergey. Junto con Jamie, descubren que se trata de un mensajero ruso desarrollado por agencias gubernamentales (¡sorpresa!). Y así es como se ve el momento de la piratería: puedes

creer en esta escena si nos convencemos de que quedan muchas horas de guiones entre bastidores.

Entonces, ¿cómo debería ser?

Aquí recordamos inmediatamente "Mister Robot". Elliot tampoco está exento de patetismo, pero para penetrar en el centro de datos "impenetrable", trajo un equipo de 5 personas. Se necesitaron varios meses de preparación para evitar la protección de varios componentes: en la serie se extendieron a lo largo de 4 y 5 episodios de la temporada 1.

Basura en lugar de código e IP

En el segundo episodio de "Neksta", echemos un vistazo más de cerca y revisemos la pantalla durante el "rastreo de la dirección IP":

Atención a las direcciones IP.

Y así es como se ve el código en los créditos de "Neksta":

Esto, en principio, no puede funcionar. Encuentra el error en la sintaxis;).

Entonces, ¿cómo debería ser?

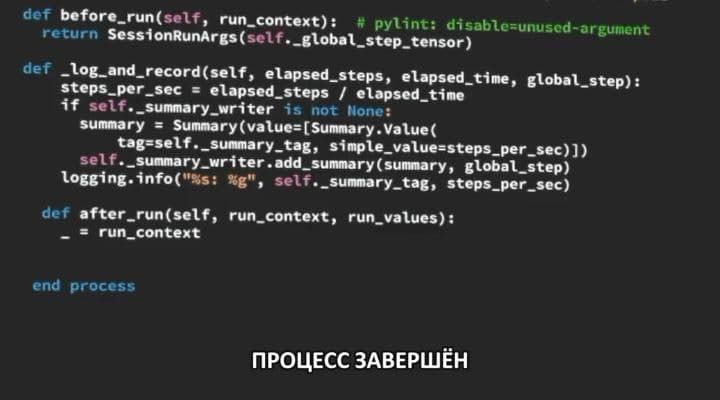

También hay escenas elaboradas con el código en Siguiente:

Para el primer episodio, los guionistas no inventaron nada, sino que tomaron el código de TensorFlow .

Robo de datos en unidades flash

Una unidad flash con información clasificada es un clásico del género. En Desarrolladores, Lily distrae al jefe de seguridad de Kenton mientras su amiga permanece en su oficina y roba

imágenes de CCTV: es teóricamente posible que las imágenes se almacenen localmente sin cifrar, el puerto USB esté abierto y Kenton no tenga la costumbre de bloquear la computadora. Pero estos detalles cambian por completo la imagen del personaje: Kenton parece estúpido para un ex oficial de la CIA con un nivel exorbitante de paranoia.

En el primer episodio de "The Developers" hay un ejemplo curioso. Sergey llega a Devs y se somete a una breve sesión informativa sobre la política de seguridad de su supervisor Forest. Nos gustó la sesión informativa y lo que sucede después:

Al parecer, el sistema DLP con protección contra la captura de pantalla aún no se ha inventado (la trama de la serie se desarrolla en el futuro). Pero fue posible hacerlo aún más exótico y darle a Sergei no una cámara, sino un dispositivo para drenar desde un monitor LCD, como la interceptación de van Eyck .

Entonces, ¿cómo debería ser?

Si un sello con una unidad flash USB se usa de manera humorística, todas las reglas. En la comedia francesa "Delete History", la heroína se entera del material comprometedor filmado sobre ella y va al centro de datos de Google para eliminarlo. Esto es lo que vemos después de dos intentos fallidos de asalto:

Sin copias de seguridad y segmentación de la red ...

Nos hemos estado riendo de la frase "Nuestro firewall ha sido pirateado" desde Transformers, pero todavía está vivo. En Next, la inteligencia artificial se venga del departamento de delitos informáticos y destruye todos los datos de un caso importante en 10 segundos.

Lo que aprendimos de esta escena: en un departamento clave del FBI, todo vive detrás del mismo firewall. El almacenamiento no está separado del acceso a Internet, la DMZ no está construida correctamente. Lo más probable es que se esté utilizando un firewall antiguo, que no reconoce los ataques ni las anomalías del tráfico. Tampoco hacen copias de seguridad.

Entonces, ¿cómo debería ser?

En realidad, el FBI habría proporcionado seguridad L1. Según los estándares, dicho departamento debería tener una red separada sin acceso a Internet, cortada físicamente. Hemos visto una práctica de este tipo en nuestras agencias gubernamentales: para obtener acceso a datos clasificados, debe venir, obtener 3 llaves y entrar en una habitación separada.

Hay un buen ejemplo en "Mister Robot", todos con el mismo centro de datos "impenetrable". El equipo de Elliot estaba planeando el ataque para múltiples capas de defensa, no solo para "romper el firewall". Los guionistas se tomaron el tiempo para describir el sitio en detalle.

... Pero hay medidas "por la belleza": espectaculares e incomprensibles

En Developers, Forest comienza su recorrido por Devs con una historia sobre la protección física del laboratorio:

La jaula de Faraday está bien, pero todavía no entendemos por qué necesitamos 7 metros de vacío.

Aquí también incluimos el desgarro demostrativo del módulo wi-fi en la computadora portátil de Jamie para permanecer "invisible": Es

posible desconectar el adaptador y no de manera tan demostrativa.

Prima. ¿Qué pasa con la seguridad del propio centro de datos?

En el primer y segundo episodio de Neksta, un agente del FBI llega a la oficina de Zava y se familiariza con la inteligencia artificial desarrollada allí. En este punto, la IA decide "fingir suicidio" y escapar. Así es como sucede:

Primero, es vergonzoso que las tablas de los desarrolladores estén instaladas directamente en el centro de datos. En segundo lugar, aquí no vemos ningún sistema de extinción de incendios, todo simplemente se quema. Incluso si la IA lo apagó, ¡queremos que se muestre! Bueno, nuevamente al final escuchamos que “todos los sistemas de respaldo de la empresa están fritos”. Chicos, ¿dónde están las copias de seguridad?

Entonces, ¿cómo debería ser?

Si no hay tiempo de pantalla para una descripción realista del centro de datos y temen cansar al espectador con detalles, es mejor usar sellos sobre los centros de datos de una manera irónica. Por ejemplo, en Silicon Valley parece más interesante:

Ahora estamos esperando el final de Next. Mientras tanto, ¿agregar más ejemplos buenos y malos sobre seguridad de nuevas películas y series de televisión? Hagamos una lista para ver el fin de semana y el día siguiente de protección de la información.