Al final, el tuit de Jeff Johnson indicó claramente la causa raíz. Resultó que el servicio OCSP Responder de Apple estaba demasiado sobrecargado, por lo que macOS no pudo verificar los certificados criptográficos de los desarrolladores de la aplicación.

Pero, ¿por qué OCSP Responder se encuentra en la ruta crítica para iniciar aplicaciones? En este artículo, analizaremos brevemente la firma de código, cómo funciona el Protocolo de estado de certificado en línea (OCSP), por qué es completamente incorrecto y algunas de las mejores alternativas. A diferencia de otras notas sobre este incidente, quiero discutir los aspectos criptográficos prácticos (a un alto nivel) y ofrecer una perspectiva equilibrada.

Firma de código

En el portal de desarrolladores, Apple explica el propósito de la firma de código:

Firmar el código de su aplicación garantiza a los usuarios que proviene de una fuente conocida y que no se ha modificado desde la última vez que se firmó. Una aplicación debe estar firmada con un certificado emitido por Apple antes de que se pueda integrar, instalar en un dispositivo o ingresar al catálogo de aplicaciones.

En otras palabras, para que una aplicación sea confiable en macOS, debe estar firmada con su propio certificado basado en pares de claves. Se utiliza un llavero para crear un certificado de "ID de desarrollador" único que incluye una clave privada para que la utilice el desarrollador y una clave pública para la distribución. Cuando Apple ha firmado un certificado de ID de desarrollador, el desarrollador puede usar la clave privada para crear firmas criptográficas en sus aplicaciones con cada lanzamiento.

Cuando se inicia la aplicación, su firma se verifica con la clave pública del certificado del desarrollador. A continuación, se verifica el certificado en sí para asegurarse de que no haya caducado (los certificados suelen tener una validez de un año) y que, en última instancia, esté firmado por el certificado raíz de Apple. También puede haber certificados intermedios como parte de la cadena hasta el certificado raíz. Esta es una "cadena de confianza" porque el certificado de ID de desarrollador fue firmado por la aplicación, el certificado intermedio firmó el certificado de ID de desarrollador y el certificado raíz de Apple firmó el certificado intermedio. Cualquier dispositivo de Apple puede comprobar esta cadena de confianza y por tanto aprobar el lanzamiento de la aplicación.

Esto es similar a la infraestructura de clave pública TLS de Internet. Pero también fundamentalmente diferente, ya que Apple tiene un control total sobre su propia cadena de confianza. Otras CA no pueden emitir certificados de firma de código válidos porque todos los certificados deben estar vinculados a Apple.

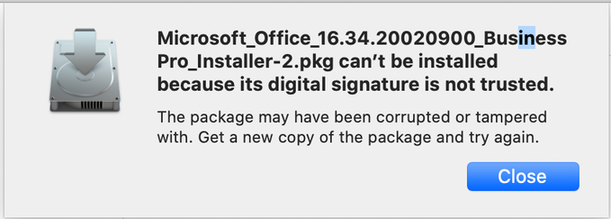

Si la verificación falla, el usuario verá una ventana terrible:

Retroalimentación

¿Qué sucede si un desarrollador viola las políticas de Apple o pierde su clave privada? La autoridad de certificación debe revocar instantáneamente los certificados emitidos. Si un certificado se utiliza de forma maliciosa, es inaceptable esperar días o meses hasta que expire de forma natural, de lo contrario, una filtración de la clave privada inutilizaría todo el sistema.

Es en esta situación que se revoca el certificado. Este es un paso adicional en el proceso de verificación de la firma, que implica preguntar a la autoridad de certificación que el certificado aún es válido.

En Internet, esto se hace de la forma más sencilla. La CA le proporciona una Lista de revocación de certificados (CRL) con los números de serie de todos los certificados revocados y usted verifica que el certificado no esté en la lista. Sin embargo, los navegadores dejaron de utilizar este enfoque a medida que la lista se hacía cada vez más larga. Especialmente después de que exploits horribles como Heartbleed requirieran revocaciones masivas de certificados.

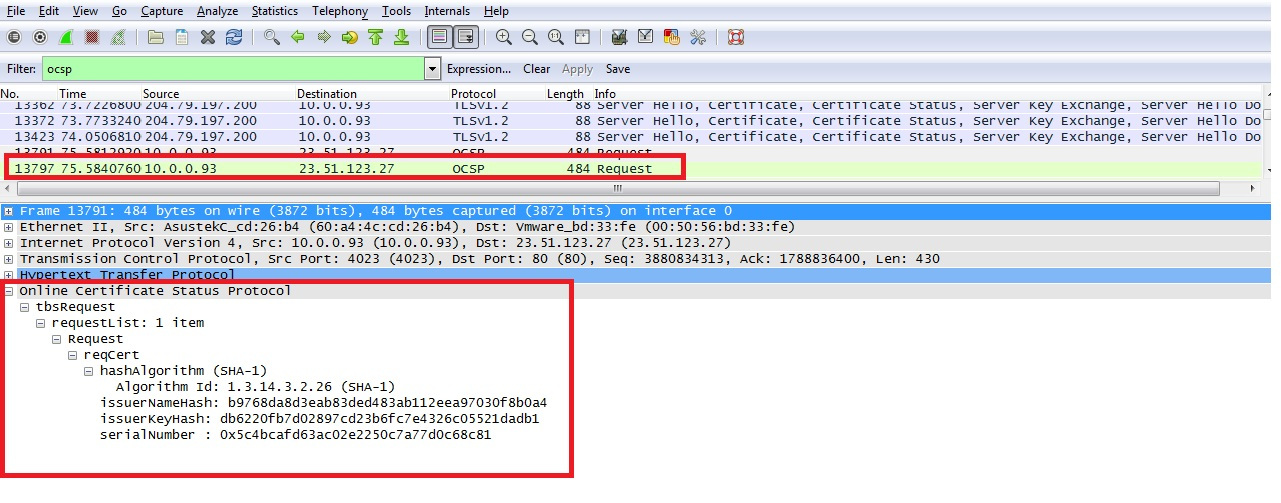

El Protocolo de estado de certificados en línea (OCSP) es una alternativa que le permite validar certificados en tiempo real. Cada certificado contiene un OCSP Respondedor integrado, que es la URL que solicita y le indica si el certificado ha sido revocado. En el caso de Apple, esto es

ocsp.apple.com... Entonces, ahora, además de verificar la validez criptográfica de la firma, cada vez que inicias la aplicación, realizas una verificación en tiempo real en el sitio de Apple (con algo de almacenamiento en caché) que aún consideran que el certificado del desarrollador es legítimo.

Problema de disponibilidad de OCSP

El gran problema con OCSP es que el servicio externo se convierte en un único punto de falla. ¿Qué sucede si el respondedor OCSP no funciona o no está disponible? ¿Nos estamos negando a verificar el certificado (falla)? ¿O pretendemos que la verificación fue exitosa (falla suave)?

Apple se ve obligada a utilizar un comportamiento de falla suave, de lo contrario, las aplicaciones no funcionarán sin conexión. Todos los navegadores principales también implementan un comportamiento de falla suave, ya que los respondedores OCSP tradicionalmente no son confiables y el navegador quiere cargar el sitio incluso si el respondedor CA está temporalmente inactivo.

Pero la falla suave no es una buena opción, porque con el control de la red, un atacante puede bloquear las solicitudes al respondedor y se omitirá la verificación. De hecho, esta "solución" del error circuló ampliamente en Twitter durante este incidente: el tráfico fue

ocsp.apple.combloqueado por una línea en el archivo / etc / hosts. Muchos dejarán esta línea por un tiempo, ya que deshabilitar OCSP no causa ningún problema notable.

Incidente

Si la validación OCSP de Apple se basa en fallas de software, ¿por qué las aplicaciones se bloquearían cuando el respondedor OCSP está desactivado? Probablemente porque en realidad se trataba de una falla diferente: el respondedor OCSP en realidad no estaba completamente deshabilitado. Simplemente no funcionó bien.

Debido a la carga de millones de usuarios de todo el mundo que se estaban actualizando a macOS Big Sur, los servidores de Apple se ralentizaron y no respondieron correctamente a las solicitudes de OCSP. Pero al mismo tiempo, funcionaron lo suficientemente bien como para que el fallo suave no funcionara.

Problema de privacidad de OCSP

Además del problema de disponibilidad de OCSP, el protocolo no fue diseñado para proteger la privacidad en primer lugar. La solicitud OCSP básica incluye una solicitud HTTP no cifrada al respondedor OCSP con el número de serie del certificado. De esta manera, no solo el respondedor puede determinar qué certificado le interesa, sino también su ISP y cualquier otra persona que intercepte los paquetes. Apple puede enumerar, en orden, qué aplicaciones de desarrollador abre, y los externos pueden hacer lo mismo.

Se podría haber agregado el cifrado, y hay una versión mejor y más privada llamada grapado OCSP , pero Apple tampoco lo ha hecho. El grapado OCSP realmente no tiene sentido en este escenario, pero esta tecnología ilustra que OCSP no debería filtrar datos por defecto.

Un futuro mejor

El incidente provocó una animada discusión en la comunidad, en la que un lado dijo: "Tu computadora no es realmente tuya" y el otro argumentó: "Establecer confianza en las aplicaciones es difícil, pero Apple lo hace bien" . De todos modos, estoy tratando de demostrar que OCSP es una forma terrible de administrar las revocaciones de certificados y, en el futuro, dará lugar a más incidentes relacionados con la disponibilidad y la privacidad del personal de respuesta. En mi opinión, esta es una mala decisión de ingeniería: establecer la dependencia del lanzador de aplicaciones en OCSP. Al menos a corto plazo, mitigaron el daño aumentando los tiempos de respuesta en caché .

Afortunadamente, el mejor método para revocar certificados, CRLite, está casi listo. Le permite acortar todas las listas de revocación de certificados a un tamaño razonable. En el blog de Scott Helme se proporciona un buen resumen de cómo CRLite usa los filtros Bloom para devolver el enfoque anterior con una lista de certificados revocados, que operaron hasta OCSP.

Los dispositivos MacOS pueden recibir periódicamente actualizaciones de esta CRL y realizar comprobaciones localmente en el dispositivo, abordando problemas de privacidad y disponibilidad de OCSP. Por otro lado, dado que la lista de revocación de ID de desarrollador es mucho más pequeña que la lista de todos los certificados revocados de PKI, vale la pena preguntarse por qué Apple no usa CRL. Es posible que no quieran revelar qué certificados se han revocado.

Conclusión

Con todo, este incidente fue un buen motivo para reflexionar sobre el modelo de confianza que impulsan organizaciones como Apple y Microsoft. El malware se ha vuelto más sofisticado y la mayoría de las personas no pueden determinar si es seguro ejecutar ciertos binarios. La firma de código parece una excelente forma criptográfica de establecer confianza para las aplicaciones y al menos vincular aplicaciones con desarrolladores reconocidos. Y revocar certificados es una parte necesaria de esa confianza.

Pero solo unos pocos fallos en el proceso de verificación OCSP estropean la elegancia criptográfica del proceso de verificación y firma de código. OCSP también se usa ampliamente para certificados TLS en Internet, pero las fallas allí son menos catastróficas debido a la gran cantidad de CA y al desconocimiento generalizado de las fallas de los navegadores. Además, las personas están acostumbradas a ver sitios web que no están disponibles de vez en cuando, pero no esperan lo mismo de las aplicaciones en sus propias computadoras. A los usuarios de MacOS les preocupaba que sus propias aplicaciones se vieran afectadas por los problemas de infraestructura de Apple. Sin embargo, este es un resultado inevitable, debido al hecho de que la validación de certificados depende de una infraestructura externa y ninguna infraestructura es 100% confiable.

Scott Helme también expresa su preocupación por el poder que obtienen las CA si la revocación de certificados realmente funciona. Incluso si no está preocupado por la posibilidad de censura, a veces se producirán errores y deben compararse con los beneficios de seguridad. Como descubrió un desarrollador cuando Apple revocó por error su certificado , el riesgo de ejecutar en una plataforma aislada es que puede aislarse de ella.